SO-1st-2.3-w14.tresc-1.0-Slajd31: Różnice pomiędzy wersjami

Z Studia Informatyczne

Przejdź do nawigacjiPrzejdź do wyszukiwania

Nie podano opisu zmian |

Nie podano opisu zmian |

||

| Linia 4: | Linia 4: | ||

Tabela prezentuje stan systemu po przydzieleniu jednej jednostki zasobu '' | Tabela prezentuje stan systemu po przydzieleniu jednej jednostki zasobu ''Z<sub>1</sub>'' procesowi ''P<sub>2</sub>'' . Zmieniła się liczba wolnych jednostek oraz maksymalne potrzeby procesu ''P<sub>2</sub>'' . Zamówienie takie można zrealizować, pod warunkiem, że zaprezentowany stan jest bezpieczny. | ||

Przykład działania algorytmu sprawdzania bezpieczeństwa zaprezentowano na następnym slajdzie. | Przykład działania algorytmu sprawdzania bezpieczeństwa zaprezentowano na następnym slajdzie. | ||

Aktualna wersja na dzień 09:01, 25 wrz 2006

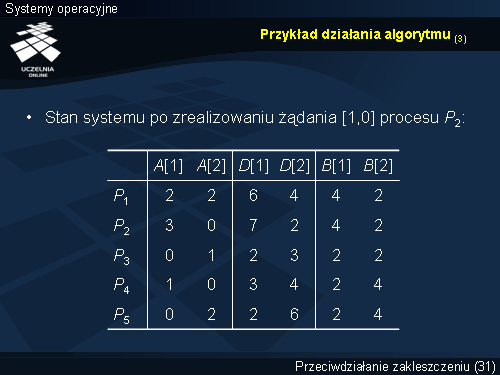

Przykład działania algorytmu (3)

Tabela prezentuje stan systemu po przydzieleniu jednej jednostki zasobu Z1 procesowi P2 . Zmieniła się liczba wolnych jednostek oraz maksymalne potrzeby procesu P2 . Zamówienie takie można zrealizować, pod warunkiem, że zaprezentowany stan jest bezpieczny.

Przykład działania algorytmu sprawdzania bezpieczeństwa zaprezentowano na następnym slajdzie.