Io-7-wyk-Slajd136

Z Studia Informatyczne

Przejdź do nawigacjiPrzejdź do wyszukiwania

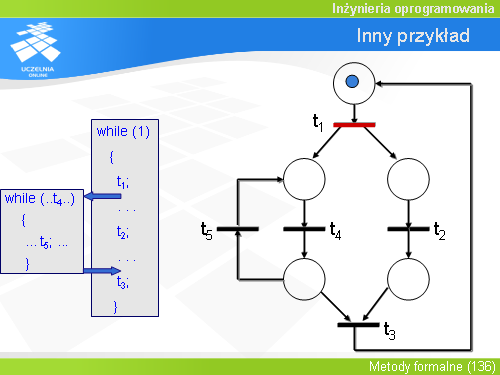

Inny przykład(9)

Zatem odpalona zostaje tranzycja t3, zostają „skonsumowane” oba znaczniki związane z łukami wejściowymi i pojawia się znacznik w miejscu na samej górze, czyli wróciliśmy do konfiguracji początkowej. Jak więc widać, sieci Petri’ego mogą służyć do modelowania istniejącego oprogramowania. Jeśli dobrze zbudujemy model oprogramowania i pokażemy (np. udowodnimy), że model ten ma pewną interesującą nas właściwość, to możemy ufać, że oprogramowanie również posiada tę właściwość zwłaszcza, jeśli potwierdzają to testy i wyniki inspekcji.