SO-1st-2.3-w14.tresc-1.0-Slajd29: Różnice pomiędzy wersjami

Z Studia Informatyczne

Przejdź do nawigacjiPrzejdź do wyszukiwania

Nie podano opisu zmian |

Nie podano opisu zmian |

||

| Linia 4: | Linia 4: | ||

System dysponuje wolnymi zasobami w liczbie: 3 jednostek zasobu ''Z''<sub>1</sub> oraz 3 jednostek zasobu ''Z''<sub>2</sub> (przydzielone jest 5 z 8). Taka liczba jest wystarczająca tylko do zaspokojenia maksymalnych potrzeb procesu ''P''<sub>3</sub>. Jeśli jednak ''P''<sub>3</sub> się zakończy, zwolni przydzielone zasoby i liczba wolnych jednostek wzrośnie do 3, 4 (odpowiednio zasobu ''Z''<sub>1</sub> i ''Z''<sub>2</sub>). Jak wynika z ostatniej kolumny, wystarczy to procesowi ''P''<sub>4</sub> lub ''P''<sub>5</sub>. Po ''P''<sub>4</sub> i ''P''<sub>5</sub> obsłużyć można ''P''<sub>1</sub> i na końcu ''P''<sub>2</sub>. Istnieją zatem 2 ciągi bezpieczne. | |||

System dysponuje wolnymi zasobami w liczbie: 3 jednostek zasobu '' | |||

Przykład działania algorytmu sprawdzania bezpieczeństwa zaprezentowano na następnym slajdzie. | Przykład działania algorytmu sprawdzania bezpieczeństwa zaprezentowano na następnym slajdzie. | ||

Wersja z 08:59, 25 wrz 2006

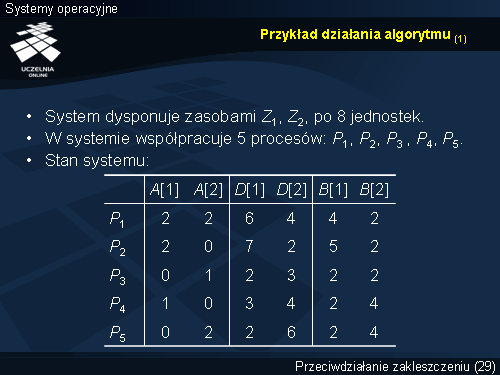

Przykład działania algorytmu (1)

System dysponuje wolnymi zasobami w liczbie: 3 jednostek zasobu Z1 oraz 3 jednostek zasobu Z2 (przydzielone jest 5 z 8). Taka liczba jest wystarczająca tylko do zaspokojenia maksymalnych potrzeb procesu P3. Jeśli jednak P3 się zakończy, zwolni przydzielone zasoby i liczba wolnych jednostek wzrośnie do 3, 4 (odpowiednio zasobu Z1 i Z2). Jak wynika z ostatniej kolumny, wystarczy to procesowi P4 lub P5. Po P4 i P5 obsłużyć można P1 i na końcu P2. Istnieją zatem 2 ciągi bezpieczne.

Przykład działania algorytmu sprawdzania bezpieczeństwa zaprezentowano na następnym slajdzie.