AWWW-1st3.6-w13.tresc-1.0-Slajd7

SQL Injection (1)

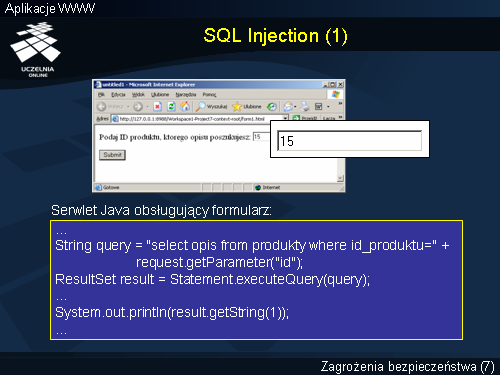

Bardzo ważną klasą zagrożeń dla aplikacji WWW są ataki typu SQL Injection (wstrzykiwanie kodu SQL). Ideę tego typu ataków przedstawimy za pomocą przykładu. Załóżmy, że posiadamy aplikację sprzedaży internetowej, która pozwala użytkownikom przeglądać opisy sprzedawanych produktów. Użytkownik wprowadza identyfikator produktu do formularza HTML, naciska przycisk zatwierdzający formularz, następuje uruchomienie serwletu Java, który wykonuje w bazie danych dynamiczne zapytanie pobierające treść opisu produktu o identyfikatorze identycznym z tym, który wprowadził użytkownik. Wartość parametru zawierającego identyfikator produktu jest doklejana do szablonu zapytania SQL o treści "select opis from produkty where id_produktu=". W rezultacie użytkownik otrzymuje dokument HTML opisujący interesujący go produkt. Żądanie zostało obsłużone właściwie, bezpieczeństwo systemu nie zostało zagrożone. Ale czy na pewno? Przyjrzyjmy się teraz w jaki sposób omawiana aplikacja mogłaby być użyta przez intruza.