AWWW-1st3.6-w13.tresc-1.0-Slajd6

Path Traversal

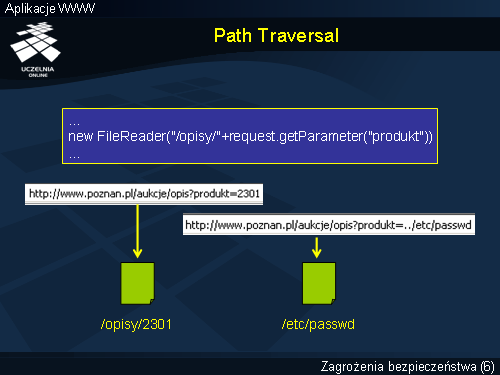

Atak metodą "Path Traversal" jest możliwy w stosunku do tych aplikacji, które udostępniają użytkownikom dane pobierane bezpośrednio z plików dyskowych. Na slajdzie przedstawiono fragment takiej aplikacji. Aplikacja ta wyświetla na ekranie opis kupowanego produktu, pobierając go z pliku o nazwie takiej, jak identyfikator produktu. Pliki z opisami produktów znajdują się w katalogu "opisy", a parametr służący do przekazywania identyfikatora produktu nazywa się "produkt". Jeżeli aplikacja jest wykorzystywana zgodnie z zamiarami jej twórcy, to gdy np. przekazany zostanie jej identyfikator produktu 2301, wówczas wyświetlona zostanie zawartość pliku "/opisy/2301".

Wyobraźmy sobie jednak, że intruz dokonuje modyfikacji wartości parametru "produkt" na następującą: "../etc/passwd". W efekcie pobrany zostanie plik o pełnej nazwie "/opisy/../etc/passwd", czyli "/etc/passwd". W ten sposób intruz może uzyskać dostęp do dowolnego pliku w systemie operacyjnym serwera HTTP.

Podstawową metodą ochrony przed tego typu atakami jest walidacja parametrów przekazywanych przez użytkownika tak, aby uniemożliwić stosowanie symboli w rodzaju "..", "/", itp.