BD-2st-1.2-w09.tresc-1.1-Slajd8

Z Studia Informatyczne

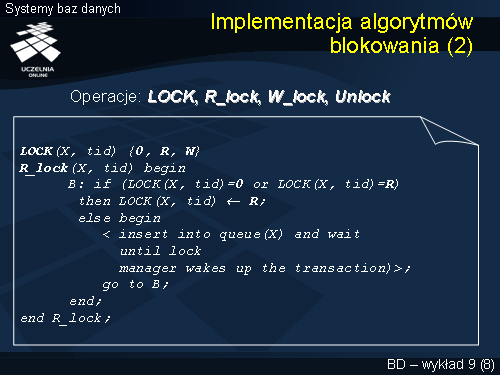

Implementacja algorytmów blokowania (2)

Przedstawimy obecnie algorytmy zakładania i zdejmowania blokad. Rozpoczniemy od algorytmu zakładania blokady do odczytu, przedstawionego na slajdzie.

Algorytm przedstawia założenie blokady do odczytu przez transakcję tid na danej X. Jeżeli dana X jest niezablokowana lub dana X jest zablokowana do odczytu to transakcja tid zakłada blokadę do odczytu (R) danej X. W przeciwnym razie, transakcja tid jest umieszczana w kolejce transakcji oczekujących na dostęp do danej X i oczekuje tam do momentu zwolnienia blokady na danej X.