SOP wyk nr 16-Slajd29

Z Studia Informatyczne

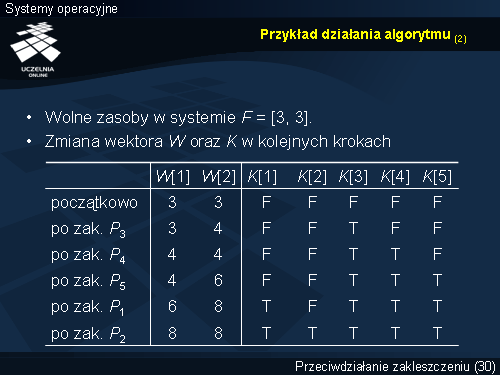

Przykład działania algorytmu (2)

Roboczy wektor W początkowo przechowuje wolne jednostki poszczególnych typów zasobów, czyli 3, 3.

po zakończeniu procesu P3 : 3+0=3, 3+1=4,

po zakończeniu procesu P4 : 3+1=4, 4+0=4,

po zakończeniu procesu P5 : 4+0=4, 4+2=6,

po zakończeniu procesu P1 : 4+2=6, 6+2=8,

po zakończeniu procesu P2 : 8+2=8, 6+0=8.

System jest w stanie bezpiecznym, a ciąg bezpieczny to: P3 , P4 , P5 , P1 , P2 (lub P3 , P5 , P4 , P1 , P2 ).