BD-1st-2.4-lab14.tresc-1.1-Slajd25

Z Studia Informatyczne

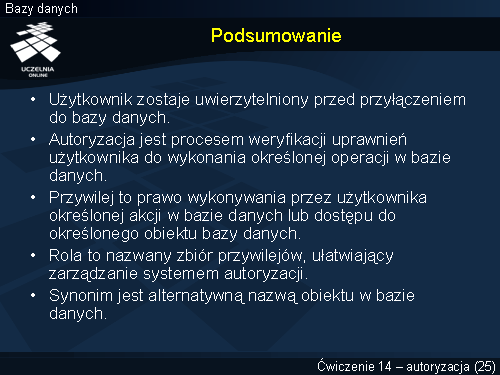

Podsumowanie

W bieżącym ćwiczeniu przedstawiono uwierzytelnianie i autoryzację użytkownika bazy danych. Omówiono różne rodzaje uwierzytelniania: przez bazę danych, system operacyjny, usługę sieciową, uwierzytelnianie wielowarstwowe. Dalej przedstawiono mechanizmy, wykorzystywane przy autoryzacji użytkowników: przywileje systemowe, przywileje obiektowe oraz role. Ćwiczenie zakończono prezentacją synonimów jako mechanizmu ułatwiającego odwołania do obiektów w bazie danych.

Każde z omówionych w ćwiczeniu zagadnień zostało utrwalone przez serię zadań.

<< Poprzedni slajd | Spis treści | Następny slajd >>