SK Moduł 11

Z Studia Informatyczne

|

Materiały zawarte w tym module są częściowym efektem pracy pana Grzegorza Gondka, dyplomanta w Zakładzie Sterowania, Instytutu Sterowania i Elektroniki Przemysłowej Politechniki Warszawskiej. |

| Pod koniec lat 90. XX wieku, kiedy powstawały sieci bezprzewodowe, wiele osób nie wierzyło w powodzenie tej technologii. Wysoki koszt produkcji kart, małe odległości transmisji, zakłócenia czy wreszcie brak jednolitego standardu powodowały, że wiele firm nie traktowało dostępu radiowego poważnie. Kiedy okazało się, że użytkownicy końcowi zaakceptowali technologię i stosują ją na coraz szerszą skalę, z przerażeniem zaobserwowano, że stosowane mechanizmy bezpieczeństwa są naiwnie proste, a sieci nie mogą gwarantować pożądanego poziomu usług. Jednocześnie w tym samym czasie producenci sprzętu zaczęli integrować bezprzewodowe karty sieciowe w płytach głównych, co jeszcze bardziej przyspieszyło rozwój nowej technologii.

Z tego względu w ramach grup roboczych IEEE opracowano szereg standardów. Główny standard dotyczący sieci bezprzewodowych opracowany został przez grupę 802.11. Kolejne standardy 802.11a, 802.11b, 802.11g, 802.11a, 802.11i zostały opracowane przez specjalnie w tym celu wydzielone grupy robocze. Standardy te zostaną omówione na kolejnych slajdach. |

|

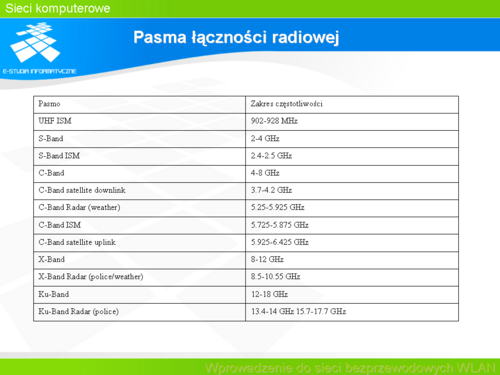

W tabeli zostały zestawione podstawowe informacje na temat najważniejszych standardów z grupy 802.11 |

|

Jednym z możliwych podziałów sieci bezprzewodowych, zależnym od topologii oraz logiki zawartej w urządzeniach dostępowych, jest podział na sieci autonomiczne oraz scentralizowane. |

| Sieci autonomiczne powstały jako pierwsze. Składają się z punktów dostępowych stanowiących samodzielne urządzenia. Każdy z nich posiada zapisaną konfigurację, dzięki czemu może funkcjonować nawet w momencie odcięcia od infrastruktury kablowej. Oznacza to, że choć punkt oraz klienci utracą dostęp do sieci zewnętrznych, klienci dołączeni do jednego punktu mogą w dalszym ciągu wymieniać między sobą informacje. Samodzielne punkty dostępowe są coraz częściej wyposażone w dodatkowe funkcje, takie jak np. serwery DHCP, mechanizmy przekierowania Proxy WCCP czy serwery czasu NTP. Obecnie można też spotkać wersje z wbudowanym routerem, firewallem, a także implementacją mechanizmu NAT. Umożliwia to szybką rozbudowę sieci niskim kosztem. |

| Dużą zaletą sieci autonomicznych jest prostota i niewielka cena pojedynczych urządzeń. Konfiguracja odbywa się zazwyczaj za pomocą przeglądarki internetowej. Jest prosta, ale również czasochłonna. W niektórych modelach stosuje się dostęp przez port konsolowy, ssh lub telnet, co znacznie przyspiesza ustawienie punktu. Niestety, kiedy sieć składa się z ponad dziesięciu punktów, zarządzanie nimi staje się wyzwaniem. Problem ten w pewnym stopniu rozwiązuje mechanizm SNMP, który raportuje o zdarzeniach zachodzących w sieci. Raporty takie są jednak raczej szczątkowe i jedynie sygnalizują zajście zdarzenia. Interpretacja oraz reakcja na czas wymaga od administratora dodatkowych działań. |

| W przypadku dużej liczby urządzeń problemem staje się brak odpowiednich narzędzi do zarządzania. W takim wypadku za spójność całej konfiguracji odpowiedzialność ponosi człowiek. Ponieważ wszystkie dane konfiguracyjne znajdują się bezpośrednio w każdym z punktów dostępowych, stanowi to pewien dodatkowy element ryzyka. Punkty często ustawiane są w korytarzach, hallach, strefach użytku publicznego, skąd łatwo mogą zostać wykradzione. W przypadku sieci autonomicznych należy bezwzględnie ograniczać dostęp do urządzeń, ponieważ sprawny użytkownik może odczytać z konfiguracji wszystkie ustawienia w tym również hasła, adresy serwerów pomocniczych, oraz zdobyć informacje o topologii sieci. |

| Kolejną rzeczą, jaką należy wziąć pod uwagę jest fakt, że każdy z punktów dostępowych pracuje na konkretnym przydzielonym mu kanale, najczęściej niezależnie od zmian, jakie zachodzą w środowisku radiowym. Kiedy projektowana jest sieć bezprzewodowa technik ma obowiązek wykonać pomiar tłumienności ścian, sporządzić plan obiektu wraz z planowanym pokryciem oraz sprawdzić obecność innych źródeł fal radiowych. Nie sposób jednak przewidzieć, jakiego typu zakłócenia pojawią się w sieci w późniejszych momentach jej działania. Oznacza to, że poprawnie zaplanowana sieć radiowa może po pewnym czasie na skutek zachodzących interferencji nie utrzymywać zakładanego poziomu usług. Przy kilku punktach dostępowych można co pewien czas dokonywać pomiaru środowiska i odpowiednio reagować na powstałe zmiany. Jeśli jednak sieć składa się z kilkudziesięciu bądź kilkuset urządzeń wówczas problem zaczyna być poważny. Problem zarządzaniem falami radiowymi wiąże się z brakiem wymiany informacji pomiędzy urządzeniami. |

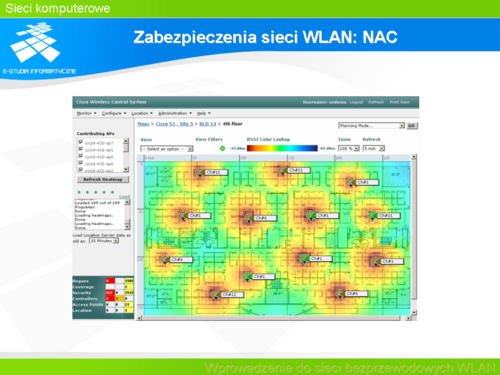

| Sieci scentralizowane stanowią opozycję do autonomicznych. Głównym założeniem jest istnienie jednego logicznego punktu, który zbiera wszystkie informacje, zarządza interfejsami radiowymi i raportuje o działaniu sieci. Punkty dostępowe pozbawione są logiki administracji, a całą konfigurację dostarcza kontroler WLAN, czyli urządzenie zarządzające. Kontroler komunikuje się z interfejsami radiowymi za pomocą protokołu LWAPP (Light Wave Access Point Protocol), który działa na warstwie drugiej lub trzeciej modelu OSI. W momencie, w którym radio straci dostęp do kontrolera, przestaje funkcjonować. |

| Zaletą tego modelu jest fakt, że jeśli niepowołana osoba uzyska dostęp do interfejsu radiowego nie odczyta z niego żadnych danych konfiguracyjnych. Konfiguracja za każdym razem przesyłana jest bezpośrednio z punktu zarządzającego. Co więcej – dane konfiguracyjne znajdują się w jednym miejscu, dzięki czemu łatwo jest zarządzać urządzeniami, łatwo wprowadzać zmiany oraz śledzić ich stan w czasie rzeczywistym. Wadą tego rozwiązania jest brak możliwości działania użytkowników, gdy punkt zostanie odcięty od kontrolera. |

| Przy implementacji sieci scentralizowanych trzeba liczyć się z faktem, że największym wydatkiem jest zakup kontrolera. Punkty dostępowe są tańsze w porównaniu z punktami autonomicznymi. Dlatego sieci scentralizowane przeznaczone są do miejsc, gdzie trzeba umieścić wiele interfejsów radiowych i możliwe będzie wykorzystanie dodatkowych funkcjonalności. |

| Jednym sposobem zabezpieczania transmisji jest stosowanie sieci VPN (Virtual Private Network). Metoda ta pozwala zestawić bezpieczny tunel komunikacyjny w sieci pozbawionej zabezpieczeń. Zakłada się, że infrastruktura do przesyłania danych nie jest bezpieczna i cały ruch szyfrowany jest na warstwie 3-ciej modelu OSI pomiędzy użytkownikiem, a koncentratorem VPN. Jeżeli koncentrator znajduje się np. w siedzibie firmy pakiety na całej drodze pozostają zaszyfrowane bez względu na to czy poruszają się w sieci 802.11 czy 802.3. Najbardziej popularny jest IPSec składający się z protokołów AH oraz ESP. Umożliwia on szyfrowanie danych np. przy użyciu algorytmu blokowego SHA. Jeśli dane zostaną w dowolny sposób zmienione lub powtórnie wysłane do sieci to taki pakiet zostanie wykryty i odrzucony. |

| Pomiędzy hostem a koncentratorem budowany jest tunel. Od strony użytkownika wszystko wygląda tak, jakby znajdował się w sieci LAN swojej firmy. Dane wysyłane przez niego są szyfrowane w ESP, a następnie opakowywane nowym nagłówkiem z adresem IP korespondującym do rzeczywistej sieci, w której znajduje się użytkownik. VPN uwierzytelnia zarówno użytkownika do sieci jak i sieć do użytkownika, ale jest droższy w implementacji od innych rozwiązań. Główną zaletą jest natomiast gwarancja zachowania poufności przesyłanych informacji. Tego typu dostęp do sieci powinien być stosowany wszędzie tam, gdzie sieć bezprzewodowa jest słabo zabezpieczona lub użytkownik nie posiada dostatecznych informacji dotyczących poziomu jej bezpieczeństwa. |

| Jednym z podstawowych problemów związanych z użytkowaniem sieci bezprzewodowych jest kwestia bezpieczeństwa. Jest wiele wyspecjalizowanych programów, które mogą być użyte do wykrycia luk w stosowanych systemach. Przykładem takich programów są:

Ethereal Kismet Airsnarf Airsnort, Aircrack AirJack Programy te zostaną omówione na kolejnych slajdach. Warto zaznaczyć, że oprócz badania zabezpieczenia sieci programy te mogą być użyte do włamywania się i kradzieży informacji - co oczywiście jest sprzeczne z prawem. |

|

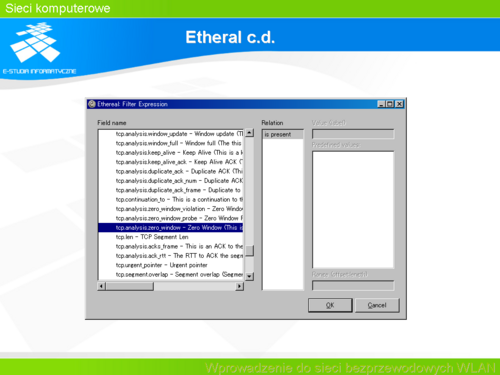

Etheral pozwala na definiowanie filtrów dla przychodzących pakietów, tak jak to zostało przedstawione na slajdzie. |