SK Moduł 6: Różnice pomiędzy wersjami

Z Studia Informatyczne

Przejdź do nawigacjiPrzejdź do wyszukiwania

mNie podano opisu zmian |

Nie podano opisu zmian |

||

| Linia 1: | Linia 1: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd1.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd1.png|thumb|500px]] | ||

|valign="top"| | |valign="top"| | ||

|} | |} | ||

| Linia 8: | Linia 8: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd2.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd2.png|thumb|500px]] | ||

|valign="top"|W przypadku sieci komputerowych, podobnie jak w przypadku tradycyjnych sposobów komunikacji, istnieje potrzeba określenia miejsca przeznaczenia, do którego powinna zostać wysłana porcja danych. Można to przyrównać do wysyłania listu do znanej nam (lub nieznanej) osoby. W obu przypadkach należy określić adres miejsca przeznaczenia. W przypadku tradycyjnego systemu pocztowego na kopercie wpisywany są dane adresata. Zwykle też podawane są dane nadawcy, w celu komunikacji zwrotnej. Oba adresy powinny być unikalne w innym przypadku korespondencja mogłaby nie trafiać do adresatów. | |valign="top"|W przypadku sieci komputerowych, podobnie jak w przypadku tradycyjnych sposobów komunikacji, istnieje potrzeba określenia miejsca przeznaczenia, do którego powinna zostać wysłana porcja danych. Można to przyrównać do wysyłania listu do znanej nam (lub nieznanej) osoby. W obu przypadkach należy określić adres miejsca przeznaczenia. W przypadku tradycyjnego systemu pocztowego na kopercie wpisywany są dane adresata. Zwykle też podawane są dane nadawcy, w celu komunikacji zwrotnej. Oba adresy powinny być unikalne w innym przypadku korespondencja mogłaby nie trafiać do adresatów. | ||

Również analogicznie jak w tradycyjnej poczcie pakiety transportowane są do określonej sieci, w której router jest odpowiednikiem urzędu pocztowego. Router decyduje również do którego hosta adresuje ramkę z danym pakietem, podobnie jak listonosz, który przynosi przesyłki do konkretnego adresata. | Również analogicznie jak w tradycyjnej poczcie pakiety transportowane są do określonej sieci, w której router jest odpowiednikiem urzędu pocztowego. Router decyduje również do którego hosta adresuje ramkę z danym pakietem, podobnie jak listonosz, który przynosi przesyłki do konkretnego adresata. | ||

| Linia 17: | Linia 17: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd3.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd3.png|thumb|500px]] | ||

|valign="top"|Analogicznie w sieciach komputerowych stosuje się adresację wymaganą przez stosowane protokoły. W zależności od rozpatrywanych warstw modelu OSI można wyróżnić adresację na poziomie warstwy łącza danych (L2) oraz adresację na poziomie warstwy sieci (L3). Pierwsza z nich dotyczy adresacji fizycznej interfejsu sieciowego, tzw. adres MAC (Media Access Control). Druga z nich odnosi się do adresacji logicznej. | |valign="top"|Analogicznie w sieciach komputerowych stosuje się adresację wymaganą przez stosowane protokoły. W zależności od rozpatrywanych warstw modelu OSI można wyróżnić adresację na poziomie warstwy łącza danych (L2) oraz adresację na poziomie warstwy sieci (L3). Pierwsza z nich dotyczy adresacji fizycznej interfejsu sieciowego, tzw. adres MAC (Media Access Control). Druga z nich odnosi się do adresacji logicznej. | ||

Oba ww sposoby adresacji można porównać do danych wymienionych w dowodzie rejestracyjnym pojazdu, w którym pośród różnorodnych pól znajdują się: numer nadwozia (unikalnym dla każdego pojazdu i nadawany przez producenta karoserii) oraz adres właściciela i związane z tym numery tablic rejestracyjnych (zależne od miejsca zameldowania posiadacza pojazdu). Pierwsze pole jest unikalne i dzięki temu można określić czy dany pojazd nie został skradziony drugie z tych pól zmienia się w momencie zmiany miejsca zameldowania właściciela. | Oba ww sposoby adresacji można porównać do danych wymienionych w dowodzie rejestracyjnym pojazdu, w którym pośród różnorodnych pól znajdują się: numer nadwozia (unikalnym dla każdego pojazdu i nadawany przez producenta karoserii) oraz adres właściciela i związane z tym numery tablic rejestracyjnych (zależne od miejsca zameldowania posiadacza pojazdu). Pierwsze pole jest unikalne i dzięki temu można określić czy dany pojazd nie został skradziony drugie z tych pól zmienia się w momencie zmiany miejsca zameldowania właściciela. | ||

| Linia 30: | Linia 30: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd4.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd4.png|thumb|500px]] | ||

|valign="top"|Podobnie jak w przypadku rzeczywistych adresów tak samo w przypadku adresów IP musi być zapewniona ich unikalność. Nie dotyczy to adresów prywatnych, o których będzie mowa później. Z tego względu przydzielaniem adresów zajmują się powołane do tego celu organizacje. Pierwotnie zajmował się tym Internet Network Information Center (InterNIC). Organizacja ta obecnie nie istnieje. Jej rolę przejął Internet Assigned Numbers Authority (IANA). Zadaniem obu jest (było) przydzielanie unikalnych adresów. | |valign="top"|Podobnie jak w przypadku rzeczywistych adresów tak samo w przypadku adresów IP musi być zapewniona ich unikalność. Nie dotyczy to adresów prywatnych, o których będzie mowa później. Z tego względu przydzielaniem adresów zajmują się powołane do tego celu organizacje. Pierwotnie zajmował się tym Internet Network Information Center (InterNIC). Organizacja ta obecnie nie istnieje. Jej rolę przejął Internet Assigned Numbers Authority (IANA). Zadaniem obu jest (było) przydzielanie unikalnych adresów. | ||

|} | |} | ||

| Linia 38: | Linia 38: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd5.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd5.png|thumb|500px]] | ||

|valign="top"| | |valign="top"| | ||

|} | |} | ||

| Linia 46: | Linia 46: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd6.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd6.png|thumb|500px]] | ||

|valign="top"|W przypadku adresacji IP adres składa się z części bitów przeznaczonych na identyfikację sieci, do której został przypisany dany interfejs hosta oraz z pozostałej liczby bitów przeznaczonych na adresację hosta w danej sieci. | |valign="top"|W przypadku adresacji IP adres składa się z części bitów przeznaczonych na identyfikację sieci, do której został przypisany dany interfejs hosta oraz z pozostałej liczby bitów przeznaczonych na adresację hosta w danej sieci. | ||

Można to porównać do adresu listowego, który składa się z kodu identyfikującego miasto (część miasta) oraz dokładnego adresu identyfikującego precyzyjnie adresata. Kod umożliwia szybkie przesłanie przesyłki do właściwego urzędu pocztowego. Dokładny adres umożliwia listonoszowi (z danego urzędu pocztowego) doręczenie przesyłki. | Można to porównać do adresu listowego, który składa się z kodu identyfikującego miasto (część miasta) oraz dokładnego adresu identyfikującego precyzyjnie adresata. Kod umożliwia szybkie przesłanie przesyłki do właściwego urzędu pocztowego. Dokładny adres umożliwia listonoszowi (z danego urzędu pocztowego) doręczenie przesyłki. | ||

| Linia 58: | Linia 58: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd7.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd7.png|thumb|500px]] | ||

|valign="top"|Podział na notację klasową i bezklasową wynika ze stosowania numerów IPv4 i odpowiadających im netmasek. W przypadku notacji klasowej numery IP jak i maski mają ściśle określone zakresy. W przypadku adresacji bezklasowej dozwolonym numerom IPv4 mogą być przypisane dowolne (dozwolone) netmaski. | |valign="top"|Podział na notację klasową i bezklasową wynika ze stosowania numerów IPv4 i odpowiadających im netmasek. W przypadku notacji klasowej numery IP jak i maski mają ściśle określone zakresy. W przypadku adresacji bezklasowej dozwolonym numerom IPv4 mogą być przypisane dowolne (dozwolone) netmaski. | ||

Adresacja z podziałem na klasy zostanie omówiona na następnym slajdzie, zaś adresacja bezklasowa w dalszej części wykładu. | Adresacja z podziałem na klasy zostanie omówiona na następnym slajdzie, zaś adresacja bezklasowa w dalszej części wykładu. | ||

| Linia 67: | Linia 67: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd8.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd8.png|thumb|500px]] | ||

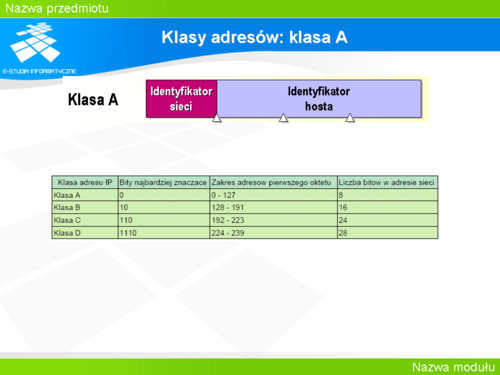

|valign="top"|Podział na poszczególne klasy adresów wynikał z próby optymalnego (na ówczesne czasy) przydzielania adresów. Stąd wyłoniono 5 klas adresów: A,B,C,D,E. Adresacja z podziałem na klasy została wprowadzona w celu określenia ile z bitów odpowiada za adres sieci, a ile za adres hosta. | |valign="top"|Podział na poszczególne klasy adresów wynikał z próby optymalnego (na ówczesne czasy) przydzielania adresów. Stąd wyłoniono 5 klas adresów: A,B,C,D,E. Adresacja z podziałem na klasy została wprowadzona w celu określenia ile z bitów odpowiada za adres sieci, a ile za adres hosta. | ||

Klasa A została przeznaczona dla dużych organizacji z bardzo dużą liczbą hostów. Pula adresowa sieci zawiera się w przedziale 1-126 i stanowi połowę wszystkich dostępnych adresów. | Klasa A została przeznaczona dla dużych organizacji z bardzo dużą liczbą hostów. Pula adresowa sieci zawiera się w przedziale 1-126 i stanowi połowę wszystkich dostępnych adresów. | ||

| Linia 82: | Linia 82: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd9.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd9.png|thumb|500px]] | ||

|valign="top"|W klasie A tylko 8 bitów zostało przeznaczone na adresację sieci. Pierwszy najbardziej znaczący bit ma zawsze wartość 0, zatem do dyspozycji na numerację sieci klasy A pozostaje 2^7 adresów. Dzięki temu zakres adresów pierwszego oktetu zawiera się w przedziale od 0 do 126. Adres zaczynający się od 127 został zarezerwowany na adres pętli zwrotnej. | |valign="top"|W klasie A tylko 8 bitów zostało przeznaczone na adresację sieci. Pierwszy najbardziej znaczący bit ma zawsze wartość 0, zatem do dyspozycji na numerację sieci klasy A pozostaje 2^7 adresów. Dzięki temu zakres adresów pierwszego oktetu zawiera się w przedziale od 0 do 126. Adres zaczynający się od 127 został zarezerwowany na adres pętli zwrotnej. | ||

W sieci tej klasy pozostałe 24 bity są przeznaczone na część identyfikującą hosty. Daje to przestrzeń adresową ponad 16 milionową (16.777.216). | W sieci tej klasy pozostałe 24 bity są przeznaczone na część identyfikującą hosty. Daje to przestrzeń adresową ponad 16 milionową (16.777.216). | ||

| Linia 92: | Linia 92: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd10.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd10.png|thumb|500px]] | ||

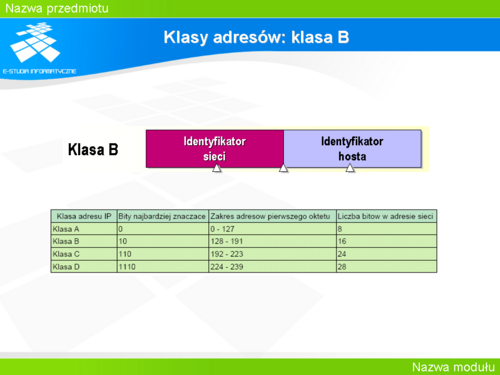

|valign="top"|W klasie B 16 bitów zostało przeznaczone na adresację sieci. Pierwsze dwa najbardziej znaczące bity mają wartość 10. Dzięki temu zakres adresów pierwszego oktetu zawiera się w przedziale od 128 do 191. Zatem na zaadresowanie sieci pozostaje 14 bitów, co daje 16384 (2^14) adresów | |valign="top"|W klasie B 16 bitów zostało przeznaczone na adresację sieci. Pierwsze dwa najbardziej znaczące bity mają wartość 10. Dzięki temu zakres adresów pierwszego oktetu zawiera się w przedziale od 128 do 191. Zatem na zaadresowanie sieci pozostaje 14 bitów, co daje 16384 (2^14) adresów | ||

W sieci tej klasy pozostałe 16 bitów przeznaczone są na część identyfikującą hosty. Daje to przestrzeń adresową umożliwiającą wykorzystanie ponad 65 tysięcy adresów sieciowych. W każdej z sieci z tego zakresu, do dyspozycji jest ponad 65 tysięcy adresów na hosty. (65536). | W sieci tej klasy pozostałe 16 bitów przeznaczone są na część identyfikującą hosty. Daje to przestrzeń adresową umożliwiającą wykorzystanie ponad 65 tysięcy adresów sieciowych. W każdej z sieci z tego zakresu, do dyspozycji jest ponad 65 tysięcy adresów na hosty. (65536). | ||

| Linia 102: | Linia 102: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd11.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd11.png|thumb|500px]] | ||

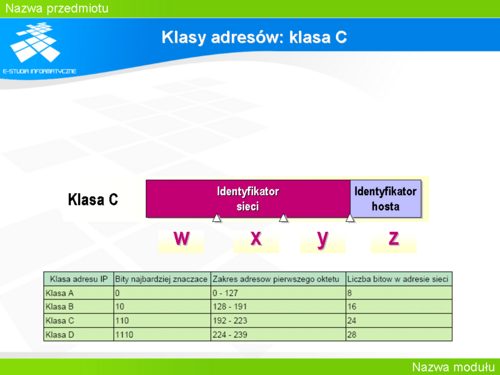

|valign="top"|W klasie C 24 najbardziej znaczące bity zostały przeznaczone na adresację sieci. Pierwsze trzy najbardziej znaczące bity mają wartość 110 (2). Dzięki temu zakres adresów pierwszego oktetu zawiera się w przedziale od 192 do 223. Daje to razem 2097152 (2^21) adresów przeznaczonych na identyfikację sieci. | |valign="top"|W klasie C 24 najbardziej znaczące bity zostały przeznaczone na adresację sieci. Pierwsze trzy najbardziej znaczące bity mają wartość 110 (2). Dzięki temu zakres adresów pierwszego oktetu zawiera się w przedziale od 192 do 223. Daje to razem 2097152 (2^21) adresów przeznaczonych na identyfikację sieci. | ||

W sieci tej klasy pozostałe 8 bitów przeznaczone są na część identyfikującą hosty. Daje to przestrzeń adresową umożliwiającą zaadresowanie małych sieci składających z się z nie więcej niż 256 adresów. | W sieci tej klasy pozostałe 8 bitów przeznaczone są na część identyfikującą hosty. Daje to przestrzeń adresową umożliwiającą zaadresowanie małych sieci składających z się z nie więcej niż 256 adresów. | ||

| Linia 118: | Linia 118: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd12.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd12.png|thumb|500px]] | ||

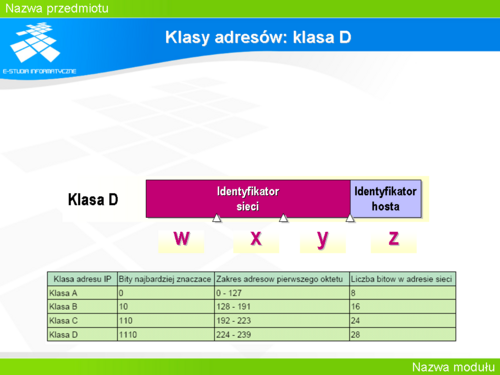

|valign="top"|Klasa adresów D została zarezerwowana na potrzeby rozsyłania grupowego. Jest to bardziej efektywny sposób przesyłania danych do hostów niż rozgłaszanie poprzez adres 255.255.255.255. Ten ostatni sposób wymaga przetwarzania pakietów przez wszystkie hosty w domenie rozgłoszeniowej. Związane jest to z niepotrzebnym nakładem obliczeń. Zamiast tego można wykorzystywać adresację grupową, gdzie tylko określone hosty będą otrzymywały pakiety, które muszą przetworzyć. | |valign="top"|Klasa adresów D została zarezerwowana na potrzeby rozsyłania grupowego. Jest to bardziej efektywny sposób przesyłania danych do hostów niż rozgłaszanie poprzez adres 255.255.255.255. Ten ostatni sposób wymaga przetwarzania pakietów przez wszystkie hosty w domenie rozgłoszeniowej. Związane jest to z niepotrzebnym nakładem obliczeń. Zamiast tego można wykorzystywać adresację grupową, gdzie tylko określone hosty będą otrzymywały pakiety, które muszą przetworzyć. | ||

Przykładem takich pakietów są pakiety wysyłane przez protokoły rotingu: | Przykładem takich pakietów są pakiety wysyłane przez protokoły rotingu: | ||

| Linia 129: | Linia 129: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd13.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd13.png|thumb|500px]] | ||

|valign="top"|Z puli dostępnych wartości adresów część wartości jest wyłączona z adresów, które mogą być nadawane hostom. | |valign="top"|Z puli dostępnych wartości adresów część wartości jest wyłączona z adresów, które mogą być nadawane hostom. | ||

Jednym z takich ograniczeń jest adres postaci 127.x.x.x. Został on zarezerwowany na potrzeby pętli zwrotnej. | Jednym z takich ograniczeń jest adres postaci 127.x.x.x. Został on zarezerwowany na potrzeby pętli zwrotnej. | ||

| Linia 141: | Linia 141: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd14.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd14.png|thumb|500px]] | ||

|valign="top"|Ze względu na ograniczenia podane na poprzednim slajdzie faktyczna liczba użytecznych adresów, które można przypisać hostom w danej sieci jest zawsze o dwa mniejsza niż ta wynikająca z liczby bitów przeznaczonych na identyfikatory hostów. | |valign="top"|Ze względu na ograniczenia podane na poprzednim slajdzie faktyczna liczba użytecznych adresów, które można przypisać hostom w danej sieci jest zawsze o dwa mniejsza niż ta wynikająca z liczby bitów przeznaczonych na identyfikatory hostów. | ||

Jeśli weźmiemy pod uwagę pulę adresów dla sieci 194.29.145.0 z netmaską 255.255.255.0, to zgodnie ze wzorem liczba dostępnych adresów wynosi 2^8 - 2, co daje 254 użyteczne adresy w zakresie dziesiętnym od 1 do 254. | Jeśli weźmiemy pod uwagę pulę adresów dla sieci 194.29.145.0 z netmaską 255.255.255.0, to zgodnie ze wzorem liczba dostępnych adresów wynosi 2^8 - 2, co daje 254 użyteczne adresy w zakresie dziesiętnym od 1 do 254. | ||

| Linia 152: | Linia 152: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd15.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd15.png|thumb|500px]] | ||

|valign="top"|Protokół IPv4 został zaprojektowany na początku lat 80-tych XX w. W tamtym czasie spełniał on w wystarczającym wymagania co do liczby adresów niezbędnych do obsłużenia połączonych w sieci urządzeń. Jednak wraz z rozwojem sieci komputerowych wzrasta zapotrzebowanie na adresy IP. | |valign="top"|Protokół IPv4 został zaprojektowany na początku lat 80-tych XX w. W tamtym czasie spełniał on w wystarczającym wymagania co do liczby adresów niezbędnych do obsłużenia połączonych w sieci urządzeń. Jednak wraz z rozwojem sieci komputerowych wzrasta zapotrzebowanie na adresy IP. | ||

Potrzeba co raz większej liczby adresów wymusiła potrzebę zarządzania dostępną pulą adresów. Problem ten szczególnie dotyczył adresów klasy C, która zakładała przydzielanie całej puli składającej się z 255 adresów. W przypadku, gdy sieć ta posiadała zaledwie kilkanaście hostów pozostałe ponad dwieście było niewykorzystanych. Jeszcze większa „rozrzutność” dotyczyła sieci klasy A, czy też B. | Potrzeba co raz większej liczby adresów wymusiła potrzebę zarządzania dostępną pulą adresów. Problem ten szczególnie dotyczył adresów klasy C, która zakładała przydzielanie całej puli składającej się z 255 adresów. W przypadku, gdy sieć ta posiadała zaledwie kilkanaście hostów pozostałe ponad dwieście było niewykorzystanych. Jeszcze większa „rozrzutność” dotyczyła sieci klasy A, czy też B. | ||

| Linia 164: | Linia 164: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd16.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd16.png|thumb|500px]] | ||

|valign="top"|Ze względu na zmniejszającą się pulę dostępnych adresów podejmowane były różne kroki w celu rozwiązania tego problemu. | |valign="top"|Ze względu na zmniejszającą się pulę dostępnych adresów podejmowane były różne kroki w celu rozwiązania tego problemu. | ||

Jednym ze sposobów, zaproponowanym w 1985 roku, było tworzenie podsieci. Zakres adresów hostów w danej sieci był dzielony na mniejsze podsieci z mniejszą liczbą hostów, w każdej z nowo utworzonych. Metoda ta wmagała „pożyczenia” bitów z części adresu przeznaczonej dla identyfikacji hosta dla zaadresowania podsieci. Szczegółowo zostanie ona omówiona w dalszej części wykładu. | Jednym ze sposobów, zaproponowanym w 1985 roku, było tworzenie podsieci. Zakres adresów hostów w danej sieci był dzielony na mniejsze podsieci z mniejszą liczbą hostów, w każdej z nowo utworzonych. Metoda ta wmagała „pożyczenia” bitów z części adresu przeznaczonej dla identyfikacji hosta dla zaadresowania podsieci. Szczegółowo zostanie ona omówiona w dalszej części wykładu. | ||

| Linia 177: | Linia 177: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd17.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd17.png|thumb|500px]] | ||

|valign="top"|Dokument RFC 1918 podaje trzy pule adresów prywatnych, po jednej dla poszczególnych klas A,B,C. Pakiety z adresami prywatnymi nie są przepuszczane przez routery sieciowe. | |valign="top"|Dokument RFC 1918 podaje trzy pule adresów prywatnych, po jednej dla poszczególnych klas A,B,C. Pakiety z adresami prywatnymi nie są przepuszczane przez routery sieciowe. | ||

| Linia 191: | Linia 191: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd18.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd18.png|thumb|500px]] | ||

|valign="top"|W poprzedniej części wykładu poruszane było zagadnienie optymalnego przydzielania adresów IPv4 przy pomocy VLSM lub też CIDR. Obie te metody sprowadzają się do stosowania netmaski o zmiennej długości, która pozwala dzielić dostępną pulę adresów wg założonych potrzeb. | |valign="top"|W poprzedniej części wykładu poruszane było zagadnienie optymalnego przydzielania adresów IPv4 przy pomocy VLSM lub też CIDR. Obie te metody sprowadzają się do stosowania netmaski o zmiennej długości, która pozwala dzielić dostępną pulę adresów wg założonych potrzeb. | ||

Przy maskach standardowych liczba bitów ustawionych na 1 na pozycjach najbardziej znaczących stanowi 8,16 lub 24 bity. W przypadku jeśli standardową netmaskę dla sieci klasy C (255.255.255) zmodyfikujemy przez pożyczenie jednego lub tez kilku bitów z części przeznaczonej na identyfikację hosta, to zamiast sieci, w której można zaadresować 254 hosty otrzymamy sieci w których można będzie zaadresować tylko 126 hostów. W przypadku działąnia odwrotnego - próby konsolidacji adresów pożyczamy bity z części sieciowej na adresację hostów. | Przy maskach standardowych liczba bitów ustawionych na 1 na pozycjach najbardziej znaczących stanowi 8,16 lub 24 bity. W przypadku jeśli standardową netmaskę dla sieci klasy C (255.255.255) zmodyfikujemy przez pożyczenie jednego lub tez kilku bitów z części przeznaczonej na identyfikację hosta, to zamiast sieci, w której można zaadresować 254 hosty otrzymamy sieci w których można będzie zaadresować tylko 126 hostów. W przypadku działąnia odwrotnego - próby konsolidacji adresów pożyczamy bity z części sieciowej na adresację hostów. | ||

| Linia 202: | Linia 202: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd19.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd19.png|thumb|500px]] | ||

|valign="top"| | |valign="top"| | ||

|} | |} | ||

| Linia 210: | Linia 210: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd20.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd20.png|thumb|500px]] | ||

|valign="top"|Jedną z najczęściej wykonywanych operacji jest tworzenie z podsieci na podstawie przydzielonej puli adresów. | |valign="top"|Jedną z najczęściej wykonywanych operacji jest tworzenie z podsieci na podstawie przydzielonej puli adresów. | ||

Weźmy dla przykładu adres sieci 192.168.1.0 Standardowo w ramach takiej sieci mamy do dyspozycji 256 adresów, z których można wykorzystać 254 na zaadresowanie poszczególnych interfejsów. Załóżmy, że chcielibyśmy je wykorzystać w taki sposób, że rozdzielić całą pulę adresów na kilka mniejszych i przydzielić te adresy hostom, które znajdują się w 8 pracowniach komputerowych. Trzeba przy tym założyć, że w pracowniach tych będzie nie więcej niż 30 komputerów. | Weźmy dla przykładu adres sieci 192.168.1.0 Standardowo w ramach takiej sieci mamy do dyspozycji 256 adresów, z których można wykorzystać 254 na zaadresowanie poszczególnych interfejsów. Załóżmy, że chcielibyśmy je wykorzystać w taki sposób, że rozdzielić całą pulę adresów na kilka mniejszych i przydzielić te adresy hostom, które znajdują się w 8 pracowniach komputerowych. Trzeba przy tym założyć, że w pracowniach tych będzie nie więcej niż 30 komputerów. | ||

| Linia 224: | Linia 224: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd21.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd21.png|thumb|500px]] | ||

|valign="top"|Tworzenie nadsieci potrzebne jest wówczas, gdy potrzebna jest większa dostępna liczba adresów przeznaczonych na hosty, które powinny być umieszczone w jednej sieci logicznej niż liczba adresów w danej klasie adresowej. | |valign="top"|Tworzenie nadsieci potrzebne jest wówczas, gdy potrzebna jest większa dostępna liczba adresów przeznaczonych na hosty, które powinny być umieszczone w jednej sieci logicznej niż liczba adresów w danej klasie adresowej. | ||

Przy tworzeniu nadsieci pożycza się bity z części przeznaczonej na adresację sieci w celu zaadresowania większej liczby hostów. Załóżmy, że w danej sieci powinno się znaleźć 500 hostów. Do zaadresowania takiej liczby komputerów potrzebujemy 9 bitów (2^9 = 512). W przypadku sieci klasy C zachodzi potrzeba pożyczenia tego jednego dodatkowego bitu z części 3 oktetu adresu. | Przy tworzeniu nadsieci pożycza się bity z części przeznaczonej na adresację sieci w celu zaadresowania większej liczby hostów. Załóżmy, że w danej sieci powinno się znaleźć 500 hostów. Do zaadresowania takiej liczby komputerów potrzebujemy 9 bitów (2^9 = 512). W przypadku sieci klasy C zachodzi potrzeba pożyczenia tego jednego dodatkowego bitu z części 3 oktetu adresu. | ||

| Linia 236: | Linia 236: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd22.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd22.png|thumb|500px]] | ||

|valign="top"|Tworzenie sieci o zmiennej długości netmasek najlepiej chyba zilustruje poniższy przykład. Ze względu na fakt, że adresy użyte tutaj są adresami z puli. | |valign="top"|Tworzenie sieci o zmiennej długości netmasek najlepiej chyba zilustruje poniższy przykład. Ze względu na fakt, że adresy użyte tutaj są adresami z puli. | ||

|} | |} | ||

| Linia 244: | Linia 244: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd23.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd23.png|thumb|500px]] | ||

|valign="top"|Inny przykład dotyczy sytuacji, gdy ISP udostępnił na potrzeby klienta pulę 32 adresów IPv4 z zakresu: 192.168.132.224/27 SPRAWDZIĆ | |valign="top"|Inny przykład dotyczy sytuacji, gdy ISP udostępnił na potrzeby klienta pulę 32 adresów IPv4 z zakresu: 192.168.132.224/27 SPRAWDZIĆ | ||

Załóżmy również, że jest to lokalny dostawca Internetu, który obsługuje zaledwie kilku klientów (maksymalnie do 6). Sam dostawca Internetu udostępnia na potrzeby jednego z klientów adres 192.168.132.29/29. Jak widać z długości netmaski interfejsu routera w podsieci tej znajduje się 8 innych adresów (32-29 bitów= 3 --> 2^3) , z czego 6 (2^3-2) są to adresy użyteczne. Zakres adresów w tej sieci, to 192.168.132.24...31/29. | Załóżmy również, że jest to lokalny dostawca Internetu, który obsługuje zaledwie kilku klientów (maksymalnie do 6). Sam dostawca Internetu udostępnia na potrzeby jednego z klientów adres 192.168.132.29/29. Jak widać z długości netmaski interfejsu routera w podsieci tej znajduje się 8 innych adresów (32-29 bitów= 3 --> 2^3) , z czego 6 (2^3-2) są to adresy użyteczne. Zakres adresów w tej sieci, to 192.168.132.24...31/29. | ||

| Linia 261: | Linia 261: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd24.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd24.png|thumb|500px]] | ||

|valign="top"|Założenia protokołu IPv6 zostały szczegółowo omówione w poprzednim module. Jedną z najważniejszych i bardzo istotną zmianą w stosunku do IPv4 jest przeznaczenie większej liczby bitów na określenie adresu. W przypadku adresów IPv4 tylko 32 bity były przeznaczone na adres. Kwestia niedoborów adresów wśród sieci i hostów mogłaby w zasadzie być jeszcze przez jakiś czas rozwiązywana poprzez stosowanie metod omówionych w pierwszej części moduł w odniesieniu do protokołu IPv4. Jednak rozwój metod komunikacji (GPRS, EDGE, UMTS) oraz wprowadzanie na rynek nowych urządzeń z funkcją komunikacji sieciowej wymusza zastosowanie efektywniejszych metod przesyłania datagramów. Jednym z bardziej istotnych elementów jest możliwość nieograniczonego przydzielania adresów IP. | |valign="top"|Założenia protokołu IPv6 zostały szczegółowo omówione w poprzednim module. Jedną z najważniejszych i bardzo istotną zmianą w stosunku do IPv4 jest przeznaczenie większej liczby bitów na określenie adresu. W przypadku adresów IPv4 tylko 32 bity były przeznaczone na adres. Kwestia niedoborów adresów wśród sieci i hostów mogłaby w zasadzie być jeszcze przez jakiś czas rozwiązywana poprzez stosowanie metod omówionych w pierwszej części moduł w odniesieniu do protokołu IPv4. Jednak rozwój metod komunikacji (GPRS, EDGE, UMTS) oraz wprowadzanie na rynek nowych urządzeń z funkcją komunikacji sieciowej wymusza zastosowanie efektywniejszych metod przesyłania datagramów. Jednym z bardziej istotnych elementów jest możliwość nieograniczonego przydzielania adresów IP. | ||

Zwiększenie przestrzeni adresowej z 2^32 (IPv4) do 2^128 (IPv6) oznacza przyrost możliwych do przypisania adresów z ok. 4,3x10^9 do ok. 3,4x10^38. W przeliczeniu na powierzchnię daje to ok. 6,7x10^17 adresów/mm^2 powierzchni Ziemi. Jest to więc bardzo duża liczba adresów, która powinna zapewnić swobodne korzystanie dla większości znanych zastosowań. | Zwiększenie przestrzeni adresowej z 2^32 (IPv4) do 2^128 (IPv6) oznacza przyrost możliwych do przypisania adresów z ok. 4,3x10^9 do ok. 3,4x10^38. W przeliczeniu na powierzchnię daje to ok. 6,7x10^17 adresów/mm^2 powierzchni Ziemi. Jest to więc bardzo duża liczba adresów, która powinna zapewnić swobodne korzystanie dla większości znanych zastosowań. | ||

| Linia 278: | Linia 278: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd25.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd25.png|thumb|500px]] | ||

|valign="top"|Wartym podkreślenia jest fakt, że w IPv6 nie ma adresów rozgłoszeniowych (ang. broadcastowych). Ich funkcje w pełni zastąpiły adresy rozsyłania grupowego. W specyfikacji RFC 1884 wymienione są 3 typy adresów: | |valign="top"|Wartym podkreślenia jest fakt, że w IPv6 nie ma adresów rozgłoszeniowych (ang. broadcastowych). Ich funkcje w pełni zastąpiły adresy rozsyłania grupowego. W specyfikacji RFC 1884 wymienione są 3 typy adresów: | ||

- kierowanego (ang. Unicast) - identyfikator pojedynczego interfesju. Pakiety wysyłane na ten adres trafiają do określonego w nim hosta | - kierowanego (ang. Unicast) - identyfikator pojedynczego interfesju. Pakiety wysyłane na ten adres trafiają do określonego w nim hosta | ||

| Linia 289: | Linia 289: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd26.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd26.png|thumb|500px]] | ||

|valign="top"|Wśród adresów IPv6 są pewne specjalne pule adresów. Część z nich zostanie wymieniona poniżej | |valign="top"|Wśród adresów IPv6 są pewne specjalne pule adresów. Część z nich zostanie wymieniona poniżej | ||

::/128 – adres zerowy, wykorzystywany tylko w oprogramowaniu. | ::/128 – adres zerowy, wykorzystywany tylko w oprogramowaniu. | ||

| Linia 303: | Linia 303: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M6_Slajd27.png]] | |valign="top" width="500px"|[[Grafika:SK_M6_Slajd27.png|thumb|500px]] | ||

|valign="top"|W module tym zostały przedstawione podstawowe wiadomości na temat adresacji IP. Podane zostały klasy adresowe w IPv4 oraz zostało omówione adresowanie bezklasowe. Omówione zostały również problemy związane z brakiem wystarczającej puli adresów IPv4 i stosowane od początku lat 90-tych próby rozwiązania tego problemu. | |valign="top"|W module tym zostały przedstawione podstawowe wiadomości na temat adresacji IP. Podane zostały klasy adresowe w IPv4 oraz zostało omówione adresowanie bezklasowe. Omówione zostały również problemy związane z brakiem wystarczającej puli adresów IPv4 i stosowane od początku lat 90-tych próby rozwiązania tego problemu. | ||

Omówiony został również format adresów IPv6. Adresowanie w warstwie sieciowej (L3) jest jednym z kluczowych zagadnień związanych z przesyłaniem pakietów przez routery. Informacjom na temat routingu poświęcony będzie osobny moduł. | Omówiony został również format adresów IPv6. Adresowanie w warstwie sieciowej (L3) jest jednym z kluczowych zagadnień związanych z przesyłaniem pakietów przez routery. Informacjom na temat routingu poświęcony będzie osobny moduł. | ||

Wersja z 11:05, 21 wrz 2006

|

|

|

|

Tworzenie sieci o zmiennej długości netmasek najlepiej chyba zilustruje poniższy przykład. Ze względu na fakt, że adresy użyte tutaj są adresami z puli. |