SK Moduł 6: Różnice pomiędzy wersjami

Z Studia Informatyczne

Przejdź do nawigacjiPrzejdź do wyszukiwania

mNie podano opisu zmian |

mNie podano opisu zmian |

||

| Linia 168: | Linia 168: | ||

Jednym ze sposobów, zaproponowanym w 1985 roku, było tworzenie podsieci. Zakres adresów hostów w danej sieci był dzielony na mniejsze podsieci z mniejszą liczbą hostów, w każdej z nowo utworzonych. Metoda ta wmagała „pożyczenia” bitów z części adresu przeznaczonej dla identyfikacji hosta dla zaadresowania podsieci. Szczegółowo zostanie ona omówiona w dalszej części wykładu. | Jednym ze sposobów, zaproponowanym w 1985 roku, było tworzenie podsieci. Zakres adresów hostów w danej sieci był dzielony na mniejsze podsieci z mniejszą liczbą hostów, w każdej z nowo utworzonych. Metoda ta wmagała „pożyczenia” bitów z części adresu przeznaczonej dla identyfikacji hosta dla zaadresowania podsieci. Szczegółowo zostanie ona omówiona w dalszej części wykładu. | ||

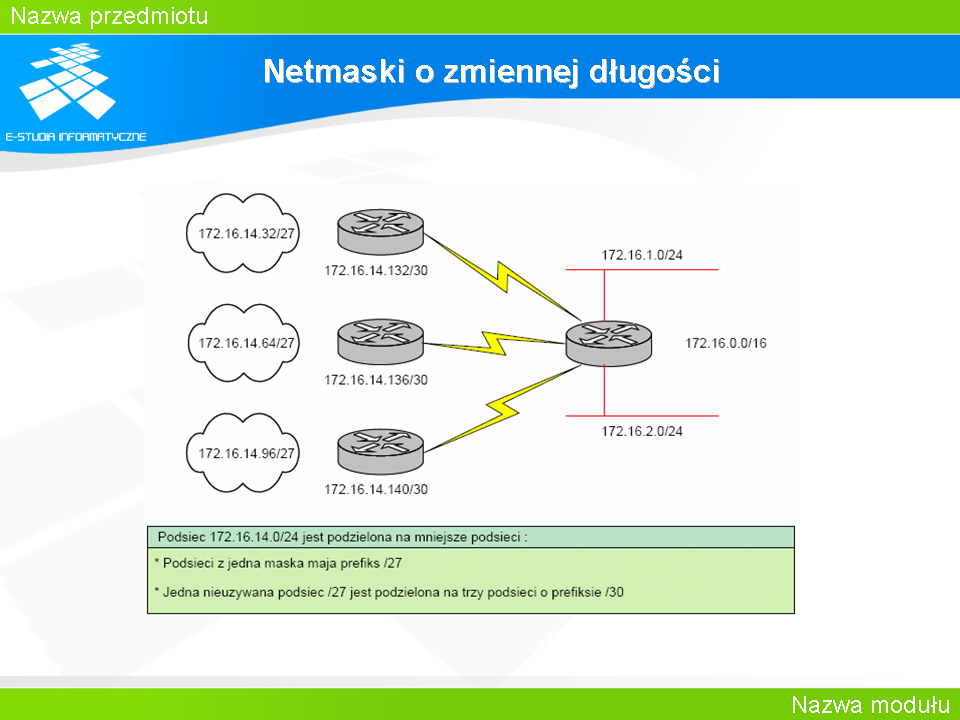

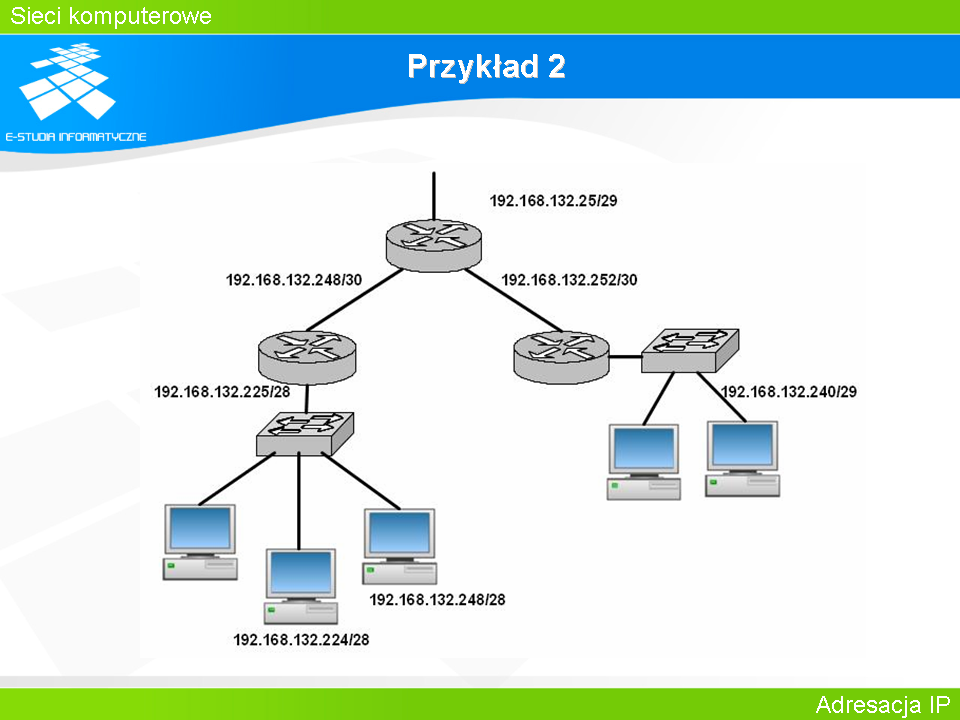

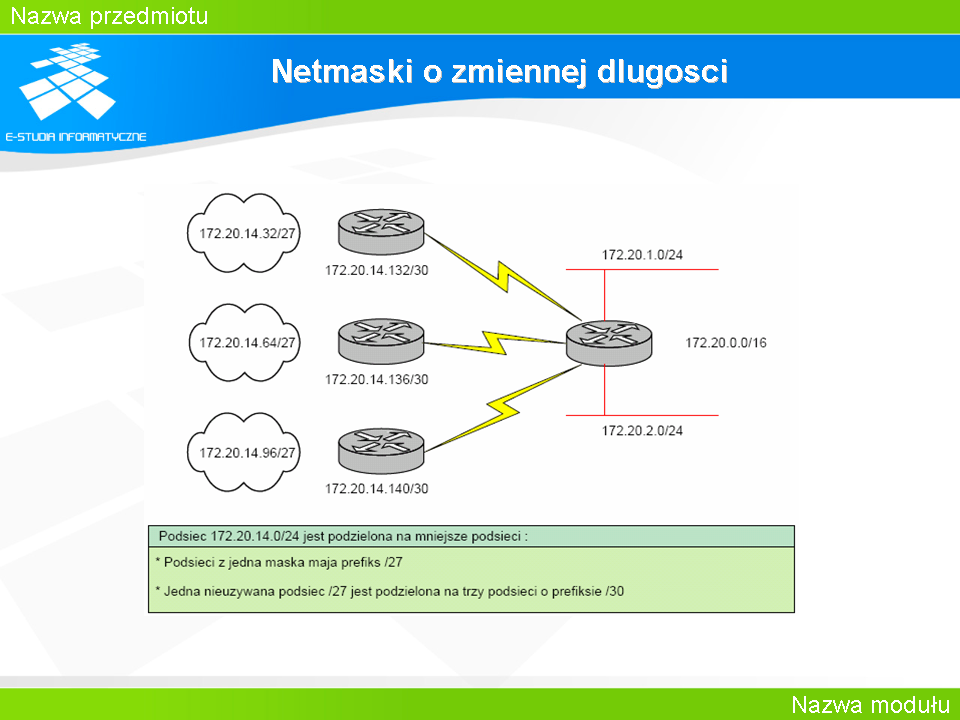

Innym sposobem rozwiązania problemu brakujących adresów było, zaproponowane w dokumencie RFC 1009 ???? (w 1987 roku), tworzenie podsieci o zróżnicowanej długości masek adresów (ang. Variable Length Subnet Masks (VLSM). Przydzielona danej organizacji pula adresów jest następnie dzielona wewnątrz niej na mniejsze porcje. Podział ten jest następnie niewidoczny z zewnątrz sieci danej organizacji. | Innym sposobem rozwiązania problemu brakujących adresów było, zaproponowane w dokumencie RFC 1009 ???? (w 1987 roku), tworzenie podsieci o zróżnicowanej długości masek adresów (ang. Variable Length Subnet Masks (VLSM). Przydzielona danej organizacji pula adresów jest następnie dzielona wewnątrz niej na mniejsze porcje. Podział ten jest następnie niewidoczny z zewnątrz sieci danej organizacji. | ||

Jeszcze inne rozwiązanie polegało na wprowadzeniu bezklasowego routingu międzydomenowego - CIDR (ang. Classless Inter-Domain Routing). Metoda CIDR podobnie jak metoda VLSM pozwala na podział puli adresów na mniejsze porcje. Przy czym w odróżnieniu do metody VLSM, metoda CIDR polega na podziale puli dostępnych adresów przez Internet Registry dla dostawcy Internetu (ISP) najwyższego poziomu, poprzez poziom pośredni, niski ???, aż do odbiorcy usług Internetowych [Understanding IP Addressing, str. 38]. W metodzie CIDR informacje na temat masek sieci są przekazywane przez poszczególne routery w trakcie aktualizacji tablic routingu | Jeszcze inne rozwiązanie polegało na wprowadzeniu bezklasowego routingu międzydomenowego - CIDR (ang. Classless Inter-Domain Routing). Metoda CIDR podobnie jak metoda VLSM pozwala na podział puli adresów na mniejsze porcje. Przy czym w odróżnieniu do metody VLSM, metoda CIDR polega na podziale puli dostępnych adresów przez Internet Registry dla dostawcy Internetu (ISP) najwyższego poziomu, poprzez poziom pośredni, niski ???, aż do odbiorcy usług Internetowych [Understanding IP Addressing, str. 38]. W metodzie CIDR informacje na temat masek sieci są przekazywane przez poszczególne routery w trakcie aktualizacji tablic routingu. Szczegółowo routing pakietów zostanie omówiony w innej części materiałów. Kolejnym sposobem, który może być stosowany w sieciach lokalnych jest mechanizm adresów prywatnych. Nie wymaga on praktycznie żadnych nakładów poza wyborem numeracji. Pakiety pochodzące z takich adresów będą odfiltrowywane przez routery.j | ||

W przypadku adresów prywatnych, aby była możliwa komunikacja w Internecie, wprowadzono mechanizm tłumaczenia adresów prywatnych na publiczne, tzw. NAT (ang. Network Address Translation). Dzięki temu organizacjom wystarczy pojedynczy publiczny adres IP, w przypadku braku serwerów WWW, pocztowych i innych. | W przypadku adresów prywatnych, aby była możliwa komunikacja w Internecie, wprowadzono mechanizm tłumaczenia adresów prywatnych na publiczne, tzw. NAT (ang. Network Address Translation). Dzięki temu organizacjom wystarczy pojedynczy publiczny adres IP, w przypadku braku serwerów WWW, pocztowych i innych. | ||

Przedstawione sposoby zostaną omówione dokładniej w dalszej części wykładu. | Przedstawione sposoby zostaną omówione dokładniej w dalszej części wykładu. | ||

Wersja z 09:52, 21 wrz 2006

|

|

|

|

Tworzenie sieci o zmiennej długości netmasek najlepiej chyba zilustruje poniższy przykład. Ze względu na fakt, że adresy użyte tutaj są adresami z puli. |