SK Moduł 11: Różnice pomiędzy wersjami

Z Studia Informatyczne

Przejdź do nawigacjiPrzejdź do wyszukiwania

Nie podano opisu zmian |

Nie podano opisu zmian |

||

| Linia 1: | Linia 1: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd1.png|thumb|500px]] | ||

|valign="top"|Materiały zawarte w tym module są częściowym efektem pracy pana Grzegorza Gondka, dyplomanta w Zakładzie Sterowania, Instytutu Sterowania i Elektroniki Przemysłowej Politechniki Warszawskiej. | |valign="top"|Materiały zawarte w tym module są częściowym efektem pracy pana Grzegorza Gondka, dyplomanta w Zakładzie Sterowania, Instytutu Sterowania i Elektroniki Przemysłowej Politechniki Warszawskiej. | ||

|} | |} | ||

| Linia 7: | Linia 7: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd2.png|thumb|500px]] | ||

|valign="top"|Sieci bezprzewodowe są pod względem technologii przesyłu sygnału atrakcyjną alternatywą dla rozwiązań stosowanych dotychczas. W skład technologii bezprzewodowych wchodzą różne metody przesyłania sygnału jednak w tym module omówione zostaną przede wszystkim sieci wykorzystujące sygnał radiowy. | |valign="top"|Sieci bezprzewodowe są pod względem technologii przesyłu sygnału atrakcyjną alternatywą dla rozwiązań stosowanych dotychczas. W skład technologii bezprzewodowych wchodzą różne metody przesyłania sygnału jednak w tym module omówione zostaną przede wszystkim sieci wykorzystujące sygnał radiowy. | ||

| Linia 18: | Linia 18: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd3.png|thumb|500px]] | ||

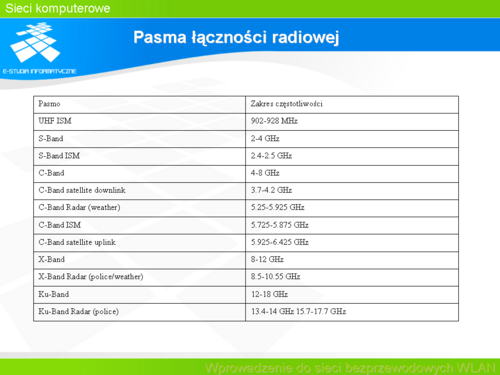

|valign="top"|Sieci bezprzewodowe działają w oparciu o propagację fal elektromagnetycznych. Z tego względu stanowią jeden ze sposobów przenoszenia informacji w ściśle określonym paśmie częstotliwościowym. | |valign="top"|Sieci bezprzewodowe działają w oparciu o propagację fal elektromagnetycznych. Z tego względu stanowią jeden ze sposobów przenoszenia informacji w ściśle określonym paśmie częstotliwościowym. | ||

| Linia 29: | Linia 29: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd4.png|thumb|500px]] | ||

|valign="top"|Sieci bezprzewodowe, ze względu na rodzaj sygnału służącego do transmisji, potrzebują dodatkowych elementów sieciowych, m.in.: | |valign="top"|Sieci bezprzewodowe, ze względu na rodzaj sygnału służącego do transmisji, potrzebują dodatkowych elementów sieciowych, m.in.: | ||

bezprzewodowych kart sieciowych - są to karty, które mogą być na stałe wbudowane w płytę główną komputera - tak jest w przypadku większości urządzeń mobilnych. Duża grupa urządzeń może być wyposażona w dodatkową kartę sieciową, która może być dołączona poprzez złącze typu PCMCIA, USB czy też USB. | bezprzewodowych kart sieciowych - są to karty, które mogą być na stałe wbudowane w płytę główną komputera - tak jest w przypadku większości urządzeń mobilnych. Duża grupa urządzeń może być wyposażona w dodatkową kartę sieciową, która może być dołączona poprzez złącze typu PCMCIA, USB czy też USB. | ||

| Linia 40: | Linia 40: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd5.png|thumb|500px]] | ||

|valign="top"|Za stosowaniem tej technologii w wybranych obszarach przemawiają następujące zalety: | |valign="top"|Za stosowaniem tej technologii w wybranych obszarach przemawiają następujące zalety: | ||

mobilność - bez potrzeby przełączania kabla sieciowego UTP można przemieszczać się z notebookiem lub innym urządzeniem wewnątrz biura, czy też domu | mobilność - bez potrzeby przełączania kabla sieciowego UTP można przemieszczać się z notebookiem lub innym urządzeniem wewnątrz biura, czy też domu | ||

| Linia 52: | Linia 52: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd6.png|thumb|500px]] | ||

|valign="top"|Pod koniec lat 90. XX wieku, kiedy powstawały sieci bezprzewodowe, wiele osób nie wierzyło w powodzenie tej technologii. Wysoki koszt produkcji kart, małe odległości transmisji, zakłócenia czy wreszcie brak jednolitego standardu powodowały, że wiele firm nie traktowało dostępu radiowego poważnie. Kiedy okazało się, że użytkownicy końcowi zaakceptowali technologię i stosują ją na coraz szerszą skalę, z przerażeniem zaobserwowano, że stosowane mechanizmy bezpieczeństwa są naiwnie proste, a sieci nie mogą gwarantować pożądanego poziomu usług. Jednocześnie w tym samym czasie producenci sprzętu zaczęli integrować bezprzewodowe karty sieciowe w płytach głównych, co jeszcze bardziej przyspieszyło rozwój nowej technologii. | |valign="top"|Pod koniec lat 90. XX wieku, kiedy powstawały sieci bezprzewodowe, wiele osób nie wierzyło w powodzenie tej technologii. Wysoki koszt produkcji kart, małe odległości transmisji, zakłócenia czy wreszcie brak jednolitego standardu powodowały, że wiele firm nie traktowało dostępu radiowego poważnie. Kiedy okazało się, że użytkownicy końcowi zaakceptowali technologię i stosują ją na coraz szerszą skalę, z przerażeniem zaobserwowano, że stosowane mechanizmy bezpieczeństwa są naiwnie proste, a sieci nie mogą gwarantować pożądanego poziomu usług. Jednocześnie w tym samym czasie producenci sprzętu zaczęli integrować bezprzewodowe karty sieciowe w płytach głównych, co jeszcze bardziej przyspieszyło rozwój nowej technologii. | ||

| Linia 65: | Linia 65: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd7.png|thumb|500px]] | ||

|valign="top"|802.11 przyjęty został w roku 1997. Zakładał przesyłanie informacji z prędkościami 1-2 Mb, przy użyciu fal radiowych o częstotliwości 2,4 GHz oraz promieniowania podczerwonego. Standardy ten opisuje budowę pierwszej oraz części drugiej warstwy modelu OSI. Część standardu dotycząca użycia promieniowania podczerwonego się nie przyjęła w związku z konkurencją standardu IrDA. | |valign="top"|802.11 przyjęty został w roku 1997. Zakładał przesyłanie informacji z prędkościami 1-2 Mb, przy użyciu fal radiowych o częstotliwości 2,4 GHz oraz promieniowania podczerwonego. Standardy ten opisuje budowę pierwszej oraz części drugiej warstwy modelu OSI. Część standardu dotycząca użycia promieniowania podczerwonego się nie przyjęła w związku z konkurencją standardu IrDA. | ||

Sam standard 802.11 w celu odróżnieniu go od grupy standardów oznaczany bywa jako 802.1y | Sam standard 802.11 w celu odróżnieniu go od grupy standardów oznaczany bywa jako 802.1y | ||

| Linia 74: | Linia 74: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd8.png|thumb|500px]] | ||

|valign="top"|802.11a- działa przesyłając dane z szybkością 54 Mb/s, wykorzystując częstotliwość 5 GHz. 802.11a używa techniki kodowania OFDM. W porównaniu ze standardem 802.11b, ma dwie podstawowe zalety:szybkość i liczba nie zachodzących na siebie kanałów (osiem). W przypadku częstotliwości 2,4 GHz są to tylko trzy kanały. Również ogólna szerokość pasma jest większa niż przy 2,4GHz. W przypadku częstotliwości 2,4GHz jest to 83,5 MHz, zaś przy 5GHz - 300MHz. | |valign="top"|802.11a- działa przesyłając dane z szybkością 54 Mb/s, wykorzystując częstotliwość 5 GHz. 802.11a używa techniki kodowania OFDM. W porównaniu ze standardem 802.11b, ma dwie podstawowe zalety:szybkość i liczba nie zachodzących na siebie kanałów (osiem). W przypadku częstotliwości 2,4 GHz są to tylko trzy kanały. Również ogólna szerokość pasma jest większa niż przy 2,4GHz. W przypadku częstotliwości 2,4GHz jest to 83,5 MHz, zaś przy 5GHz - 300MHz. | ||

| Linia 88: | Linia 88: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd9.png|thumb|500px]] | ||

|valign="top"|802.11b przesyła dane w paśmie 2.4GHz z prędkościami do 11 Mbps jednak w praktyce ze względu na sprawność protokołu praktyczna pasmo wynosi połowę, czyli do 5,5 Mb/s. Zasięg określany jest na 46 m w pomieszczeniach zamkniętych i 96 w otwartej przestrzeni. Zasięg powiększa się poprzez zastosowanie anten ze wzmacniaczami. Spektrum kanału 2,4 GHz podzielono na 14 kanałów, z których każdy ma szerokość 22 MHz w praktyce oznacza to, ze zakres częstotliwości wykorzystywanych przez ten standard mieści się w przedziale 2,4GHz do 2,494 | |valign="top"|802.11b przesyła dane w paśmie 2.4GHz z prędkościami do 11 Mbps jednak w praktyce ze względu na sprawność protokołu praktyczna pasmo wynosi połowę, czyli do 5,5 Mb/s. Zasięg określany jest na 46 m w pomieszczeniach zamkniętych i 96 w otwartej przestrzeni. Zasięg powiększa się poprzez zastosowanie anten ze wzmacniaczami. Spektrum kanału 2,4 GHz podzielono na 14 kanałów, z których każdy ma szerokość 22 MHz w praktyce oznacza to, ze zakres częstotliwości wykorzystywanych przez ten standard mieści się w przedziale 2,4GHz do 2,494 | ||

|} | |} | ||

| Linia 95: | Linia 95: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd10.png|thumb|500px]] | ||

|valign="top"|802.11g to projekt, którego celem miało być rozszerzenie standardu 802.11b. Głównym problemem, jaki napotykali użytkownicy była zbyt wolna prędkość transmisji. W 2003 zaproponowano nowe podejście do zagadnienia. Podjęto próbę zastosowania techniki OFDM znanej z 802.11a do transmisji danych w paśmie 2.4GHz. Ponieważ założono wsteczną kompatybilność z 802.11b nowe karty musiały obsługiwać zarówno poprzednie – (DSSS,HR/DSSS) jak i nowe metody modulacji. Jeżeli w sieci znajdują się karty starej generacji, transmisja odbywa się z mniejszą prędkością. | |valign="top"|802.11g to projekt, którego celem miało być rozszerzenie standardu 802.11b. Głównym problemem, jaki napotykali użytkownicy była zbyt wolna prędkość transmisji. W 2003 zaproponowano nowe podejście do zagadnienia. Podjęto próbę zastosowania techniki OFDM znanej z 802.11a do transmisji danych w paśmie 2.4GHz. Ponieważ założono wsteczną kompatybilność z 802.11b nowe karty musiały obsługiwać zarówno poprzednie – (DSSS,HR/DSSS) jak i nowe metody modulacji. Jeżeli w sieci znajdują się karty starej generacji, transmisja odbywa się z mniejszą prędkością. | ||

| Linia 104: | Linia 104: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd11.png|thumb|500px]] | ||

|valign="top"|802.11n (MIMO) jest ciągle jeszcze w fazie przygotowań. Obecny draft dostępny jest dzięki pracy dwóch rywalizujących zespołów. Z początkowych sześciu projektów grupa 802.11n zaakceptowała dwa. Pierwszy pochodzi od zespołu TGnSync w skład, którego wchodzą Atheros, Agere, Marvell, oraz Intel. WWiSE (World-Wide Spectrum Efficiency) to drugi zespół składający się z Airgo, Broadcom, Conexant i Texas Instruments. Założenia obu grup są podobne. Do transmisji i odbioru sygnałów używanych jest wiele anten. Dwie anteny w znaczący sposób poprawiają jakość odbieranego oraz wysyłanego sygnału, co pozwala osiągnąć transmisję rzędu 108Mbps. Szacuje się, że ratyfikacja tego standardu nastąpi pod koniec roku 2006. | |valign="top"|802.11n (MIMO) jest ciągle jeszcze w fazie przygotowań. Obecny draft dostępny jest dzięki pracy dwóch rywalizujących zespołów. Z początkowych sześciu projektów grupa 802.11n zaakceptowała dwa. Pierwszy pochodzi od zespołu TGnSync w skład, którego wchodzą Atheros, Agere, Marvell, oraz Intel. WWiSE (World-Wide Spectrum Efficiency) to drugi zespół składający się z Airgo, Broadcom, Conexant i Texas Instruments. Założenia obu grup są podobne. Do transmisji i odbioru sygnałów używanych jest wiele anten. Dwie anteny w znaczący sposób poprawiają jakość odbieranego oraz wysyłanego sygnału, co pozwala osiągnąć transmisję rzędu 108Mbps. Szacuje się, że ratyfikacja tego standardu nastąpi pod koniec roku 2006. | ||

|} | |} | ||

| Linia 111: | Linia 111: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd12.png|thumb|500px]] | ||

|valign="top"|W tabeli zostały zestawione podstawowe informacje na temat najważniejszych standardów z grupy 802.11 | |valign="top"|W tabeli zostały zestawione podstawowe informacje na temat najważniejszych standardów z grupy 802.11 | ||

|} | |} | ||

Wersja z 19:58, 30 wrz 2006

|

Materiały zawarte w tym module są częściowym efektem pracy pana Grzegorza Gondka, dyplomanta w Zakładzie Sterowania, Instytutu Sterowania i Elektroniki Przemysłowej Politechniki Warszawskiej. |

| Pod koniec lat 90. XX wieku, kiedy powstawały sieci bezprzewodowe, wiele osób nie wierzyło w powodzenie tej technologii. Wysoki koszt produkcji kart, małe odległości transmisji, zakłócenia czy wreszcie brak jednolitego standardu powodowały, że wiele firm nie traktowało dostępu radiowego poważnie. Kiedy okazało się, że użytkownicy końcowi zaakceptowali technologię i stosują ją na coraz szerszą skalę, z przerażeniem zaobserwowano, że stosowane mechanizmy bezpieczeństwa są naiwnie proste, a sieci nie mogą gwarantować pożądanego poziomu usług. Jednocześnie w tym samym czasie producenci sprzętu zaczęli integrować bezprzewodowe karty sieciowe w płytach głównych, co jeszcze bardziej przyspieszyło rozwój nowej technologii.

Z tego względu w ramach grup roboczych IEEE opracowano szereg standardów. Główny standard dotyczący sieci bezprzewodowych opracowany został przez grupę 802.11. Kolejne standardy 802.11a, 802.11b, 802.11g, 802.11a, 802.11i zostały opracowane przez specjalnie w tym celu wydzielone grupy robocze. Standardy te zostaną omówione na kolejnych slajdach. |

|

W tabeli zostały zestawione podstawowe informacje na temat najważniejszych standardów z grupy 802.11 |

|

Jednym z możliwych podziałów sieci bezprzewodowych, zależnym od topologii oraz logiki zawartej w urządzeniach dostępowych, jest podział na sieci autonomiczne oraz scentralizowane. |

| Sieci autonomiczne powstały jako pierwsze. Składają się z punktów dostępowych stanowiących samodzielne urządzenia. Każdy z nich posiada zapisaną konfigurację, dzięki czemu może funkcjonować nawet w momencie odcięcia od infrastruktury kablowej. Oznacza to, że choć punkt oraz klienci utracą dostęp do sieci zewnętrznych, klienci dołączeni do jednego punktu mogą w dalszym ciągu wymieniać między sobą informacje. Samodzielne punkty dostępowe są coraz częściej wyposażone w dodatkowe funkcje, takie jak np. serwery DHCP, mechanizmy przekierowania Proxy WCCP czy serwery czasu NTP. Obecnie można też spotkać wersje z wbudowanym routerem, firewallem, a także implementacją mechanizmu NAT. Umożliwia to szybką rozbudowę sieci niskim kosztem. |

| Dużą zaletą sieci autonomicznych jest prostota i niewielka cena pojedynczych urządzeń. Konfiguracja odbywa się zazwyczaj za pomocą przeglądarki internetowej. Jest prosta, ale również czasochłonna. W niektórych modelach stosuje się dostęp przez port konsolowy, ssh lub telnet, co znacznie przyspiesza ustawienie punktu. Niestety, kiedy sieć składa się z ponad dziesięciu punktów, zarządzanie nimi staje się wyzwaniem. Problem ten w pewnym stopniu rozwiązuje mechanizm SNMP, który raportuje o zdarzeniach zachodzących w sieci. Raporty takie są jednak raczej szczątkowe i jedynie sygnalizują zajście zdarzenia. Interpretacja oraz reakcja na czas wymaga od administratora dodatkowych działań. |

| W przypadku dużej liczby urządzeń problemem staje się brak odpowiednich narzędzi do zarządzania. W takim wypadku za spójność całej konfiguracji odpowiedzialność ponosi człowiek. Ponieważ wszystkie dane konfiguracyjne znajdują się bezpośrednio w każdym z punktów dostępowych, stanowi to pewien dodatkowy element ryzyka. Punkty często ustawiane są w korytarzach, hallach, strefach użytku publicznego, skąd łatwo mogą zostać wykradzione. W przypadku sieci autonomicznych należy bezwzględnie ograniczać dostęp do urządzeń, ponieważ sprawny użytkownik może odczytać z konfiguracji wszystkie ustawienia w tym również hasła, adresy serwerów pomocniczych, oraz zdobyć informacje o topologii sieci. |

| Kolejną rzeczą, jaką należy wziąć pod uwagę jest fakt, że każdy z punktów dostępowych pracuje na konkretnym przydzielonym mu kanale, najczęściej niezależnie od zmian, jakie zachodzą w środowisku radiowym. Kiedy projektowana jest sieć bezprzewodowa technik ma obowiązek wykonać pomiar tłumienności ścian, sporządzić plan obiektu wraz z planowanym pokryciem oraz sprawdzić obecność innych źródeł fal radiowych. Nie sposób jednak przewidzieć, jakiego typu zakłócenia pojawią się w sieci w późniejszych momentach jej działania. Oznacza to, że poprawnie zaplanowana sieć radiowa może po pewnym czasie na skutek zachodzących interferencji nie utrzymywać zakładanego poziomu usług. Przy kilku punktach dostępowych można co pewien czas dokonywać pomiaru środowiska i odpowiednio reagować na powstałe zmiany. Jeśli jednak sieć składa się z kilkudziesięciu bądź kilkuset urządzeń wówczas problem zaczyna być poważny. Problem zarządzaniem falami radiowymi wiąże się z brakiem wymiany informacji pomiędzy urządzeniami. |

| Sieci scentralizowane stanowią opozycję do autonomicznych. Głównym założeniem jest istnienie jednego logicznego punktu, który zbiera wszystkie informacje, zarządza interfejsami radiowymi i raportuje o działaniu sieci. Punkty dostępowe pozbawione są logiki administracji, a całą konfigurację dostarcza kontroler WLAN, czyli urządzenie zarządzające. Kontroler komunikuje się z interfejsami radiowymi za pomocą protokołu LWAPP (Light Wave Access Point Protocol), który działa na warstwie drugiej lub trzeciej modelu OSI. W momencie, w którym radio straci dostęp do kontrolera, przestaje funkcjonować. |

| Zaletą tego modelu jest fakt, że jeśli niepowołana osoba uzyska dostęp do interfejsu radiowego nie odczyta z niego żadnych danych konfiguracyjnych. Konfiguracja za każdym razem przesyłana jest bezpośrednio z punktu zarządzającego. Co więcej – dane konfiguracyjne znajdują się w jednym miejscu, dzięki czemu łatwo jest zarządzać urządzeniami, łatwo wprowadzać zmiany oraz śledzić ich stan w czasie rzeczywistym. Wadą tego rozwiązania jest brak możliwości działania użytkowników, gdy punkt zostanie odcięty od kontrolera. |

| Przy implementacji sieci scentralizowanych trzeba liczyć się z faktem, że największym wydatkiem jest zakup kontrolera. Punkty dostępowe są tańsze w porównaniu z punktami autonomicznymi. Dlatego sieci scentralizowane przeznaczone są do miejsc, gdzie trzeba umieścić wiele interfejsów radiowych i możliwe będzie wykorzystanie dodatkowych funkcjonalności. |

| Jednym sposobem zabezpieczania transmisji jest stosowanie sieci VPN (Virtual Private Network). Metoda ta pozwala zestawić bezpieczny tunel komunikacyjny w sieci pozbawionej zabezpieczeń. Zakłada się, że infrastruktura do przesyłania danych nie jest bezpieczna i cały ruch szyfrowany jest na warstwie 3-ciej modelu OSI pomiędzy użytkownikiem, a koncentratorem VPN. Jeżeli koncentrator znajduje się np. w siedzibie firmy pakiety na całej drodze pozostają zaszyfrowane bez względu na to czy poruszają się w sieci 802.11 czy 802.3. Najbardziej popularny jest IPSec składający się z protokołów AH oraz ESP. Umożliwia on szyfrowanie danych np. przy użyciu algorytmu blokowego SHA. Jeśli dane zostaną w dowolny sposób zmienione lub powtórnie wysłane do sieci to taki pakiet zostanie wykryty i odrzucony. |

| Pomiędzy hostem a koncentratorem budowany jest tunel. Od strony użytkownika wszystko wygląda tak, jakby znajdował się w sieci LAN swojej firmy. Dane wysyłane przez niego są szyfrowane w ESP, a następnie opakowywane nowym nagłówkiem z adresem IP korespondującym do rzeczywistej sieci, w której znajduje się użytkownik. VPN uwierzytelnia zarówno użytkownika do sieci jak i sieć do użytkownika, ale jest droższy w implementacji od innych rozwiązań. Główną zaletą jest natomiast gwarancja zachowania poufności przesyłanych informacji. Tego typu dostęp do sieci powinien być stosowany wszędzie tam, gdzie sieć bezprzewodowa jest słabo zabezpieczona lub użytkownik nie posiada dostatecznych informacji dotyczących poziomu jej bezpieczeństwa. |

| Jednym z podstawowych problemów związanych z użytkowaniem sieci bezprzewodowych jest kwestia bezpieczeństwa. Jest wiele wyspecjalizowanych programów, które mogą być użyte do wykrycia luk w stosowanych systemach. Przykładem takich programów są:

Ethereal Kismet Airsnarf Airsnort, Aircrack AirJack Programy te zostaną omówione na kolejnych slajdach. Warto zaznaczyć, że oprócz badania zabezpieczenia sieci programy te mogą być użyte do włamywania się i kradzieży informacji - co oczywiście jest sprzeczne z prawem. |

|

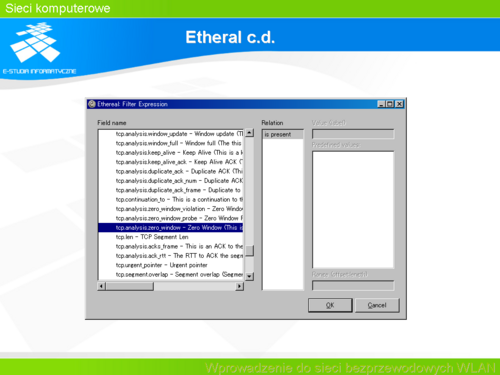

Etheral pozwala na definiowanie filtrów dla przychodzących pakietów, tak jak to zostało przedstawione na slajdzie. |