SK Moduł 13: Różnice pomiędzy wersjami

Nie podano opisu zmian |

Nie podano opisu zmian |

||

| Linia 1: | Linia 1: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd1.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd1.png|thumb|500px]] | ||

|valign="top"| | |valign="top"| | ||

|} | |} | ||

| Linia 6: | Linia 6: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd2.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd2.png|thumb|500px]] | ||

|valign="top"|Sieć komputerowa stwarza ogromne możliwości. Za pomocą komputera dołączonego do sieci można pogadać z przyjaciółmi, napisać list, wysłać zdjęcia, posłuchać muzyki. Można też zapłacić rachunek za telefon, zamówić pizzę lub kupić płytę CD. Jednocześnie sieć niesie zagrożenia. Wraz z listem można otrzymać wirusa, który może skasować całą zawartość komputera, może ktoś się włamać i przejąć nasze wyniki pracy, numery kont bankowych, kart kredytowych. Należy się przed tym bronić. Sposobów na to jest wiele. Dobór metody zastosowanej do obrony jak i zakres tej obrony powinien być ściśle związany z potrzebami. Potrzeby zaś wynikają ze specyfiki wykorzystywania sieci. W inny sposób wykorzystują sieć przedsiębiorstwa a w inny indywidualni użytkownicy. Niniejszy rozdział ma za zadanie przybliżyć tylko część zagadnień związanych z bezpieczeństwem. Na całość zabrakło by miejsca. Aby mówić o ochronie w pierwszej kolejności należy poznać zagrożenia. Zagrożenia mogą być różne i specyficzne dla danego fragmentu sieci ale z pewnym przybliżeniem możemy je podzielić następujące grupy: | |valign="top"|Sieć komputerowa stwarza ogromne możliwości. Za pomocą komputera dołączonego do sieci można pogadać z przyjaciółmi, napisać list, wysłać zdjęcia, posłuchać muzyki. Można też zapłacić rachunek za telefon, zamówić pizzę lub kupić płytę CD. Jednocześnie sieć niesie zagrożenia. Wraz z listem można otrzymać wirusa, który może skasować całą zawartość komputera, może ktoś się włamać i przejąć nasze wyniki pracy, numery kont bankowych, kart kredytowych. Należy się przed tym bronić. Sposobów na to jest wiele. Dobór metody zastosowanej do obrony jak i zakres tej obrony powinien być ściśle związany z potrzebami. Potrzeby zaś wynikają ze specyfiki wykorzystywania sieci. W inny sposób wykorzystują sieć przedsiębiorstwa a w inny indywidualni użytkownicy. Niniejszy rozdział ma za zadanie przybliżyć tylko część zagadnień związanych z bezpieczeństwem. Na całość zabrakło by miejsca. Aby mówić o ochronie w pierwszej kolejności należy poznać zagrożenia. Zagrożenia mogą być różne i specyficzne dla danego fragmentu sieci ale z pewnym przybliżeniem możemy je podzielić następujące grupy: | ||

uzyskanie przez osoby niepowołane dostępu do danych transmitowanych przez sieć lub przechowywanych na dołączonych do sieci komputerach; | uzyskanie przez osoby niepowołane dostępu do danych transmitowanych przez sieć lub przechowywanych na dołączonych do sieci komputerach; | ||

| Linia 17: | Linia 17: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd3.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd3.png|thumb|500px]] | ||

|valign="top"|Najbardziej znanym zagrożeniem w sieciach komputerowych - i nie tylko - są wirusy komputerowe. Wirusy komputerowe to proste programy komputerowe, które potrafią się powielać na komputerze użytkownika bez jego wiedzy. Oprócz powielania mogą wykonywać jeszcze dodatkowe zadania. Wirusy komputerowe istnieją prawie tak długo jak istnieją komputery. Często powstawały jako wynik nudów programistów. Pisali oni proste programiki, aby wykazać się swoimi umiejętnościami w zakresie programowania i wiedzy o komputerach. Wirusy wykonują różne zadania. W zależności od zamysłu twórcy wirusa mogą to być zadania nieszkodliwe takie jak otwarcie okienka z mniej lub bardziej sensownym komunikatem jak i procedura formatowania dysku twardego. Wirusy wykorzystują luki w zabezpieczeniach systemów operacyjnych oraz oprogramowania użytkowego pracujących na tych systemach. Wirusy generalnie atakują systemy operacyjne stworzone przez firmę Microsoft czyli systemy DOS/WINDOWS. Są też pojedyncze wirusy działające w środowisku UNIX, ale poza jednym przypadkiem z przed wielu lat nie wyrządziły one wiele szkód. Wirusy są programami binarnymi, czyli są wynikiem kompilacji programu napisanego w jednym z języków programowania jak - na przykład język C - lub zestawami instrukcji napisanych w językach wysokiego poziomu, które są wykonywane przez interpreter. Wirusy w postaci programów wykonywalnych były popularne przed laty. Ich główną drogą przenoszenia były dyskietki. Aby zarazić komputer trzeba też było wykazać się pewną niefrasobliwością gdyż polecenie uruchomienia programu z wirusem musiał wydać użytkownik. Wirus doklejał się wtedy do innych programów wykonywalnych. Skutki posiadania wirusa w systemie mogły się ujawnić po wielu tygodniach lub miesiącach. Mógł to być zwykły komunikat na ekranie jak i operacja kasowania dysku. Sposób przenoszenia wirusów ograniczał ich zasięg, ale w miarę popularyzowania się usług sieciowych zmieniała się ich droga przenoszenia. Wirusy zaczęto rozsyłać np. za pomocą poczty elektronicznej. W przypadku wirusów w postaci binarnej użytkownik stosujących się do pewnych zasad był w stanie uniknąć zarażenia komputera wirusem. Wystarczyło nie otwierać załączników poczty elektronicznej, które zawierały programy. Użycie poczty do transmisji wirusów spowodowało ich szybkie rozprzestrzenianie się po świecie. Pojawiły się także nowe rodzaje wirusów wykorzystujące np. możliwość tworzenia makr w popularnym pakiecie Microsoft Office. Zagrożeniem stały się więc nie tylko pliki zawierające programy, ale też pliki, w których przesyłane są dokumenty. Dokumenty nadesłane od znanej osoby są traktowane jako bardzo ważne i odbiorca próbuje je otworzyć, co powoduje uruchomienie makra z wirusem. Bardziej zaawansowani użytkownicy blokują możliwość uruchamiania makr w otrzymanym dokumencie. Ogranicza to możliwość uruchomienia wirusa makrowego, ale go nie eliminuje. Dodatkowo, aby ułatwić obsługę, poczty firma Microsoft dodała do swojego programu pocztowego szereg funkcji, które w zamierzeniu miały ułatwić jego obsługę. Stały się one pożywką dla wirusów, gdyż pliki dołączane do listu były automatycznie otwierane. Wystarczyło więc nadać list z wirusem a program pocztowy prawie automatycznie go otworzył i wirus się uaktywniał. Kolejne generacje wirusów potrafią coraz więcej. Są wyposażane we własne serwery pocztowe co pozwala im się samodzielnie rozsyłać. Potrafią korzystać z książek adresowych programów pocztowych. Wykorzystują je jako źródło potencjalnych ofiar. Jako adres nadawcy potrafią wybrać dowolny adres z książki adresowej. Utrudnia to przeciętnemu użytkownikowi poczty wykrycie fałszerstwa, gdyż dość często otrzymuje list od znanej sobie osoby, choć tytuł i treść są podejrzane. Obecne wirusy wykorzystują do rozprzestrzeniania się różne technologie sieciowe. Wykorzystywane są błędy w językach skryptowych baz danych, współdzielone zasoby w systemie windows, dziury w oprogramowaniu oraz błędy w protokołach komunikacyjnych takich jak na przykład sieci p2p (np. kazaa). Oprócz znanych możliwości niszczenia zasobów zgromadzonych na komputerach wirusy posiadły także możliwość zakłócania pracy sieci. Niektóre z nich - próbując się rozsyłać - generują spory ruch sieciowy. Zdarzały się też takie, które rozprzestrzeniały się po sieci tylko po to, by określonego dnia przypuścić atak na wybrany popularny serwis sieciowy. Atak powodował blokadę serwisu. Rozwój narzędzi programistycznych powoduje też szybkie powstawanie nowych odmian tego samego wirusa. Najczęściej wykorzystują tę samą lukę w systemach do rozprzestrzenia się zmieniania jest natomiast dodatkowa funkcjonalność. Kolejne odmiany wirusów są zazwyczaj coraz bardziej groźne. I tak wirus, który wyświetlał napis w stylu "Witaj" może się zmienić w wirusa niszczącego dane na dysku. Wirusy zaczęto dzielić na różne kategorie. Najczęściej spotykanymi nazwami są robaki i trojany. | |valign="top"|Najbardziej znanym zagrożeniem w sieciach komputerowych - i nie tylko - są wirusy komputerowe. Wirusy komputerowe to proste programy komputerowe, które potrafią się powielać na komputerze użytkownika bez jego wiedzy. Oprócz powielania mogą wykonywać jeszcze dodatkowe zadania. Wirusy komputerowe istnieją prawie tak długo jak istnieją komputery. Często powstawały jako wynik nudów programistów. Pisali oni proste programiki, aby wykazać się swoimi umiejętnościami w zakresie programowania i wiedzy o komputerach. Wirusy wykonują różne zadania. W zależności od zamysłu twórcy wirusa mogą to być zadania nieszkodliwe takie jak otwarcie okienka z mniej lub bardziej sensownym komunikatem jak i procedura formatowania dysku twardego. Wirusy wykorzystują luki w zabezpieczeniach systemów operacyjnych oraz oprogramowania użytkowego pracujących na tych systemach. Wirusy generalnie atakują systemy operacyjne stworzone przez firmę Microsoft czyli systemy DOS/WINDOWS. Są też pojedyncze wirusy działające w środowisku UNIX, ale poza jednym przypadkiem z przed wielu lat nie wyrządziły one wiele szkód. Wirusy są programami binarnymi, czyli są wynikiem kompilacji programu napisanego w jednym z języków programowania jak - na przykład język C - lub zestawami instrukcji napisanych w językach wysokiego poziomu, które są wykonywane przez interpreter. Wirusy w postaci programów wykonywalnych były popularne przed laty. Ich główną drogą przenoszenia były dyskietki. Aby zarazić komputer trzeba też było wykazać się pewną niefrasobliwością gdyż polecenie uruchomienia programu z wirusem musiał wydać użytkownik. Wirus doklejał się wtedy do innych programów wykonywalnych. Skutki posiadania wirusa w systemie mogły się ujawnić po wielu tygodniach lub miesiącach. Mógł to być zwykły komunikat na ekranie jak i operacja kasowania dysku. Sposób przenoszenia wirusów ograniczał ich zasięg, ale w miarę popularyzowania się usług sieciowych zmieniała się ich droga przenoszenia. Wirusy zaczęto rozsyłać np. za pomocą poczty elektronicznej. W przypadku wirusów w postaci binarnej użytkownik stosujących się do pewnych zasad był w stanie uniknąć zarażenia komputera wirusem. Wystarczyło nie otwierać załączników poczty elektronicznej, które zawierały programy. Użycie poczty do transmisji wirusów spowodowało ich szybkie rozprzestrzenianie się po świecie. Pojawiły się także nowe rodzaje wirusów wykorzystujące np. możliwość tworzenia makr w popularnym pakiecie Microsoft Office. Zagrożeniem stały się więc nie tylko pliki zawierające programy, ale też pliki, w których przesyłane są dokumenty. Dokumenty nadesłane od znanej osoby są traktowane jako bardzo ważne i odbiorca próbuje je otworzyć, co powoduje uruchomienie makra z wirusem. Bardziej zaawansowani użytkownicy blokują możliwość uruchamiania makr w otrzymanym dokumencie. Ogranicza to możliwość uruchomienia wirusa makrowego, ale go nie eliminuje. Dodatkowo, aby ułatwić obsługę, poczty firma Microsoft dodała do swojego programu pocztowego szereg funkcji, które w zamierzeniu miały ułatwić jego obsługę. Stały się one pożywką dla wirusów, gdyż pliki dołączane do listu były automatycznie otwierane. Wystarczyło więc nadać list z wirusem a program pocztowy prawie automatycznie go otworzył i wirus się uaktywniał. Kolejne generacje wirusów potrafią coraz więcej. Są wyposażane we własne serwery pocztowe co pozwala im się samodzielnie rozsyłać. Potrafią korzystać z książek adresowych programów pocztowych. Wykorzystują je jako źródło potencjalnych ofiar. Jako adres nadawcy potrafią wybrać dowolny adres z książki adresowej. Utrudnia to przeciętnemu użytkownikowi poczty wykrycie fałszerstwa, gdyż dość często otrzymuje list od znanej sobie osoby, choć tytuł i treść są podejrzane. Obecne wirusy wykorzystują do rozprzestrzeniania się różne technologie sieciowe. Wykorzystywane są błędy w językach skryptowych baz danych, współdzielone zasoby w systemie windows, dziury w oprogramowaniu oraz błędy w protokołach komunikacyjnych takich jak na przykład sieci p2p (np. kazaa). Oprócz znanych możliwości niszczenia zasobów zgromadzonych na komputerach wirusy posiadły także możliwość zakłócania pracy sieci. Niektóre z nich - próbując się rozsyłać - generują spory ruch sieciowy. Zdarzały się też takie, które rozprzestrzeniały się po sieci tylko po to, by określonego dnia przypuścić atak na wybrany popularny serwis sieciowy. Atak powodował blokadę serwisu. Rozwój narzędzi programistycznych powoduje też szybkie powstawanie nowych odmian tego samego wirusa. Najczęściej wykorzystują tę samą lukę w systemach do rozprzestrzenia się zmieniania jest natomiast dodatkowa funkcjonalność. Kolejne odmiany wirusów są zazwyczaj coraz bardziej groźne. I tak wirus, który wyświetlał napis w stylu "Witaj" może się zmienić w wirusa niszczącego dane na dysku. Wirusy zaczęto dzielić na różne kategorie. Najczęściej spotykanymi nazwami są robaki i trojany. | ||

Robaki Robakami (ang. Worms) określa się programy podobne do wirusów, które zostały opracowane w celu szybkiego zainfekowania jak największej liczby komputerów. Robaki rozprzestrzeniając się poprzez sieć mogą z jednego zainfekowanego komputera rozprzestrzenić się do tysięcy lub nawet milionów komputerów. Ich masowa reprodukcja powoduje ogromny ruch w sieci. W symulacjach teoretycznego robaka o nazwie Warhol Worm stwierdzono, że w ciągu kwadransa jest możliwe zarażenie nawet 9 000 000 komputerów (patrz http://www.opoka.org.pl/varia/internet/wirusy.html). | Robaki Robakami (ang. Worms) określa się programy podobne do wirusów, które zostały opracowane w celu szybkiego zainfekowania jak największej liczby komputerów. Robaki rozprzestrzeniając się poprzez sieć mogą z jednego zainfekowanego komputera rozprzestrzenić się do tysięcy lub nawet milionów komputerów. Ich masowa reprodukcja powoduje ogromny ruch w sieci. W symulacjach teoretycznego robaka o nazwie Warhol Worm stwierdzono, że w ciągu kwadransa jest możliwe zarażenie nawet 9 000 000 komputerów (patrz http://www.opoka.org.pl/varia/internet/wirusy.html). | ||

| Linia 26: | Linia 26: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd4.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd4.png|thumb|500px]] | ||

|valign="top"|Obrona przed wirusami jest sprawą złożoną. Składa się na nią szereg czynników. Jednym z nich jest dobór miejsca ochrony. Wirusy stanowią największe zagrożenie dla komputerów PC. Komputer taki może pracować w firmie, lub stanowić prywatną własność i pracować w domu użytkownika. W przypadku firmy ochrona komputera jest zależna od polityki firmy, a w przypadku prywatnego komputera za ochronę odpowiedzialny jest jego użytkownik. Ważny jest też dobór miejsca, w którym chce się ochronę zastosować. Przed wirusami można bronić się bezpośrednio na zagrożonych komputerach jak i na serwerach usług sieciowych, które te wirusy mogą przenosić. Zapewnienie skutecznej ochrony jest kombinacją postępowania użytkownika i zastowanych metod ochrony. | |valign="top"|Obrona przed wirusami jest sprawą złożoną. Składa się na nią szereg czynników. Jednym z nich jest dobór miejsca ochrony. Wirusy stanowią największe zagrożenie dla komputerów PC. Komputer taki może pracować w firmie, lub stanowić prywatną własność i pracować w domu użytkownika. W przypadku firmy ochrona komputera jest zależna od polityki firmy, a w przypadku prywatnego komputera za ochronę odpowiedzialny jest jego użytkownik. Ważny jest też dobór miejsca, w którym chce się ochronę zastosować. Przed wirusami można bronić się bezpośrednio na zagrożonych komputerach jak i na serwerach usług sieciowych, które te wirusy mogą przenosić. Zapewnienie skutecznej ochrony jest kombinacją postępowania użytkownika i zastowanych metod ochrony. | ||

|} | |} | ||

| Linia 32: | Linia 32: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd5.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd5.png|thumb|500px]] | ||

|valign="top"|Użytkownik może w dużej mierze ustrzec się przed zarażeniem komputera wirusem niezależnie od faktu, czy korzysta z komputera firmowego, czy też z komputera prywatnego. Główną drogą - choć nie jedyną - rozprzestrzeniania się wirusów jest obecnie poczta elektroniczna. Jeśli użytkownik nie odbiera podejrzanych przesyłek, to ma duże szansę na uniknięcie zarażenia komputera wirusem. Dobrą metodą jest też zmiana programu pocztowego z popularnego Outlooka na inny. Większość wirusów rozprzestrzeniających się poprzez pocztę korzysta z niedoskonałości tego programu. Zastosowanie innego powoduje zmniejszenie ryzyka wpuszczenia wirusa do komputera. Trzeba jednak pamiętać, że wirusy dostają się do komputera nie tylko poprzez pocztę elektroniczną, lecz także poprzez inne usługi. Pociąga to za sobą konieczność zastosowania dodatkowych narzędzi. Najczęściej na komputerach instaluje się programy antywirusowe. | |valign="top"|Użytkownik może w dużej mierze ustrzec się przed zarażeniem komputera wirusem niezależnie od faktu, czy korzysta z komputera firmowego, czy też z komputera prywatnego. Główną drogą - choć nie jedyną - rozprzestrzeniania się wirusów jest obecnie poczta elektroniczna. Jeśli użytkownik nie odbiera podejrzanych przesyłek, to ma duże szansę na uniknięcie zarażenia komputera wirusem. Dobrą metodą jest też zmiana programu pocztowego z popularnego Outlooka na inny. Większość wirusów rozprzestrzeniających się poprzez pocztę korzysta z niedoskonałości tego programu. Zastosowanie innego powoduje zmniejszenie ryzyka wpuszczenia wirusa do komputera. Trzeba jednak pamiętać, że wirusy dostają się do komputera nie tylko poprzez pocztę elektroniczną, lecz także poprzez inne usługi. Pociąga to za sobą konieczność zastosowania dodatkowych narzędzi. Najczęściej na komputerach instaluje się programy antywirusowe. | ||

|} | |} | ||

| Linia 38: | Linia 38: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd6.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd6.png|thumb|500px]] | ||

|valign="top"|Typową ochroną komputera jest zainstalowanie programu antywirusowego. Klasyczny program antywirusowy składa się ze skanera oraz bazy sygnatur wirusów. Skaner dokonuje przeglądu plików w komputerze. Zawartość porównuje z bazą sygnatur. Aby program był skuteczny, to baza z sygnaturami wirusów musi być aktualna. Bazy więc muszą być aktualizowane nawet kilka razy dziennie. Według Marka Sella twórcy programu antywirusowego MKSVIR ( http://www.mks.com.pl), miesięcznie przybywa około 150 - 200 wirusów (patrz http://www.computerworld.pl/artykuly/22179.html). Oznacza to że w ciągu roku w bazie może przybyć nawet około 2000 nowych wirusów. Powoduje to wydłużenie pracy programu antywirusowego co w efekcie przekłada się na niższy komfort pracy przy komputerze. Ponieważ niektóre wirusy mogą być bardzo niebezpieczne, wymaga to, aby firmy tworzące oprogramowanie antywirusowe dostarczały bardzo szybko aktualizacje. Wymusza to na nich niemal 24 godzinny cykl pracy. Przekłada się to na koszty tworzenia oprogramowania, a te powodują wysoką cenę oprogramowania. Nowoczesne programy antywirusowe potrafią wykryć wirusa i zablokować otwarcie pliku, w którym wirus się znajduje. Potrafią także kontrolować pocztę elektroniczną i blokować możliwość otwarcia listu, w którym jest wirus. Nie są w stanie jednak zabezpieczyć wszystkiego. Co gorsza, bardzo często są wyłączane przez użytkowników, gdyż zwalniają pracę komputera. | |valign="top"|Typową ochroną komputera jest zainstalowanie programu antywirusowego. Klasyczny program antywirusowy składa się ze skanera oraz bazy sygnatur wirusów. Skaner dokonuje przeglądu plików w komputerze. Zawartość porównuje z bazą sygnatur. Aby program był skuteczny, to baza z sygnaturami wirusów musi być aktualna. Bazy więc muszą być aktualizowane nawet kilka razy dziennie. Według Marka Sella twórcy programu antywirusowego MKSVIR ( http://www.mks.com.pl), miesięcznie przybywa około 150 - 200 wirusów (patrz http://www.computerworld.pl/artykuly/22179.html). Oznacza to że w ciągu roku w bazie może przybyć nawet około 2000 nowych wirusów. Powoduje to wydłużenie pracy programu antywirusowego co w efekcie przekłada się na niższy komfort pracy przy komputerze. Ponieważ niektóre wirusy mogą być bardzo niebezpieczne, wymaga to, aby firmy tworzące oprogramowanie antywirusowe dostarczały bardzo szybko aktualizacje. Wymusza to na nich niemal 24 godzinny cykl pracy. Przekłada się to na koszty tworzenia oprogramowania, a te powodują wysoką cenę oprogramowania. Nowoczesne programy antywirusowe potrafią wykryć wirusa i zablokować otwarcie pliku, w którym wirus się znajduje. Potrafią także kontrolować pocztę elektroniczną i blokować możliwość otwarcia listu, w którym jest wirus. Nie są w stanie jednak zabezpieczyć wszystkiego. Co gorsza, bardzo często są wyłączane przez użytkowników, gdyż zwalniają pracę komputera. | ||

|} | |} | ||

| Linia 44: | Linia 44: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd7.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd7.png|thumb|500px]] | ||

|valign="top"|Problem ochrony antywirusowej można podjąć bardziej kompleksowo. Użytkownicy sieci mogą bronić się sami, ale można także wspomóc ich. Identyfikując sposoby przenoszenia się wirusów można spróbować przegrodzić im drogę, zanim dotrą do komputera ofiary. Skoro najwięcej wirusów roznoszonych jest pocztą to można zwalczać wirusy na serwerach pocztowych. Koszty wdrożenia tego rozwiązania nie są małe, ale jest to opłacalne. Sprawdzenie już na serwerze poczty, czy list nie zawiera wirusa, pozwala na podjęcie akcji zanim list trafi do skrzynki. Najczęściej list z wirusem trafia do kwarantanny lub jest kasowany. Systemy antywirusowe zainstalowane na serwerach pocztowych pozwalają także wysłać list z ostrzeżeniem do nadawcy listu. Kontrola antywirusowa poczty na serwerze pozwala także wdrożyć centralną, niezależną od użytkownika politykę postępowania z podejrzanymi przesyłkami. Użytkownik nie musi wiedzieć, że przyszedł do niego list. Tego typu polityka jest wdrażana w firmach. Centralny serwer pocztowy z systemen antywirusowym pozwala także na częściową rezygnację z programów antywirusowych na stacjach klienckich. Jest to przydatne zwłaszcza w systuacji gdy w firmie pracują starsze komputery, na których instalacja programów antywirusowych jest niemożliwa. Operatorzy darmowych i płatnych portali internetowych także wdrażają ochronę antywirusową poczty. Mają jednak problem prawny co zrobić z listem, który zawiera wirusa. W przypadku firmy wystarczy jedno polecenia właściciela i wszystkie zawirusowane listy mogą być kasowane. W przypadku portalu zachodzi konflikt prawem użytkownika do zachowania poufności korespondencji, a koniecznością świadczenia bezpiecznej usługi. Problem ten w każdym portalu jest inaczej rozwiązywany i regulowany przez regulamin, z którym należy się zapoznać przed otwarciem konta poczty elektronicznej. | |valign="top"|Problem ochrony antywirusowej można podjąć bardziej kompleksowo. Użytkownicy sieci mogą bronić się sami, ale można także wspomóc ich. Identyfikując sposoby przenoszenia się wirusów można spróbować przegrodzić im drogę, zanim dotrą do komputera ofiary. Skoro najwięcej wirusów roznoszonych jest pocztą to można zwalczać wirusy na serwerach pocztowych. Koszty wdrożenia tego rozwiązania nie są małe, ale jest to opłacalne. Sprawdzenie już na serwerze poczty, czy list nie zawiera wirusa, pozwala na podjęcie akcji zanim list trafi do skrzynki. Najczęściej list z wirusem trafia do kwarantanny lub jest kasowany. Systemy antywirusowe zainstalowane na serwerach pocztowych pozwalają także wysłać list z ostrzeżeniem do nadawcy listu. Kontrola antywirusowa poczty na serwerze pozwala także wdrożyć centralną, niezależną od użytkownika politykę postępowania z podejrzanymi przesyłkami. Użytkownik nie musi wiedzieć, że przyszedł do niego list. Tego typu polityka jest wdrażana w firmach. Centralny serwer pocztowy z systemen antywirusowym pozwala także na częściową rezygnację z programów antywirusowych na stacjach klienckich. Jest to przydatne zwłaszcza w systuacji gdy w firmie pracują starsze komputery, na których instalacja programów antywirusowych jest niemożliwa. Operatorzy darmowych i płatnych portali internetowych także wdrażają ochronę antywirusową poczty. Mają jednak problem prawny co zrobić z listem, który zawiera wirusa. W przypadku firmy wystarczy jedno polecenia właściciela i wszystkie zawirusowane listy mogą być kasowane. W przypadku portalu zachodzi konflikt prawem użytkownika do zachowania poufności korespondencji, a koniecznością świadczenia bezpiecznej usługi. Problem ten w każdym portalu jest inaczej rozwiązywany i regulowany przez regulamin, z którym należy się zapoznać przed otwarciem konta poczty elektronicznej. | ||

Choć poczta elektroniczna jest jedną z głównych dróg przenoszenia wirusów w sieci, to nie jest jedyną. Praktycznie każda z usług sieciowych może być wykorzystana przez wirusy. Powstają więc narzędzia, które mają usprawnić ochronę antywirusową. Ograniczają się one jednak do najbardziej popularnych usług, jak na przykład serwisy www. Dostępne są też narzędzia, które - po zinstalowaniu w sieci - potrafią przeglądać i analizować dane zanim trafią do komputera klienta. Tego typu rozwiązania stosują najczęściej firmy, których sieci są dołączone do Internetu. Oprócz możliwości blokowania dostępu wirusom, interesująca jest też możliwość blokowania innych niechcianych treści, jak strony serwisów erotycznych. Podobne rozwiązania mogli by wprowadzić operatorzy oferujący dostęp do Internetu indywidualnym klientom. Nie robią jednak tego, gdyż przypomina to cenzurowanie treści. | Choć poczta elektroniczna jest jedną z głównych dróg przenoszenia wirusów w sieci, to nie jest jedyną. Praktycznie każda z usług sieciowych może być wykorzystana przez wirusy. Powstają więc narzędzia, które mają usprawnić ochronę antywirusową. Ograniczają się one jednak do najbardziej popularnych usług, jak na przykład serwisy www. Dostępne są też narzędzia, które - po zinstalowaniu w sieci - potrafią przeglądać i analizować dane zanim trafią do komputera klienta. Tego typu rozwiązania stosują najczęściej firmy, których sieci są dołączone do Internetu. Oprócz możliwości blokowania dostępu wirusom, interesująca jest też możliwość blokowania innych niechcianych treści, jak strony serwisów erotycznych. Podobne rozwiązania mogli by wprowadzić operatorzy oferujący dostęp do Internetu indywidualnym klientom. Nie robią jednak tego, gdyż przypomina to cenzurowanie treści. | ||

| Linia 52: | Linia 52: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd8.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd8.png|thumb|500px]] | ||

|valign="top"|Kilkadziesiąt lat temu nieliczne firmy posiadały centra obliczeniowe, w których obrabiano dane dla potrzeb firmy. Niektóre firmy nie posiadały własnych centrów ale korzystały z mocy obliczeniowej centrów przetwarzania danych. Wraz z upowszechnieniem się komputerów PC możliwość przetwarzania danych została przeniesiona z centr do własnych ośrodków firmowych. W firmach powstały sieci LAN. Pozwalały one na łatwiejszą wymianę danych w obrębie firmy. Większe mają oddziały, a w nich sieci LAN. Pomiędzy tymi odległymi sieciami dość często zachodzi konieczność wymiany danych, gdyż ułatwia to zarządzanie firmą. Niemniej jednak dane pozostawały w obrębie jednej firmy. Obecnie dane mogą być obrabiane zarówno wewnątrz danej firmy jak także za pomocą Internetu poprzez wymianę z innymi. Dane są także gromadzone na prywatnych komputerach. Często wartość zgromadzonych danych przewyższa wartość komputerów, na których są gromadzone. Dla przeciętnego użytkownika komputer to sprzęt (procesor, pamięć, dyski, klawiatura) oraz oprogramowanie (system Windows, pakiet Office itp). W przypadku utraty komputera zakup nowego i instalacja oprogramowania zajmuje kilka godzin - natomiast odtworzenie danych, jeśli w ogóle będzie możliwe, może zająć lata. Dokumentów, które pisało i gromadziło się przez lata, nie da się odtworzyć szybko. Dlatego należy chronić dane, które się zgromadziło lub wytworzyło. Charakter tych danych może być różny bo mogą być to dane o klientach, bazy danych z produktami, zdjęcia, filmy reklamowe, itd. Niezależnie od charakteru danych czy posiadacza tych danych, musza być one gromadzone na fizycznych nośnikach. Przez nośniki można rozumieć komputery z dyskami twardymi, dyskietki, serwery, macierze dysków, taśmy magnetyczne, CD-ROM-y i inne mniej lub bardziej znane rozwiązania. Wszystko to wymaga ochrony. Niestety, najczęściej przez ochronę rozumie się bezpieczeństwo informatyczne, czyli firewalle i ograniczone uprawnienia kont użytkowników oraz oprogramowanie antywirusowe. Jest to podejście bardzo ograniczone gdyż problem jest zdecydowanie bardziej złożony. W pierwszej kolejności należy przeanalizować modele gromadzenia danych. W typowym modelu dane firmy są gromadzone na centralnym serwerze (serwerach). Tak funkcjonuje większość firm, ale - jak pokazuje Internet - nie jest to jedyny możliwy model gromadzenia i przechowywania danych. Innym jest system, w którym dane są rozpraszane pomiędzy użytkowników - członków danej organizacji. Przykładem takich modelów przechowania danych są systemy P2P używane przez internautów do wymiany plików z muzyką, filmami, grami. Możliwe są także różne systemy pośrednie. Krótka analiza obu modeli powinna przybliżyć problemy, związane z bezpieczeństwem danych choć prawdopodobnie nie naświetli wszystkich. | |valign="top"|Kilkadziesiąt lat temu nieliczne firmy posiadały centra obliczeniowe, w których obrabiano dane dla potrzeb firmy. Niektóre firmy nie posiadały własnych centrów ale korzystały z mocy obliczeniowej centrów przetwarzania danych. Wraz z upowszechnieniem się komputerów PC możliwość przetwarzania danych została przeniesiona z centr do własnych ośrodków firmowych. W firmach powstały sieci LAN. Pozwalały one na łatwiejszą wymianę danych w obrębie firmy. Większe mają oddziały, a w nich sieci LAN. Pomiędzy tymi odległymi sieciami dość często zachodzi konieczność wymiany danych, gdyż ułatwia to zarządzanie firmą. Niemniej jednak dane pozostawały w obrębie jednej firmy. Obecnie dane mogą być obrabiane zarówno wewnątrz danej firmy jak także za pomocą Internetu poprzez wymianę z innymi. Dane są także gromadzone na prywatnych komputerach. Często wartość zgromadzonych danych przewyższa wartość komputerów, na których są gromadzone. Dla przeciętnego użytkownika komputer to sprzęt (procesor, pamięć, dyski, klawiatura) oraz oprogramowanie (system Windows, pakiet Office itp). W przypadku utraty komputera zakup nowego i instalacja oprogramowania zajmuje kilka godzin - natomiast odtworzenie danych, jeśli w ogóle będzie możliwe, może zająć lata. Dokumentów, które pisało i gromadziło się przez lata, nie da się odtworzyć szybko. Dlatego należy chronić dane, które się zgromadziło lub wytworzyło. Charakter tych danych może być różny bo mogą być to dane o klientach, bazy danych z produktami, zdjęcia, filmy reklamowe, itd. Niezależnie od charakteru danych czy posiadacza tych danych, musza być one gromadzone na fizycznych nośnikach. Przez nośniki można rozumieć komputery z dyskami twardymi, dyskietki, serwery, macierze dysków, taśmy magnetyczne, CD-ROM-y i inne mniej lub bardziej znane rozwiązania. Wszystko to wymaga ochrony. Niestety, najczęściej przez ochronę rozumie się bezpieczeństwo informatyczne, czyli firewalle i ograniczone uprawnienia kont użytkowników oraz oprogramowanie antywirusowe. Jest to podejście bardzo ograniczone gdyż problem jest zdecydowanie bardziej złożony. W pierwszej kolejności należy przeanalizować modele gromadzenia danych. W typowym modelu dane firmy są gromadzone na centralnym serwerze (serwerach). Tak funkcjonuje większość firm, ale - jak pokazuje Internet - nie jest to jedyny możliwy model gromadzenia i przechowywania danych. Innym jest system, w którym dane są rozpraszane pomiędzy użytkowników - członków danej organizacji. Przykładem takich modelów przechowania danych są systemy P2P używane przez internautów do wymiany plików z muzyką, filmami, grami. Możliwe są także różne systemy pośrednie. Krótka analiza obu modeli powinna przybliżyć problemy, związane z bezpieczeństwem danych choć prawdopodobnie nie naświetli wszystkich. | ||

|} | |} | ||

| Linia 58: | Linia 58: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd9.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd9.png|thumb|500px]] | ||

|valign="top"|Jako pierwszy przeanalizowany zostanie model centralny gromadzenia danych. Typowy przykład takiego modelu gromadzenia danych to serwer lub serwery, które dość często wyposażone są w macierze dyskowe, ale już nie zawsze w biblioteki taśm do robienia kopii zapasowych. Taki model ma wiele, zalet, ale też i wady. Największą zaletą jest to, że wiadomo gdzie te dane fizycznie są przechowywane, a więc można zorganizować ich sprawną ochronę. Ochrona powinna być całościowa, a więc obejmować musi: | |valign="top"|Jako pierwszy przeanalizowany zostanie model centralny gromadzenia danych. Typowy przykład takiego modelu gromadzenia danych to serwer lub serwery, które dość często wyposażone są w macierze dyskowe, ale już nie zawsze w biblioteki taśm do robienia kopii zapasowych. Taki model ma wiele, zalet, ale też i wady. Największą zaletą jest to, że wiadomo gdzie te dane fizycznie są przechowywane, a więc można zorganizować ich sprawną ochronę. Ochrona powinna być całościowa, a więc obejmować musi: | ||

fizyczne bezpieczeństwo samego serwera; | fizyczne bezpieczeństwo samego serwera; | ||

| Linia 70: | Linia 70: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd10.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd10.png|thumb|500px]] | ||

|valign="top"|Kluczowym aspektem bezpieczeństwa fizycznego serwera, a co za tym idzie danych na nim zgromadzonych, jest dobór miejsca, w którym zostanie ulokowany. Najczęściej o tym miejscu mówi się "serwerownia", ale nie zawsze miejsce jest dobrane właściwie. Przy budowie serwerowni zwraca się uwagę na następujące czynniki: | |valign="top"|Kluczowym aspektem bezpieczeństwa fizycznego serwera, a co za tym idzie danych na nim zgromadzonych, jest dobór miejsca, w którym zostanie ulokowany. Najczęściej o tym miejscu mówi się "serwerownia", ale nie zawsze miejsce jest dobrane właściwie. Przy budowie serwerowni zwraca się uwagę na następujące czynniki: | ||

Zasilanie w serwerowni powinno zapewnić prace serwera (serwerów) a także klimatyzacji. Powinno być także przewidziane zasilanie awaryjne całej serwerowni na wypadek awarii zasilania podstawowego. | Zasilanie w serwerowni powinno zapewnić prace serwera (serwerów) a także klimatyzacji. Powinno być także przewidziane zasilanie awaryjne całej serwerowni na wypadek awarii zasilania podstawowego. | ||

| Linia 81: | Linia 81: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd11.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd11.png|thumb|500px]] | ||

|valign="top"|W rozwiązaniach centralnych ważną rolę w ochronie danych spełniają serwery. Ich zadaniem podstawowym jest przechowywać i udostępniać dane. Jest szereg rozwiązań sprzętowych dostępnych w serwerach, które pozwalają tak skonfigurować system plików aby uzyskać poprawę wydajności serwerów z jednoczesną poprawą ochrony danych. Najbardziej znane to systemy RAID. Powszechnie stosuje się trzy wersje RAID: 0,1,5 oraz kombinacje RAID 0+1. | |valign="top"|W rozwiązaniach centralnych ważną rolę w ochronie danych spełniają serwery. Ich zadaniem podstawowym jest przechowywać i udostępniać dane. Jest szereg rozwiązań sprzętowych dostępnych w serwerach, które pozwalają tak skonfigurować system plików aby uzyskać poprawę wydajności serwerów z jednoczesną poprawą ochrony danych. Najbardziej znane to systemy RAID. Powszechnie stosuje się trzy wersje RAID: 0,1,5 oraz kombinacje RAID 0+1. | ||

Pliki na zgromadzone w systemie mogą ulec niepożądanym zmianom. Zmiany te mogą być np. efektem włamania do serwera. Nie można całkowicie zapobiec włamaniom. Można za to zadbać, aby modyfikacje plików były możliwie szybko wykrywane. Posłużyć się można sumami kontrolnymi md5. Należy wyliczyć te sumy dla wszystkich plików krytycznych. Ważne jest aby plik z obliczonymi sumami trzymać poza serwerem - najlepiej na wymienialnym nośniku np. dyskietce. Okresowo należy dokonywać sprawdzenia sum kontrolnych plików. | Pliki na zgromadzone w systemie mogą ulec niepożądanym zmianom. Zmiany te mogą być np. efektem włamania do serwera. Nie można całkowicie zapobiec włamaniom. Można za to zadbać, aby modyfikacje plików były możliwie szybko wykrywane. Posłużyć się można sumami kontrolnymi md5. Należy wyliczyć te sumy dla wszystkich plików krytycznych. Ważne jest aby plik z obliczonymi sumami trzymać poza serwerem - najlepiej na wymienialnym nośniku np. dyskietce. Okresowo należy dokonywać sprawdzenia sum kontrolnych plików. | ||

| Linia 90: | Linia 90: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd12.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd12.png|thumb|500px]] | ||

|valign="top"|Jak już wspominano poprzednio, Internet jest siecią sieci. Chcemy aby nasza sieć była siecią bezpieczną. Tymczasem nie ma jednoznacznej definicji czym jest sieć bezpieczna . Można przyjąć, że bezpieczna sieć to sieć, w której spełnione są wymagania: | |valign="top"|Jak już wspominano poprzednio, Internet jest siecią sieci. Chcemy aby nasza sieć była siecią bezpieczną. Tymczasem nie ma jednoznacznej definicji czym jest sieć bezpieczna . Można przyjąć, że bezpieczna sieć to sieć, w której spełnione są wymagania: | ||

dostępności i niezawodności; | dostępności i niezawodności; | ||

| Linia 100: | Linia 100: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd13.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd13.png|thumb|500px]] | ||

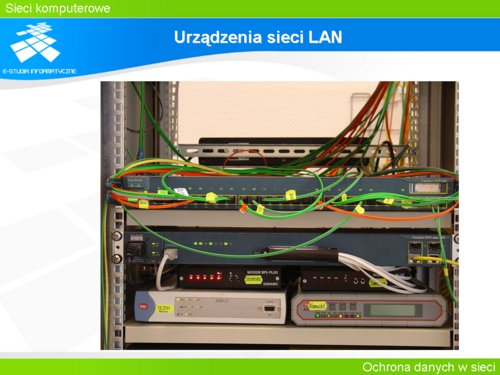

|valign="top"|Media w sieciach LAN | |valign="top"|Media w sieciach LAN | ||

Sieć LAN to komputery oraz urządzenia realizujące transmisje danych. Pomiędzy urządzeniami a komputerami musi być zrealizowane połączenie. Obecnie w sieciach LAN do budowy połączeń wykorzystuje się kable miedziane, światłowody oraz radio. Każda z tych technik niesie ze określone zagrożenia. | Sieć LAN to komputery oraz urządzenia realizujące transmisje danych. Pomiędzy urządzeniami a komputerami musi być zrealizowane połączenie. Obecnie w sieciach LAN do budowy połączeń wykorzystuje się kable miedziane, światłowody oraz radio. Każda z tych technik niesie ze określone zagrożenia. | ||

| Linia 109: | Linia 109: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd14.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd14.png|thumb|500px]] | ||

|valign="top"|Sieci bezprzewodowe Buduje się je tam, gdzie położenie kabli jest kosztowne i nie zawsze się opłaca. Z punktu widzenia sieci LAN najczęściej stosuje się standardy 802.11, 802.11a i 802.11b. Centralnym urządzeniem lokalnej sieci bezprzewodowej jest punkt dostępowy (ang. access point) wyposażony w anteny dookólne. Zasięg sieci nie przekracza kilkuset metrów. Tego typu sieć jest łatwa do podsłuchania. Zdarza się, że nie potrzeba do tego żadnych specjalnych urządzeń. Mechanizmy bezpieczeństwa zastosowane dla celów autoryzacji użytkowników okazały się niewystarczające. Zostały one poprawione w standardzie 802.11g, ale dopiero okaże się w praktyce na ile spełnią swoje zadania. | |valign="top"|Sieci bezprzewodowe Buduje się je tam, gdzie położenie kabli jest kosztowne i nie zawsze się opłaca. Z punktu widzenia sieci LAN najczęściej stosuje się standardy 802.11, 802.11a i 802.11b. Centralnym urządzeniem lokalnej sieci bezprzewodowej jest punkt dostępowy (ang. access point) wyposażony w anteny dookólne. Zasięg sieci nie przekracza kilkuset metrów. Tego typu sieć jest łatwa do podsłuchania. Zdarza się, że nie potrzeba do tego żadnych specjalnych urządzeń. Mechanizmy bezpieczeństwa zastosowane dla celów autoryzacji użytkowników okazały się niewystarczające. Zostały one poprawione w standardzie 802.11g, ale dopiero okaże się w praktyce na ile spełnią swoje zadania. | ||

Huby - jeszcze parę lat temu podstawowym urządzeniem sieci LAN był hub. Działanie huba jest proste. Pakiety otrzymane na jednym porcie wysyła do innych. Oznacza to, że każdy komputer podłączony do huba otrzymuje cały ruch przez niego przechodzący. Wystarczy więc, aby ofiarą włamywaczy stał się jeden z komputerów, a po zainstalowaniu programu typu sniffer będą mieli wgląd do całej sieci. Niektóre huby miały możliwość zdalnego zarządzania. Może to stanowić potencjalne niebezpieczeństwo, gdyż bardzo często pozostawione są domyślne hasła. Grozi to przejęciem kontroli nad urządzeniem poprzez nieuprawnione osoby. Ponieważ huby mają dość ubogie możliwości związane z zarządzaniem, to stopień zagrożenia nie jest wysoki. Może się jednak zdarzyć że złośliwy włamywacz wyłączy część lub wszystkie porty na hubie, co spowoduje przerwę w pracy sieci. | Huby - jeszcze parę lat temu podstawowym urządzeniem sieci LAN był hub. Działanie huba jest proste. Pakiety otrzymane na jednym porcie wysyła do innych. Oznacza to, że każdy komputer podłączony do huba otrzymuje cały ruch przez niego przechodzący. Wystarczy więc, aby ofiarą włamywaczy stał się jeden z komputerów, a po zainstalowaniu programu typu sniffer będą mieli wgląd do całej sieci. Niektóre huby miały możliwość zdalnego zarządzania. Może to stanowić potencjalne niebezpieczeństwo, gdyż bardzo często pozostawione są domyślne hasła. Grozi to przejęciem kontroli nad urządzeniem poprzez nieuprawnione osoby. Ponieważ huby mają dość ubogie możliwości związane z zarządzaniem, to stopień zagrożenia nie jest wysoki. Może się jednak zdarzyć że złośliwy włamywacz wyłączy część lub wszystkie porty na hubie, co spowoduje przerwę w pracy sieci. | ||

| Linia 117: | Linia 117: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd15.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd15.png|thumb|500px]] | ||

|valign="top"|Obecnie sieci LAN posiadają podłączenia do Internetu lub połączenia z innymi sieciami LAN. Połączenia te nie zawsze można zrealizować wykorzystując technologię sieci LAN. Rozwiązana sieci LAN mają z reguły zbyt mały zasięg. Połączenia te można zbudować w oparciu o dzierżawę dedykowanych łącz. Mogą być to dzierżawione linie telefoniczne, światłowody, kanały cyfrowe, linie napowietrzne. Każde z tego typu łącz niosą za sobą określone możliwości zapewnienia bezpieczeństwa. | |valign="top"|Obecnie sieci LAN posiadają podłączenia do Internetu lub połączenia z innymi sieciami LAN. Połączenia te nie zawsze można zrealizować wykorzystując technologię sieci LAN. Rozwiązana sieci LAN mają z reguły zbyt mały zasięg. Połączenia te można zbudować w oparciu o dzierżawę dedykowanych łącz. Mogą być to dzierżawione linie telefoniczne, światłowody, kanały cyfrowe, linie napowietrzne. Każde z tego typu łącz niosą za sobą określone możliwości zapewnienia bezpieczeństwa. | ||

Linie telefoniczne | Linie telefoniczne | ||

| Linia 131: | Linia 131: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd16.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd16.png|thumb|500px]] | ||

|valign="top"|Sieci LAN są dołączane do Internetu lub innych sieci LAN. Takie połączenie niesie za - oprócz korzyści takich jak dostęp do różnych danych zawartych w Internecie - sobą także niebezpieczeństwa. Łączność z inną siecią oznacza możliwość dostęp do jej zasobów jak i dostęp z jej komputerów do naszej sieci. Jeśli tą siecią jest Internet, to potencjalny dostęp możliwy jest prawie dla całego świata. Aby ograniczyć potencjalne niebezpieczeństwa związane z połączeniem z inną siecią, należy określić a następnie wdrożyć politykę bezpieczeństwa. Polityka musi definiować, co ma być udostępnianie, a co nie, oraz do jakich zasobów mogą sięgać użytkownicy sieci. W realizacji tych celów mogą pomóc nam różnorodne rozwiązania techniczne. | |valign="top"|Sieci LAN są dołączane do Internetu lub innych sieci LAN. Takie połączenie niesie za - oprócz korzyści takich jak dostęp do różnych danych zawartych w Internecie - sobą także niebezpieczeństwa. Łączność z inną siecią oznacza możliwość dostęp do jej zasobów jak i dostęp z jej komputerów do naszej sieci. Jeśli tą siecią jest Internet, to potencjalny dostęp możliwy jest prawie dla całego świata. Aby ograniczyć potencjalne niebezpieczeństwa związane z połączeniem z inną siecią, należy określić a następnie wdrożyć politykę bezpieczeństwa. Polityka musi definiować, co ma być udostępnianie, a co nie, oraz do jakich zasobów mogą sięgać użytkownicy sieci. W realizacji tych celów mogą pomóc nam różnorodne rozwiązania techniczne. | ||

|} | |} | ||

| Linia 137: | Linia 137: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd17.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd17.png|thumb|500px]] | ||

|valign="top"|Komputery pracujące w obecnych sieciach używają protokołu IP w wersji 4. Znaczna większość zagadnień związanych z bezpieczeństwem związanych jest z protokołem IP. Protokół ten powstał dla potrzeby sieci wojskowych i miał działać w zamkniętym środowisku. Nie wprowadzono bezpośrednio do niego mechanizmów poprawiających bezpieczeństwo transmisji. Różne jego niedoskonałości posłużyły jako mechanizmy realizacji ataków. Najbardziej znane rodzaje ataków sieciowych to: | |valign="top"|Komputery pracujące w obecnych sieciach używają protokołu IP w wersji 4. Znaczna większość zagadnień związanych z bezpieczeństwem związanych jest z protokołem IP. Protokół ten powstał dla potrzeby sieci wojskowych i miał działać w zamkniętym środowisku. Nie wprowadzono bezpośrednio do niego mechanizmów poprawiających bezpieczeństwo transmisji. Różne jego niedoskonałości posłużyły jako mechanizmy realizacji ataków. Najbardziej znane rodzaje ataków sieciowych to: | ||

Skanowanie sieci - jest to atak, który nie do końca jest atakiem. Skanowanie sieci pozwala atakującemu wykryć włączone komputery i urządzenia sieciowe. W zależności od rodzaju skanu możliwe jest też wykrycie otwartych portów TCP/UDP, co pozwala potencjalnemu napastnikowi określić, które usługi są aktywne. Skanowanie sieci można przyrównać do wykonywania zwiadu przed decydującym atakiem; | Skanowanie sieci - jest to atak, który nie do końca jest atakiem. Skanowanie sieci pozwala atakującemu wykryć włączone komputery i urządzenia sieciowe. W zależności od rodzaju skanu możliwe jest też wykrycie otwartych portów TCP/UDP, co pozwala potencjalnemu napastnikowi określić, które usługi są aktywne. Skanowanie sieci można przyrównać do wykonywania zwiadu przed decydującym atakiem; | ||

| Linia 150: | Linia 150: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd18.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd18.png|thumb|500px]] | ||

|valign="top"|Urządzeniami, które realizują połączenia międzysieciowe, są routery. Usytuowanie routerów na styku sieci LAN z Internetem lub pomiędzy sieciami LAN czyni z niego bardzo ważny element bezpieczeństwa. Większość routerów jest optymalizowana pod kątem transmisji pakietów IP. Bardzo często jako funkcję dodaną posiadają one możliwość zakładania tzw. list dostępu (ang. access list). Pozwalają one na tworzenie różnych filtrów. Filtry tworzone na routerach mogą wykorzystywać pola zawarte w nagłówkach protokołu IP oraz TCP i UPD. Filtry mogą obniżać wydajność routera, gdyż każdy pakiet przed przesłaniem musi być przeanalizowany pod kątem zgodności z filtrem. Im dłuższy filtr, tym przetwarzanie pojedyńczego pakietu trwa dłużej. Przydatnym filtrem, który można zastosować na routerach, jest filtr antyspofingowy. Pozwala on na ograniczenie znacznej ilości ataków wykonywanych na sieć. Router jako urządzenia pośredniczące w transmisji pakietów pomiędzy sieciami musi być także urządzeniem bezpiecznym. Routery mają możliwość zdalnego zarządzania, co może pozwolić nieuprawnionym osobom na przejęcie kontroli nad nimi. Jeśli jest to możliwe należy często zmieniać domyślne ustawienia związane z hasłami, a także utworzyć filtry, które ograniczą możliwość zdalnego zarządzania tylko to wybranych komputerów. Routery wymieniają z innymi routerami tablice routingu. Czynią to za pomocą protokołów routingu. Za pomocą takich protokołów można podesłać fałszywe tablice. Nieautoryzowanych zmian w tablicach routingu można uniknąć stosując mechanizmy bezpieczeństwa zawarte w protokołach dynamicznego routingu. Protokoły takie jak RIP-2 czy OSPF pozwalają na autoryzację rozsyłanych tablic. Pozwala to uniknąć zaakceptowania fałszywych danych. W większości routerów można też określić, poprzez które to interfejsy będą wymieniane informacje o routingu. W połączeniu z filtrami pozwala to na ograniczenia do minimum możliwości zaakceptowania przez router fałszywych tablic routingu. | |valign="top"|Urządzeniami, które realizują połączenia międzysieciowe, są routery. Usytuowanie routerów na styku sieci LAN z Internetem lub pomiędzy sieciami LAN czyni z niego bardzo ważny element bezpieczeństwa. Większość routerów jest optymalizowana pod kątem transmisji pakietów IP. Bardzo często jako funkcję dodaną posiadają one możliwość zakładania tzw. list dostępu (ang. access list). Pozwalają one na tworzenie różnych filtrów. Filtry tworzone na routerach mogą wykorzystywać pola zawarte w nagłówkach protokołu IP oraz TCP i UPD. Filtry mogą obniżać wydajność routera, gdyż każdy pakiet przed przesłaniem musi być przeanalizowany pod kątem zgodności z filtrem. Im dłuższy filtr, tym przetwarzanie pojedyńczego pakietu trwa dłużej. Przydatnym filtrem, który można zastosować na routerach, jest filtr antyspofingowy. Pozwala on na ograniczenie znacznej ilości ataków wykonywanych na sieć. Router jako urządzenia pośredniczące w transmisji pakietów pomiędzy sieciami musi być także urządzeniem bezpiecznym. Routery mają możliwość zdalnego zarządzania, co może pozwolić nieuprawnionym osobom na przejęcie kontroli nad nimi. Jeśli jest to możliwe należy często zmieniać domyślne ustawienia związane z hasłami, a także utworzyć filtry, które ograniczą możliwość zdalnego zarządzania tylko to wybranych komputerów. Routery wymieniają z innymi routerami tablice routingu. Czynią to za pomocą protokołów routingu. Za pomocą takich protokołów można podesłać fałszywe tablice. Nieautoryzowanych zmian w tablicach routingu można uniknąć stosując mechanizmy bezpieczeństwa zawarte w protokołach dynamicznego routingu. Protokoły takie jak RIP-2 czy OSPF pozwalają na autoryzację rozsyłanych tablic. Pozwala to uniknąć zaakceptowania fałszywych danych. W większości routerów można też określić, poprzez które to interfejsy będą wymieniane informacje o routingu. W połączeniu z filtrami pozwala to na ograniczenia do minimum możliwości zaakceptowania przez router fałszywych tablic routingu. | ||

|} | |} | ||

| Linia 156: | Linia 156: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd19.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd19.png|thumb|500px]] | ||

|valign="top"|Termin firewall czyli ściana ogniowa pochodzi z techniki budowlanej. Terminem określa się specjalnie skonstruowaną ścianę, która ma zapobiegać rozprzestrzenianiu się ognia. W sieciach komputerowych terminem firewalla określa się oprogramowanie, które jest usytuowane na styku sieci LAN z inną siecią np. Internetem i ma zapobiegać przedostawaniu się pożaru z innej sieci do chronionej sieci LAN. Usytuowania firewalla jest podobne jest do usytuowania routera. Z tego powodu firewall dość często jest lokowany tuż za routerem lub występuje jako połączenie funkcjonalności routera i firewalla w jednym pudełku. Firewall podobnie jak router posiada możliwość filtrowania pakietów. Zasadnicza różnica jest w możliwości pamiętania stanu sesji. Filtr pakietów z pamięcią określa się mianem statefull inspection. Tego typu filtr pozwala na pełniejszą kontrolę przechodzących pakietów. Jeśli zostaną wykryte pakiety nie przynależne do danej lub do żadnej, sesji to mogą być ignorowane. W wypadku resetu firewalla wszystkie sesje są zrywane i muszą być od początku zainicjowane. | |valign="top"|Termin firewall czyli ściana ogniowa pochodzi z techniki budowlanej. Terminem określa się specjalnie skonstruowaną ścianę, która ma zapobiegać rozprzestrzenianiu się ognia. W sieciach komputerowych terminem firewalla określa się oprogramowanie, które jest usytuowane na styku sieci LAN z inną siecią np. Internetem i ma zapobiegać przedostawaniu się pożaru z innej sieci do chronionej sieci LAN. Usytuowania firewalla jest podobne jest do usytuowania routera. Z tego powodu firewall dość często jest lokowany tuż za routerem lub występuje jako połączenie funkcjonalności routera i firewalla w jednym pudełku. Firewall podobnie jak router posiada możliwość filtrowania pakietów. Zasadnicza różnica jest w możliwości pamiętania stanu sesji. Filtr pakietów z pamięcią określa się mianem statefull inspection. Tego typu filtr pozwala na pełniejszą kontrolę przechodzących pakietów. Jeśli zostaną wykryte pakiety nie przynależne do danej lub do żadnej, sesji to mogą być ignorowane. W wypadku resetu firewalla wszystkie sesje są zrywane i muszą być od początku zainicjowane. | ||

Mimo, że przyjmuje się, że firewall broni dostępu z zewnątrz do chronionej sieci, to jednak równie dobrze może blokować dostęp na zewnątrz sieci. Ta właściwość pozwala na określenie, jakie usługi mogą być udostępniane z sieci LAN. Te możliwości techniczne firewalla pozwalają na zbudowanie polityki dostępu, która zawiera co ma być z chronionej sieci dostępne na zewnątrz jak również co zewnątrz jest dostępne w sieci. | Mimo, że przyjmuje się, że firewall broni dostępu z zewnątrz do chronionej sieci, to jednak równie dobrze może blokować dostęp na zewnątrz sieci. Ta właściwość pozwala na określenie, jakie usługi mogą być udostępniane z sieci LAN. Te możliwości techniczne firewalla pozwalają na zbudowanie polityki dostępu, która zawiera co ma być z chronionej sieci dostępne na zewnątrz jak również co zewnątrz jest dostępne w sieci. | ||

| Linia 165: | Linia 165: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd20.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd20.png|thumb|500px]] | ||

|valign="top"|NAT jest techniką mapowania adresu IP na adres IP w skali 1 do 1. Oznacza to, że aby udostępnić dostęp wszystkim komputerom z sieci LAN, musielibyśmy posiadać tyle adresów, ile mamy komputerów. W tym momencie numeracja przy użyciu prywatnych adresów IP traci nieco sens. Numeracja 1 do 1 odkrywa przed potencjalnym napastnikiem całą naszą sieć. Technika NAT ma sens stosowania w odniesieniu do serwerów. W przypadku komputerów jako użytkowników sieci jest ona zbytnią rozrzutnością. | |valign="top"|NAT jest techniką mapowania adresu IP na adres IP w skali 1 do 1. Oznacza to, że aby udostępnić dostęp wszystkim komputerom z sieci LAN, musielibyśmy posiadać tyle adresów, ile mamy komputerów. W tym momencie numeracja przy użyciu prywatnych adresów IP traci nieco sens. Numeracja 1 do 1 odkrywa przed potencjalnym napastnikiem całą naszą sieć. Technika NAT ma sens stosowania w odniesieniu do serwerów. W przypadku komputerów jako użytkowników sieci jest ona zbytnią rozrzutnością. | ||

|} | |} | ||

| Linia 171: | Linia 171: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd21.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd21.png|thumb|500px]] | ||

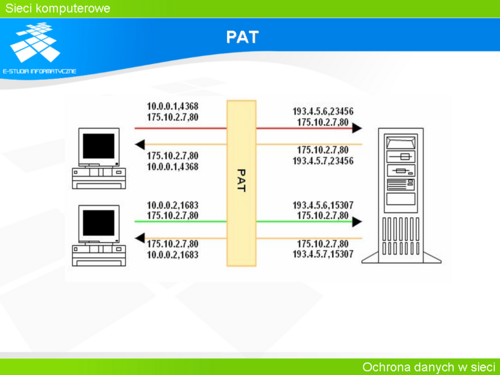

|valign="top"|PAT albo IP Masquerading pozwala na mapowanie 1 do wielu. Pozwala to wielu komputerom posiadających prywatne adresy IP korzystać z dostępu do Internetu. W technice tej wykorzystywany jest fakt, że sesja TCP/IP składa się z par (adres źródła, port źródła) (adres docelowy, port docelowy). W przypadku translacji NAT na urządzeniu realizującym translację podmieniany jest tylko adres źródłowy, natomiast w przypadku translacji PAT podmieniany jest adres źródłowy i port źródłowy. Ponieważ portów może być ponad 65 000, to teoretycznie tyle komputerów może być ukrytych za jednym adresem IP. PAT ukrywa strukturę sieci LAN przed potencjalnym napastnikiem. Nie łatwo jest określić, ile komputerów jest schowanych za pojedynczym adresem. | |valign="top"|PAT albo IP Masquerading pozwala na mapowanie 1 do wielu. Pozwala to wielu komputerom posiadających prywatne adresy IP korzystać z dostępu do Internetu. W technice tej wykorzystywany jest fakt, że sesja TCP/IP składa się z par (adres źródła, port źródła) (adres docelowy, port docelowy). W przypadku translacji NAT na urządzeniu realizującym translację podmieniany jest tylko adres źródłowy, natomiast w przypadku translacji PAT podmieniany jest adres źródłowy i port źródłowy. Ponieważ portów może być ponad 65 000, to teoretycznie tyle komputerów może być ukrytych za jednym adresem IP. PAT ukrywa strukturę sieci LAN przed potencjalnym napastnikiem. Nie łatwo jest określić, ile komputerów jest schowanych za pojedynczym adresem. | ||

|} | |} | ||

| Linia 177: | Linia 177: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd22.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd22.png|thumb|500px]] | ||

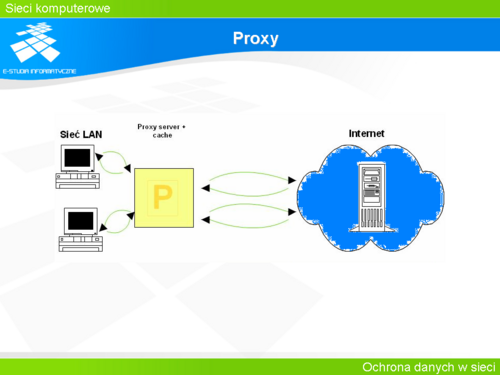

|valign="top"|Serwer proxy jest to program występujący w roli pośrednika dla innego programu działającego na innym komputerze. Serwery proxy mogą być także pośrednikami dla konkretnych protokołów. Najczęściej spotykanymi są serwery proxy dla www. Zasada działania serwera proxy jest bardzo prosta. Program żądający dostępu do danych przesyła swe zapytanie do serwera proxy a on wysyła je w świat - do komputera, który wysłał zapytanie. Serwer proxy może być jawnie zdefiniowany w konfiguracji programu, lub też przekierowanie zapytań do serwera proxy może być realizowane przez router lub firewall bez wiedzy użytkownika programu. W takiej sytuacji serwer proxy określa się jak transparent proxy. Serwery proxy ukrywają przed światem zewnętrznym wewnętrzną strukturę sieci. Mogą także poprawiać jakość pracy sieci. Np serwery proxy www mogą zapisywać na dyskach wyniki zapytań, a na następne zapytanie odpowiadać korzystając z już zgromadzonych danych. Powoduje to zmniejszenie ruchu na łączu do Internetu (patrz slajd). | |valign="top"|Serwer proxy jest to program występujący w roli pośrednika dla innego programu działającego na innym komputerze. Serwery proxy mogą być także pośrednikami dla konkretnych protokołów. Najczęściej spotykanymi są serwery proxy dla www. Zasada działania serwera proxy jest bardzo prosta. Program żądający dostępu do danych przesyła swe zapytanie do serwera proxy a on wysyła je w świat - do komputera, który wysłał zapytanie. Serwer proxy może być jawnie zdefiniowany w konfiguracji programu, lub też przekierowanie zapytań do serwera proxy może być realizowane przez router lub firewall bez wiedzy użytkownika programu. W takiej sytuacji serwer proxy określa się jak transparent proxy. Serwery proxy ukrywają przed światem zewnętrznym wewnętrzną strukturę sieci. Mogą także poprawiać jakość pracy sieci. Np serwery proxy www mogą zapisywać na dyskach wyniki zapytań, a na następne zapytanie odpowiadać korzystając z już zgromadzonych danych. Powoduje to zmniejszenie ruchu na łączu do Internetu (patrz slajd). | ||

|} | |} | ||

| Linia 183: | Linia 183: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd23.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd23.png|thumb|500px]] | ||

|valign="top"|Firewalle, serwery proxy oraz routery z filtrami potrafią zapewnić dostęp do i z sieci na podstawie konkretnych protokołów i usług. Nie potrafią zaś ocenić, czy przez dopuszczoną usługę nie jest dokonywany jakiś atak. Takie funkcje potrafią realizować systemy IDS (ang. Intrusion Detection Systems). Istnieją dwa typy systemów IDS: | |valign="top"|Firewalle, serwery proxy oraz routery z filtrami potrafią zapewnić dostęp do i z sieci na podstawie konkretnych protokołów i usług. Nie potrafią zaś ocenić, czy przez dopuszczoną usługę nie jest dokonywany jakiś atak. Takie funkcje potrafią realizować systemy IDS (ang. Intrusion Detection Systems). Istnieją dwa typy systemów IDS: | ||

sieciowe; | sieciowe; | ||

| Linia 203: | Linia 203: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd24.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd24.png|thumb|500px]] | ||

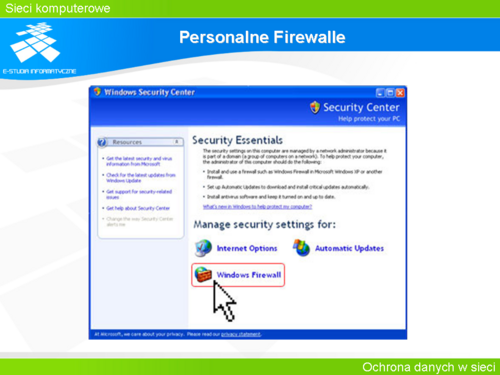

|valign="top"|Kilka lat temu podstawowym celem ataków były serwery sieciowe i pracujące na nich serwisy. Wraz z rozwojem Internetu w sieci pojawiła się ogromna liczba komputerów. Twórcy systemów operacyjnych nie przywiązywali dużej wagi do bezpieczeństwa. Na systemach uniksowych włączone były wszystkie serwisy sieciowe niezależnie od tego, czy były potrzebne czy nie. Systemy Windows firmy Microsoft realizowały podobną zasadę. Ułatwiało to życie użytkownikom, bo wystarczyło włączyć komputer i wszystko działało. Sieci w firmach mają administratorów oraz są chronione centralnymi firewallami. Inaczej jest ze zwykłymi posiadaczami komputerów. Ponieważ zaczęli korzystać z Internetu, to ich komputery stały się potencjalnymi celami ataków. Jako odpowiedź na to powstały rozwiązania nazywane Personal Firewall. Podstawowa różnica w stosunku do klasycznych firewalli polega na tym, że chronią one pojedynczy komputer w sieci, a nie sieć. W zależności od producenta mogą mieć one funkcjonalność zarówno filtra pakietów jak i IDS systemowego. Mogą też być wyposażane w klientów sieci VPN. Większość z personalnych firewalli posiada predefiniowaną politykę bezpieczeństwa, która w znacznym stopniu podnosi bezpieczeństwo pojedynczego komputera. Możliwe jest też centralne zarządzanie polityką bezpieczeństwa na firewallach zainstalowanych na komputerach firmowych. Tego typu rozwiązania dostarczają producenci firewalli chroniących sieci. Pozwala to podnieść bezpieczeństwo poszczególnych komputerów wewnątrz sieci, jak wreszcie na objęcie polityką bezpieczeństwa komputerów użytkowników mobilnych korzystających z laptopów jak również objęcie polityką bezpieczeństwa użytkowników pracujących na rzecz firmy w domu. | |valign="top"|Kilka lat temu podstawowym celem ataków były serwery sieciowe i pracujące na nich serwisy. Wraz z rozwojem Internetu w sieci pojawiła się ogromna liczba komputerów. Twórcy systemów operacyjnych nie przywiązywali dużej wagi do bezpieczeństwa. Na systemach uniksowych włączone były wszystkie serwisy sieciowe niezależnie od tego, czy były potrzebne czy nie. Systemy Windows firmy Microsoft realizowały podobną zasadę. Ułatwiało to życie użytkownikom, bo wystarczyło włączyć komputer i wszystko działało. Sieci w firmach mają administratorów oraz są chronione centralnymi firewallami. Inaczej jest ze zwykłymi posiadaczami komputerów. Ponieważ zaczęli korzystać z Internetu, to ich komputery stały się potencjalnymi celami ataków. Jako odpowiedź na to powstały rozwiązania nazywane Personal Firewall. Podstawowa różnica w stosunku do klasycznych firewalli polega na tym, że chronią one pojedynczy komputer w sieci, a nie sieć. W zależności od producenta mogą mieć one funkcjonalność zarówno filtra pakietów jak i IDS systemowego. Mogą też być wyposażane w klientów sieci VPN. Większość z personalnych firewalli posiada predefiniowaną politykę bezpieczeństwa, która w znacznym stopniu podnosi bezpieczeństwo pojedynczego komputera. Możliwe jest też centralne zarządzanie polityką bezpieczeństwa na firewallach zainstalowanych na komputerach firmowych. Tego typu rozwiązania dostarczają producenci firewalli chroniących sieci. Pozwala to podnieść bezpieczeństwo poszczególnych komputerów wewnątrz sieci, jak wreszcie na objęcie polityką bezpieczeństwa komputerów użytkowników mobilnych korzystających z laptopów jak również objęcie polityką bezpieczeństwa użytkowników pracujących na rzecz firmy w domu. | ||

|} | |} | ||

| Linia 209: | Linia 209: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd25.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd25.png|thumb|500px]] | ||

|valign="top"|Ponieważ prawie niemożliwe jest zbudowanie sieci, w której nie dało by się zrealizować podsłuchu, trzeba pomyśleć o innym sposobie zabezpieczenia transmisji. Z pomocą przychodzą techniki kryptograficzne. Nie zabezpieczają one w 100 % transmisji, ale utrudniają możliwość jej odczytania w momencie przechwycenia. Techniki kryptograficzne dostarczają także mechanizmy potwierdzania tożsamości oraz integralności przesyłanych danych. Najczęściej kryptografia jest kojarzona z szyfrowaniem. Dane lub tekst w postaci jawnej są przekształcane za pomocą funkcji szyfrującej do postaci zaszyfrowanej. Z przekształceniem tym związany jest jakiś klucz lub para kluczy. Przekształcenie to może być jednokierunkowe lub dwukierunkowe. W przypadku przekształceń jednokierunkowych bardzo trudne jest odzyskanie tekstu jawnego z zaszyfrowanego tekstu. Jest to wykorzystywane przy przechowywaniu haseł. Szyfry dwukierunkowe pozwalają odtworzyć tekst jawny z zakodowanej informacji. W zależności od użytego algorytmu szyfrowania możliwe jest odzyskanie treści wiadomości za pomocą tego samego klucza (szyfry symetryczne) lub innego klucza z pary (szyfry asymetryczne). Poniżej są omównione podstawowe pojęcia związane z kryptografią. | |valign="top"|Ponieważ prawie niemożliwe jest zbudowanie sieci, w której nie dało by się zrealizować podsłuchu, trzeba pomyśleć o innym sposobie zabezpieczenia transmisji. Z pomocą przychodzą techniki kryptograficzne. Nie zabezpieczają one w 100 % transmisji, ale utrudniają możliwość jej odczytania w momencie przechwycenia. Techniki kryptograficzne dostarczają także mechanizmy potwierdzania tożsamości oraz integralności przesyłanych danych. Najczęściej kryptografia jest kojarzona z szyfrowaniem. Dane lub tekst w postaci jawnej są przekształcane za pomocą funkcji szyfrującej do postaci zaszyfrowanej. Z przekształceniem tym związany jest jakiś klucz lub para kluczy. Przekształcenie to może być jednokierunkowe lub dwukierunkowe. W przypadku przekształceń jednokierunkowych bardzo trudne jest odzyskanie tekstu jawnego z zaszyfrowanego tekstu. Jest to wykorzystywane przy przechowywaniu haseł. Szyfry dwukierunkowe pozwalają odtworzyć tekst jawny z zakodowanej informacji. W zależności od użytego algorytmu szyfrowania możliwe jest odzyskanie treści wiadomości za pomocą tego samego klucza (szyfry symetryczne) lub innego klucza z pary (szyfry asymetryczne). Poniżej są omównione podstawowe pojęcia związane z kryptografią. | ||

Szyfr - jest to algorytm oraz klucz. Algorytm to umowny sposób zamiany tekstu jawnego na tekst zaszyfrowany. Algorytm określa przekształcenie, które zostanie wykonane przy użyciu klucza. Ilustruje to następujący przykład algorytmu: bierzemy znak tekstu, odszukujemy go w tekście gazety. Zliczamy, który to jest znak i zamieniamy na numer jego wystąpienia. Kluczem, który zostanie użyty do szyfrowania będzie gazeta. Jak widać algorytm jest prosty i każdy może go poznać, ale aby zaszyfrować i odszyfrować tekst potrzebne jest te same wydanie gazety. W technice cyfrowej mamy do czynienia z bitami. Kluczem najczęściej jest jakaś liczba losowa o określonej długości. Najczęściej spotykane wartości to 40, 64, 128, 512 lub 1024 bity. Można przyjąć, że im dłuższy klucz, tym zaszyfrowana wiadomość jest trudniejsza do odczytania przez osoby nieupoważnione. | Szyfr - jest to algorytm oraz klucz. Algorytm to umowny sposób zamiany tekstu jawnego na tekst zaszyfrowany. Algorytm określa przekształcenie, które zostanie wykonane przy użyciu klucza. Ilustruje to następujący przykład algorytmu: bierzemy znak tekstu, odszukujemy go w tekście gazety. Zliczamy, który to jest znak i zamieniamy na numer jego wystąpienia. Kluczem, który zostanie użyty do szyfrowania będzie gazeta. Jak widać algorytm jest prosty i każdy może go poznać, ale aby zaszyfrować i odszyfrować tekst potrzebne jest te same wydanie gazety. W technice cyfrowej mamy do czynienia z bitami. Kluczem najczęściej jest jakaś liczba losowa o określonej długości. Najczęściej spotykane wartości to 40, 64, 128, 512 lub 1024 bity. Można przyjąć, że im dłuższy klucz, tym zaszyfrowana wiadomość jest trudniejsza do odczytania przez osoby nieupoważnione. | ||

| Linia 219: | Linia 219: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd26.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd26.png|thumb|500px]] | ||

|valign="top"|SSL jest protokołem opracowanym przez firmę Netscape. Jest on otwartym standardem, dzięki czemu jest zaimplementowany między innymi w większości przeglądarek internetowych. Obecnie są w użyciu dwie specyfikacje tego protokołu wersja: 2.0 i 3.0. Protokół SSL zapewnia trzy podstawowe funkcje: | |valign="top"|SSL jest protokołem opracowanym przez firmę Netscape. Jest on otwartym standardem, dzięki czemu jest zaimplementowany między innymi w większości przeglądarek internetowych. Obecnie są w użyciu dwie specyfikacje tego protokołu wersja: 2.0 i 3.0. Protokół SSL zapewnia trzy podstawowe funkcje: | ||

prywatność - dane transmitowane przy użyciu protokołu SSL są szyfrowane; | prywatność - dane transmitowane przy użyciu protokołu SSL są szyfrowane; | ||

| Linia 229: | Linia 229: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd27.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd27.png|thumb|500px]] | ||

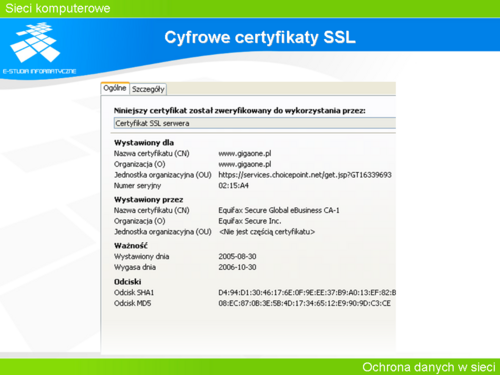

|valign="top"|Za pomocą protokołu SSL klient może potwierdzić tożsamość serwera, do którego się łączy. W tym celu protokół SSL korzysta z algorytmu RSA, oraz certyfikatów nadawanym serwerom przez jedną z niezależnych organizacji certyfikujących ( Thawte, Verisign). Organizacje te mają upoważnienie od RSA Data Security Inc. właściciela algorytmu szyfrowania RSA. Oczywiście, aby otrzymać certyfikat należy wystąpić o jego otrzymanie. Certyfikat taki jest podpisany przez organizację, która go wydała. Większość przeglądarek posiada listę centrów certyfikujących i jest w stanie automatycznie zweryfikować poprawność certyfikatu serwera, z którym połączenie następuje. Ponieważ certyfikaty podpisywane przez organizacje certyfikujące są płatne, więc nie zawsze są stosowane. Każda organizacja może samodzielnie wygenerować certyfikat. W takim wypadku, po uzyskaniu połączenia z serwerem należy certyfikat obejrzeć i samodzielnie podjąć decyzje o akceptacji. | |valign="top"|Za pomocą protokołu SSL klient może potwierdzić tożsamość serwera, do którego się łączy. W tym celu protokół SSL korzysta z algorytmu RSA, oraz certyfikatów nadawanym serwerom przez jedną z niezależnych organizacji certyfikujących ( Thawte, Verisign). Organizacje te mają upoważnienie od RSA Data Security Inc. właściciela algorytmu szyfrowania RSA. Oczywiście, aby otrzymać certyfikat należy wystąpić o jego otrzymanie. Certyfikat taki jest podpisany przez organizację, która go wydała. Większość przeglądarek posiada listę centrów certyfikujących i jest w stanie automatycznie zweryfikować poprawność certyfikatu serwera, z którym połączenie następuje. Ponieważ certyfikaty podpisywane przez organizacje certyfikujące są płatne, więc nie zawsze są stosowane. Każda organizacja może samodzielnie wygenerować certyfikat. W takim wypadku, po uzyskaniu połączenia z serwerem należy certyfikat obejrzeć i samodzielnie podjąć decyzje o akceptacji. | ||

|} | |} | ||

| Linia 235: | Linia 235: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd28.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd28.png|thumb|500px]] | ||

|valign="top"|W czasie transmisji danych wykorzystywany jest jednorazowy klucz sesji. Aby go uzgodnić, program klienta oraz serwer wykorzystują technikę kluczy publicznych. W uproszczeniu mechanizm ustanawiania sesji wygląda następująco: | |valign="top"|W czasie transmisji danych wykorzystywany jest jednorazowy klucz sesji. Aby go uzgodnić, program klienta oraz serwer wykorzystują technikę kluczy publicznych. W uproszczeniu mechanizm ustanawiania sesji wygląda następująco: | ||

klient wysyła komunikat Client.Hello zawierający informacje o kliencie oraz klucz publiczny (najczęściej generowany w czasie instalacji); | klient wysyła komunikat Client.Hello zawierający informacje o kliencie oraz klucz publiczny (najczęściej generowany w czasie instalacji); | ||

| Linia 246: | Linia 246: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd29.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd29.png|thumb|500px]] | ||

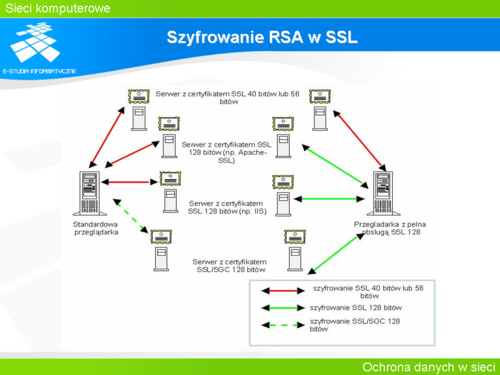

|valign="top"|SSL wykorzystuje technologię potwierdzania serwerów i szyfrowania opracowaną przez RSA Data Security, Inc., która jest właścicielem algorytmu RSA. Ze względu na ograniczenia exportowe USA, maksymalna długość klucza wynosiła do niedawna 40 bitów. Obecnie ograniczenia zostały osłabione długość klucza, jaki można stosować, wynosi 128 bitów. Ograniczenie to nie dotyczy USA gdzie można wykorzystywać klucz o długości 512 bitów. Im dłuższy klucz tym wyższy poziom bezpieczeństwa. Poziom rośnie wykładniczo wraz ze wzrostem długości klucza. Pozwolenie na używanie klucza 128 bitowego w wersjach eksportowych produktów jest kryptograficznych prawdopodobnie związane z tym, że rząd USA dysponuje komputerami, które są w stanie rozszyfrować dane zaszyfrowane takim kluczem, nawet przy zastosowaniu szyfrów asymetrycznych. Jednakże moc obliczeniowa zwykłych komputerów też wzrasta i najpewniej w niedalekiej przyszłości stosowanie klucza 128 bitowego też nie będzie rozwiązaniem gwarantującym rozsądny poziom bezpieczeństwa. | |valign="top"|SSL wykorzystuje technologię potwierdzania serwerów i szyfrowania opracowaną przez RSA Data Security, Inc., która jest właścicielem algorytmu RSA. Ze względu na ograniczenia exportowe USA, maksymalna długość klucza wynosiła do niedawna 40 bitów. Obecnie ograniczenia zostały osłabione długość klucza, jaki można stosować, wynosi 128 bitów. Ograniczenie to nie dotyczy USA gdzie można wykorzystywać klucz o długości 512 bitów. Im dłuższy klucz tym wyższy poziom bezpieczeństwa. Poziom rośnie wykładniczo wraz ze wzrostem długości klucza. Pozwolenie na używanie klucza 128 bitowego w wersjach eksportowych produktów jest kryptograficznych prawdopodobnie związane z tym, że rząd USA dysponuje komputerami, które są w stanie rozszyfrować dane zaszyfrowane takim kluczem, nawet przy zastosowaniu szyfrów asymetrycznych. Jednakże moc obliczeniowa zwykłych komputerów też wzrasta i najpewniej w niedalekiej przyszłości stosowanie klucza 128 bitowego też nie będzie rozwiązaniem gwarantującym rozsądny poziom bezpieczeństwa. | ||

|} | |} | ||

| Linia 252: | Linia 252: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd30.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd30.png|thumb|500px]] | ||

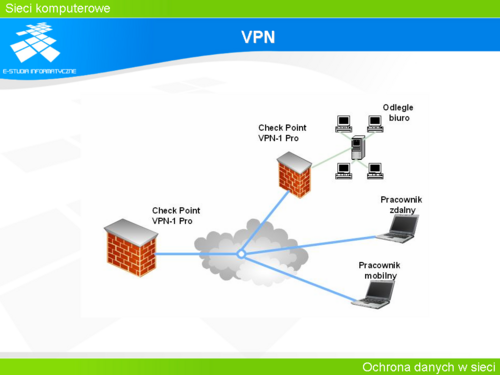

|valign="top"|Sieć komputerowa pozwala na zdalny dostęp do zasobów. Nie zawsze wymiana danych pomiędzy komputerami odbywać się będzie za pomocą protokołu http z szyfrowaniem SSL. Może się zdarzyć konieczność użycia użycia innych aplikacji, np. już działających w sieciach LAN. Koszty modyfikacji aplikacji tak by - na przykład - korzystały z mechanizmów protokołu SSL mogą okazać się bardzo duże. Rozwiązaniem dla tej sytuacji jest zastosowanie technik VPN (ang. Virtual Private Network). | |valign="top"|Sieć komputerowa pozwala na zdalny dostęp do zasobów. Nie zawsze wymiana danych pomiędzy komputerami odbywać się będzie za pomocą protokołu http z szyfrowaniem SSL. Może się zdarzyć konieczność użycia użycia innych aplikacji, np. już działających w sieciach LAN. Koszty modyfikacji aplikacji tak by - na przykład - korzystały z mechanizmów protokołu SSL mogą okazać się bardzo duże. Rozwiązaniem dla tej sytuacji jest zastosowanie technik VPN (ang. Virtual Private Network). | ||

Koncepcja VPN | Koncepcja VPN | ||

| Linia 266: | Linia 266: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M13_Slajd31.png]] | |valign="top" width="500px"|[[Grafika:SK_M13_Slajd31.png|thumb|500px]] | ||