SK Moduł 1: Różnice pomiędzy wersjami

Nie podano opisu zmian |

Nie podano opisu zmian |

||

| Linia 8: | Linia 8: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd2.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd2.png]] | ||

|valign="top"| | |valign="top"|Potrzeba swobodnego, efektywnego i bezpiecznego komunikowania się jest niewątpliwie najważniejszą przyczyną powstania sieci komputerowych. | ||

Potrzeba swobodnego, efektywnego i bezpiecznego komunikowania się jest niewątpliwie najważniejszą przyczyną powstania sieci komputerowych. | |||

Gdy w latach 40tych XX w. skonstruowano pierwsze komputery dostęp do nich miała stosunkowo niewielka grupa osób, co związane było głównie z ówczesnym poziomem techniki. Początkowo jedynymi użytkownikami komputerów byli programiści i bezpośrednia obsługa komputera. Przełomowym momentem w sposobie dostępu do komputera stało się odkrycie zjawiska tranzystorowego i wyprodukowanie w latach 50tych XXw. układu scalonego. Miniaturyzacja sprzętu, opracowanie systemów wielodostępnych z podziałem czasu i pierwszych systemów operacyjnych oraz języków programowania wysokiego poziomu doprowadziło do wzrostu liczby komputerów, tak że w latch 60tych XXw. standardem była zdalna praca przy użyciu terminala tekstowego połączonego z komputerem. | Gdy w latach 40tych XX w. skonstruowano pierwsze komputery dostęp do nich miała stosunkowo niewielka grupa osób, co związane było głównie z ówczesnym poziomem techniki. Początkowo jedynymi użytkownikami komputerów byli programiści i bezpośrednia obsługa komputera. Przełomowym momentem w sposobie dostępu do komputera stało się odkrycie zjawiska tranzystorowego i wyprodukowanie w latach 50tych XXw. układu scalonego. Miniaturyzacja sprzętu, opracowanie systemów wielodostępnych z podziałem czasu i pierwszych systemów operacyjnych oraz języków programowania wysokiego poziomu doprowadziło do wzrostu liczby komputerów, tak że w latch 60tych XXw. standardem była zdalna praca przy użyciu terminala tekstowego połączonego z komputerem. | ||

Jednak nadal komputery, usytuowane na ogół w specjalnie do tego celu budowanych centrach obliczeniowych stanowiły samotne wyspy. Dostęp do komputerów możliwy był z poziomu terminali znajdujących się albo bezpośrednio w centrach obliczeniowych, albo w lokalizacjach połączonych z centrum dedykowaną, telefoniczną linią dzierżawioną, albo indywidualnie za pomocą modemu i komutowanej linii telefonicznej. | Jednak nadal komputery, usytuowane na ogół w specjalnie do tego celu budowanych centrach obliczeniowych stanowiły samotne wyspy. Dostęp do komputerów możliwy był z poziomu terminali znajdujących się albo bezpośrednio w centrach obliczeniowych, albo w lokalizacjach połączonych z centrum dedykowaną, telefoniczną linią dzierżawioną, albo indywidualnie za pomocą modemu i komutowanej linii telefonicznej. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd3.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd3.png]] | ||

|valign="top"| | |valign="top"|Potrzeba swobodnego, efektywnego i bezpiecznego komunikowania się jest niewątpliwie najważniejszą przyczyną powstania sieci komputerowych. | ||

Potrzeba swobodnego, efektywnego i bezpiecznego komunikowania się jest niewątpliwie najważniejszą przyczyną powstania sieci komputerowych. | |||

Gdy w latach 40tych XXw. skonstruowano pierwsze komputery dostęp do nich miała stosunkowo niewielka grupa osób, co związane było głównie z ówczesnym poziomem techniki. Początkowo jedynymi użytkownikami komputerów byli programiści i bezpośrednia obsługa komputera. Przełomowym momentem w sposobie dostępu do komputera stało się odkrycie zjawiska tranzystorowego i wyprodukowanie w latach 50tych XXw. układu scalonego. Miniaturyzacja sprzętu, opracowanie systemów wielodostępnych z podziałem czasu i pierwszych systemów operacyjnych oraz języków programowania wysokiego poziomu doprowadziło do wzrostu liczby komputerów, tak że w latch 60tych XXw. standardem była zdalna praca przy użyciu terminala tekstowego połączonego z komputerem. | Gdy w latach 40tych XXw. skonstruowano pierwsze komputery dostęp do nich miała stosunkowo niewielka grupa osób, co związane było głównie z ówczesnym poziomem techniki. Początkowo jedynymi użytkownikami komputerów byli programiści i bezpośrednia obsługa komputera. Przełomowym momentem w sposobie dostępu do komputera stało się odkrycie zjawiska tranzystorowego i wyprodukowanie w latach 50tych XXw. układu scalonego. Miniaturyzacja sprzętu, opracowanie systemów wielodostępnych z podziałem czasu i pierwszych systemów operacyjnych oraz języków programowania wysokiego poziomu doprowadziło do wzrostu liczby komputerów, tak że w latch 60tych XXw. standardem była zdalna praca przy użyciu terminala tekstowego połączonego z komputerem. | ||

Jednak nadal komputery, usytuowane na ogół w specjalnie do tego celu budowanych centrach obliczeniowych stanowiły samotne wyspy. Dostęp do komputerów możliwy był z poziomu terminali znajdujących się albo bezpośrednio w centrach obliczeniowych, albo w lokalizacjach połączonych z centrum dedykowaną, telefoniczną linią dzierżawioną, albo indywidualnie za pomocą modemu i komutowanej linii telefonicznej. | Jednak nadal komputery, usytuowane na ogół w specjalnie do tego celu budowanych centrach obliczeniowych stanowiły samotne wyspy. Dostęp do komputerów możliwy był z poziomu terminali znajdujących się albo bezpośrednio w centrach obliczeniowych, albo w lokalizacjach połączonych z centrum dedykowaną, telefoniczną linią dzierżawioną, albo indywidualnie za pomocą modemu i komutowanej linii telefonicznej. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd4.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd4.png]] | ||

|valign="top"| | |valign="top"|Wraz z upowszechnieniem się stosowania komputerów pojawiła się potrzeba bardziej efektywnego i szerszego dostępu do ich zasobów oraz potrzeba automatycznej wymiany danych między komputerami. | ||

Wraz z upowszechnieniem się stosowania komputerów pojawiła się potrzeba bardziej efektywnego i szerszego dostępu do ich zasobów oraz potrzeba automatycznej wymiany danych między komputerami. | |||

W wyniku tego w latach 60tych XXw. Departament Obrony Stanów Zjednoczonych rozpoczął tworzenie sieci komputerowej (ARPANET), której celem było połączenie uniwersytetów oraz innych jednostek realizujących projekty dla armii w celu umożliwienia im wzajemnego dostępu do mocy obliczeniowej komputerów. | W wyniku tego w latach 60tych XXw. Departament Obrony Stanów Zjednoczonych rozpoczął tworzenie sieci komputerowej (ARPANET), której celem było połączenie uniwersytetów oraz innych jednostek realizujących projekty dla armii w celu umożliwienia im wzajemnego dostępu do mocy obliczeniowej komputerów. | ||

Gdy w późniejszym okresie opracowano rodzinę protokołów TCP/IP i zaimplementowano je w systemach UNIX’owych okazało się, że niemal natychmiast sieć ARPANET powiększyła się o wszystkie lokalne sieci komputerowe zainstalowane w uniwersytetach stanowych. | Gdy w późniejszym okresie opracowano rodzinę protokołów TCP/IP i zaimplementowano je w systemach UNIX’owych okazało się, że niemal natychmiast sieć ARPANET powiększyła się o wszystkie lokalne sieci komputerowe zainstalowane w uniwersytetach stanowych. | ||

W podobnym okresie, na Uniwersytecie Hawajskim prowadzone były badania umożliwiające komunikację za pomocą nadajników krótkofalarskich. W wyniku tych prac powstał protokół ETHERNET, który z czasem stał się niemal jedynym protokołem komunikacyjnym we wszystkich sieciach lokalnych. | W podobnym okresie, na Uniwersytecie Hawajskim prowadzone były badania umożliwiające komunikację za pomocą nadajników krótkofalarskich. W wyniku tych prac powstał protokół ETHERNET, który z czasem stał się niemal jedynym protokołem komunikacyjnym we wszystkich sieciach lokalnych. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd5.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd5.png]] | ||

|valign="top"| | |valign="top"| | ||

Ponieważ komputery, a dokładnie minikomputery znalazły zastosowanie w firmach komercyjnych, także i tutaj pojawiła się potrzeba wzajemnego komunikowania się, np. między oddziałami tej samej firmy w celu wymiany i synchronizacji danych. | Ponieważ komputery, a dokładnie minikomputery znalazły zastosowanie w firmach komercyjnych, także i tutaj pojawiła się potrzeba wzajemnego komunikowania się, np. między oddziałami tej samej firmy w celu wymiany i synchronizacji danych. | ||

W tym obszarze stosowano głównie rozwiązania autorskie pochodzące od firm, które były producentami sprzętu komputerowego (Xerox, Intel, DEC, IBM). W zdecydowanej większości protokoły te zostały całkowicie wyparte w sieciach lokalnych przez protokół Ethernet, natomiast ich elementy można znaleźć wśród protokołów stosowanych w centralach telefonicznych. | W tym obszarze stosowano głównie rozwiązania autorskie pochodzące od firm, które były producentami sprzętu komputerowego (Xerox, Intel, DEC, IBM). W zdecydowanej większości protokoły te zostały całkowicie wyparte w sieciach lokalnych przez protokół Ethernet, natomiast ich elementy można znaleźć wśród protokołów stosowanych w centralach telefonicznych. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd6.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd6.png]] | ||

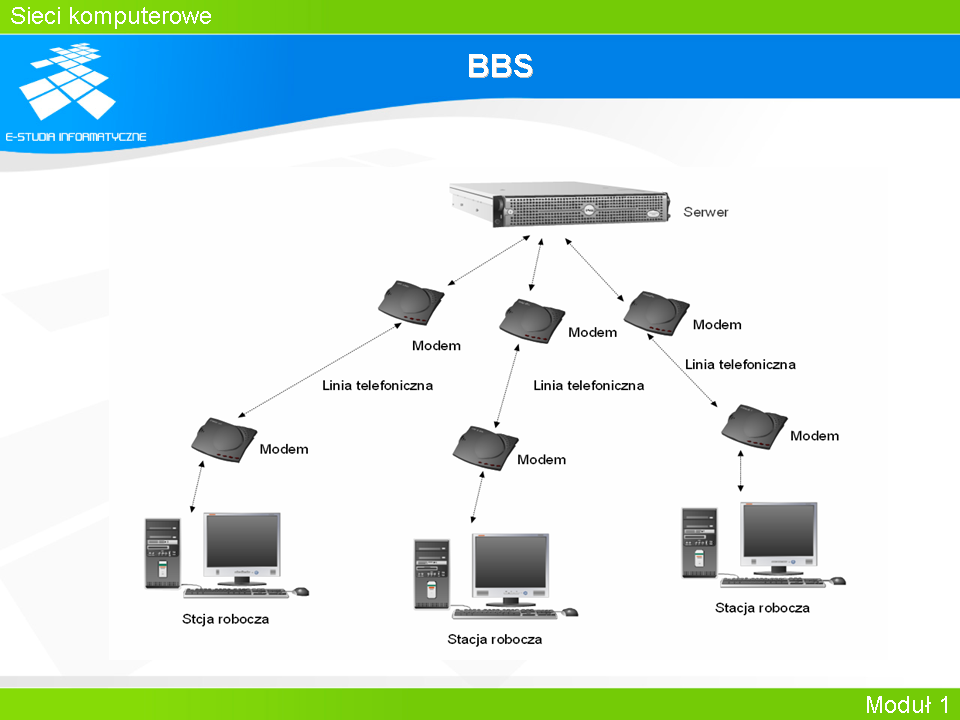

|valign="top"| | |valign="top"|Lawinowy wzrost zapotrzebowania na stworzenie metody komunikacji między komputerami powstał wraz z masowym pojawieniem się na rynku komputerów osobistych. W przypadku ośrodków obliczeniowych, akademickich, czy oddziałów firm komercyjnych komunikacja między komputerami lokalnymi odbywała się na niewielkim obszarze, a łączność między centrami realizowana była na ogół za pomocą pojedynczych i stosunkowo drogich łączy telekomunikacyjnych na dużych odległościach. O ile wielkie firmy komercyjne, uniwersytety, czy agendy rządowe stać było na stosowanie tego typu technologii, to małe, czy średnie firmy oraz osoby prywatne musiały szukać innych metod. | ||

Lawinowy wzrost zapotrzebowania na stworzenie metody komunikacji między komputerami powstał wraz z masowym pojawieniem się na rynku komputerów osobistych. W przypadku ośrodków obliczeniowych, akademickich, czy oddziałów firm komercyjnych komunikacja między komputerami lokalnymi odbywała się na niewielkim obszarze, a łączność między centrami realizowana była na ogół za pomocą pojedynczych i stosunkowo drogich łączy telekomunikacyjnych na dużych odległościach. O ile wielkie firmy komercyjne, uniwersytety, czy agendy rządowe stać było na stosowanie tego typu technologii, to małe, czy średnie firmy oraz osoby prywatne musiały szukać innych metod. | |||

W związku z tym w latach 80tych XXw. opracowano sposób komunikacji typu punkt-punkt oparty na łączności modemowej wykorzystującej standardowe, komutowane łącza klasycznej sieci telefonicznej. | W związku z tym w latach 80tych XXw. opracowano sposób komunikacji typu punkt-punkt oparty na łączności modemowej wykorzystującej standardowe, komutowane łącza klasycznej sieci telefonicznej. | ||

Wykorzystując tę metodę stworzono specjalne centra zwane BBS’ami (ang. Bulletin Boards), pełniące rolę punktów kontaktowych, za pomocą których można było wymieniać wiadomości i pliki. Zaletą BBS’ów były: porównywalnie niższy koszt instalacji i utrzymania w stosunku do innych rozwiązań oraz tania metoda dostępu. Należy zaznaczyć, że tani koszt dostępu wynikał stąd, że wiadomości miały jedynie postać tekstową, a rozmiar plików w tamtym czasie był na tyle mały, że nawet szybkości transmisji na poziomie 1200/2400 bps umożliwiały szybki transfer, co oznaczało krotki czas płatnego połączenia komutowanego. | Wykorzystując tę metodę stworzono specjalne centra zwane BBS’ami (ang. Bulletin Boards), pełniące rolę punktów kontaktowych, za pomocą których można było wymieniać wiadomości i pliki. Zaletą BBS’ów były: porównywalnie niższy koszt instalacji i utrzymania w stosunku do innych rozwiązań oraz tania metoda dostępu. Należy zaznaczyć, że tani koszt dostępu wynikał stąd, że wiadomości miały jedynie postać tekstową, a rozmiar plików w tamtym czasie był na tyle mały, że nawet szybkości transmisji na poziomie 1200/2400 bps umożliwiały szybki transfer, co oznaczało krotki czas płatnego połączenia komutowanego. | ||

Wadą BBS’ów było to, że jednocześnie z BBS’em mogło połączyć się tylu użytkowników ile było zainstalowanych linii telefonicznych oraz to, że każde połączenie wymagało osobnego modemu. Ponadto, należało wiedzieć o istnieniu danego BBS’u oraz znać jego numer. Jeżeli numer był z innej strefy taryfikacyjnej koszt połączenia zdecydowanie wzrastał | Wadą BBS’ów było to, że jednocześnie z BBS’em mogło połączyć się tylu użytkowników ile było zainstalowanych linii telefonicznych oraz to, że każde połączenie wymagało osobnego modemu. Ponadto, należało wiedzieć o istnieniu danego BBS’u oraz znać jego numer. Jeżeli numer był z innej strefy taryfikacyjnej koszt połączenia zdecydowanie wzrastał. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 55: | Linia 61: | ||

|valign="top"| | |valign="top"| | ||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 61: | Linia 68: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd8.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd8.png]] | ||

|valign="top"| | |valign="top"| | ||

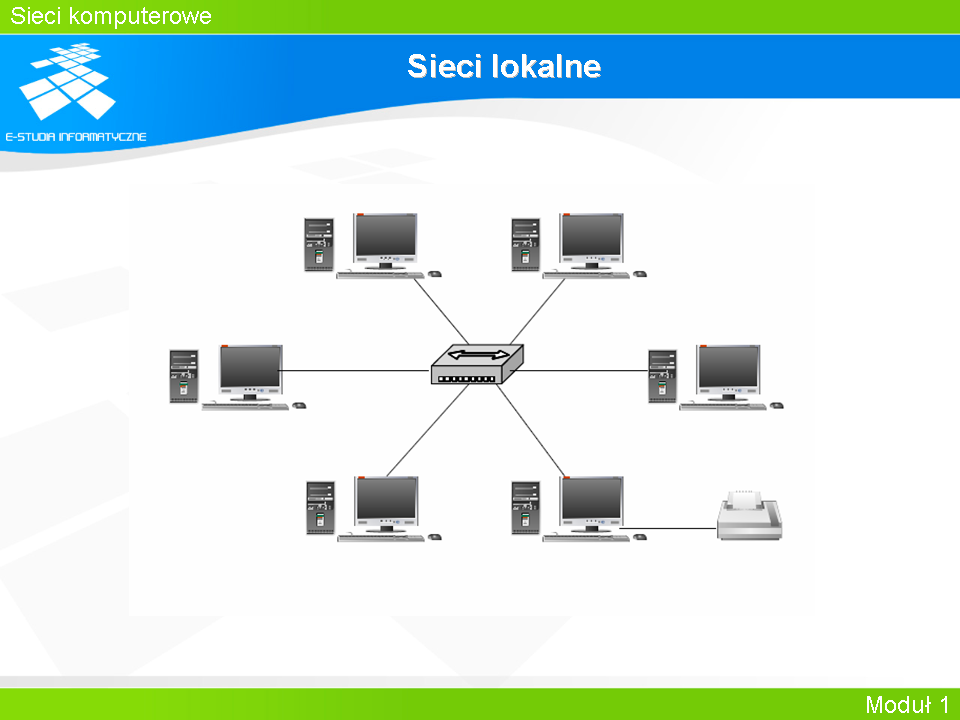

Różnorodność sprzętu sieciowego, a przede wszystkim jego cena powstrzymywały firmy przed podejmowaniem decyzji o inwestowaniu w nowe technologie. Lęk przed chybionymi decyzjami wynikał też z niestabilnej sytuacji w obszarze komputerów osobistych. Szybki rozwój technologii oznaczał z jednej strony wzrost efektywności, z drugiej strony wymuszał zbyt częstą wymianę sprzętu. | Różnorodność sprzętu sieciowego, a przede wszystkim jego cena powstrzymywały firmy przed podejmowaniem decyzji o inwestowaniu w nowe technologie. Lęk przed chybionymi decyzjami wynikał też z niestabilnej sytuacji w obszarze komputerów osobistych. Szybki rozwój technologii oznaczał z jednej strony wzrost efektywności, z drugiej strony wymuszał zbyt częstą wymianę sprzętu. | ||

Sytuacja zmieniła się wraz z opracowaniem standardów dotyczących sieci lokalnych, co dawało gwarancje kompatybilności sprzętowej i chroniło inwestycje. | Sytuacja zmieniła się wraz z opracowaniem standardów dotyczących sieci lokalnych, co dawało gwarancje kompatybilności sprzętowej i chroniło inwestycje. | ||

Standardem stały się konstrukcje oparte na sieciowym systemie operacyjnym z centralnym serwerem plików, wydruku oraz poczty elektronicznej, zapewniającym autentykację użytkowników i autoryzację dostępu do zasobów. Mniejsze firmy zadawalały się budową sieci równorzędnych, w których wszystkie komputery były nawzajem dla siebie serwerami i klientami. Jednak w obu przypadkach medium łączącym wszystkie elementy systemu w całość była ta sama sieć komputerowa. | Standardem stały się konstrukcje oparte na sieciowym systemie operacyjnym z centralnym serwerem plików, wydruku oraz poczty elektronicznej, zapewniającym autentykację użytkowników i autoryzację dostępu do zasobów. Mniejsze firmy zadawalały się budową sieci równorzędnych, w których wszystkie komputery były nawzajem dla siebie serwerami i klientami. Jednak w obu przypadkach medium łączącym wszystkie elementy systemu w całość była ta sama sieć komputerowa. | ||

W przypadku systemów budowanych w oparciu o sieciowe systemy operacyjne uzyskiwano bardzo istotną funkcjonalność, jaką było centralne zarządzenie siecią i jej zasobami. | W przypadku systemów budowanych w oparciu o sieciowe systemy operacyjne uzyskiwano bardzo istotną funkcjonalność, jaką było centralne zarządzenie siecią i jej zasobami. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 71: | Linia 80: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd9.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd9.png]] | ||

|valign="top"| | |valign="top"| | ||

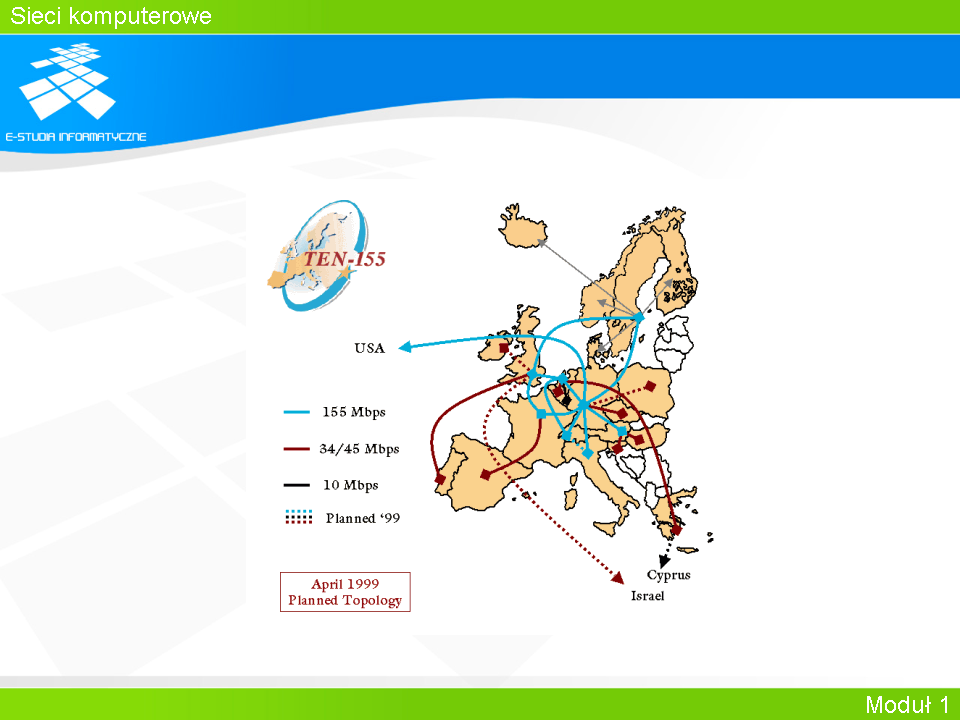

W początkowym okresie sieci komputerowe rozwijane były przede wszystkim w uczelniach amerykańskich w ramach projektów rządowych. Gdy w latach 80tych XXw. opracowywano podstawowe standardy dotyczące lokalnych sieci komputerowych w Stanach Zjednoczonych istniała już rozbudowana, ogólnokrajowa struktura łącząca sieci kampusowe, składające się z lokalnych sieci budowanych w ramach poszczególnych jednostek uczelnianych. Zarówno sieci kampusowe, jak i sieci lokalne budowane były w oparciu o różne technologie, w zależności od momentu powstania danego fragmentu sieci. Wtedy też pojawiło się pojęcie „internet”, które oznaczało zbiór połączonych sieci komputerowych. W 1990 roku, gdy sieć ARPANET zaczęła się gwałtownie rozrastać zmieniono jej nazwę na Internet. | W początkowym okresie sieci komputerowe rozwijane były przede wszystkim w uczelniach amerykańskich w ramach projektów rządowych. Gdy w latach 80tych XXw. opracowywano podstawowe standardy dotyczące lokalnych sieci komputerowych w Stanach Zjednoczonych istniała już rozbudowana, ogólnokrajowa struktura łącząca sieci kampusowe, składające się z lokalnych sieci budowanych w ramach poszczególnych jednostek uczelnianych. Zarówno sieci kampusowe, jak i sieci lokalne budowane były w oparciu o różne technologie, w zależności od momentu powstania danego fragmentu sieci. Wtedy też pojawiło się pojęcie „internet”, które oznaczało zbiór połączonych sieci komputerowych. W 1990 roku, gdy sieć ARPANET zaczęła się gwałtownie rozrastać zmieniono jej nazwę na Internet. | ||

Funkcjonująca obecnie konstrukcja Internetu, zarówno na poziomie globalnym jak i pojedynczej sieci lokalnej oparta jest na tych samych zasadach jakie opracowano i opublikowano na przełomie lat 80tych i 90tych XXw. | Funkcjonująca obecnie konstrukcja Internetu, zarówno na poziomie globalnym jak i pojedynczej sieci lokalnej oparta jest na tych samych zasadach jakie opracowano i opublikowano na przełomie lat 80tych i 90tych XXw. | ||

| Linia 83: | Linia 91: | ||

zarządzanie i monitoring sieci. | zarządzanie i monitoring sieci. | ||

W ramach rozwiązywania poszczególnych zagadnień opracowano wiele różnych metod. Niektóre z nich stały się powszechnie obowiązującymi standardami. | W ramach rozwiązywania poszczególnych zagadnień opracowano wiele różnych metod. Niektóre z nich stały się powszechnie obowiązującymi standardami. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 88: | Linia 99: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd10.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd10.png]] | ||

|valign="top"| | |valign="top"| | ||

Jednym z pierwszych elementów związanych z fizyczną konstrukcją sieci jest typ sieci. Analizując zarówno sposób powstawania Internetu, jak i właściwości poszczególnych jego fragmentów dostrzec można między nimi pewne różnice związane z parametrami technicznymi oraz geograficznymi. | Jednym z pierwszych elementów związanych z fizyczną konstrukcją sieci jest typ sieci. Analizując zarówno sposób powstawania Internetu, jak i właściwości poszczególnych jego fragmentów dostrzec można między nimi pewne różnice związane z parametrami technicznymi oraz geograficznymi. | ||

Pierwotnie rozpoznawano dwa typy sieci: sieci rozległe (WAN) łączące uczelnie, ośrodki obliczeniowe i inne placówki naukowo badawcze oraz sieci lokalne (LAN) stosowane do łączenia komputerów w poszczególnych ośrodkach. | Pierwotnie rozpoznawano dwa typy sieci: sieci rozległe (WAN) łączące uczelnie, ośrodki obliczeniowe i inne placówki naukowo badawcze oraz sieci lokalne (LAN) stosowane do łączenia komputerów w poszczególnych ośrodkach. | ||

| Linia 94: | Linia 104: | ||

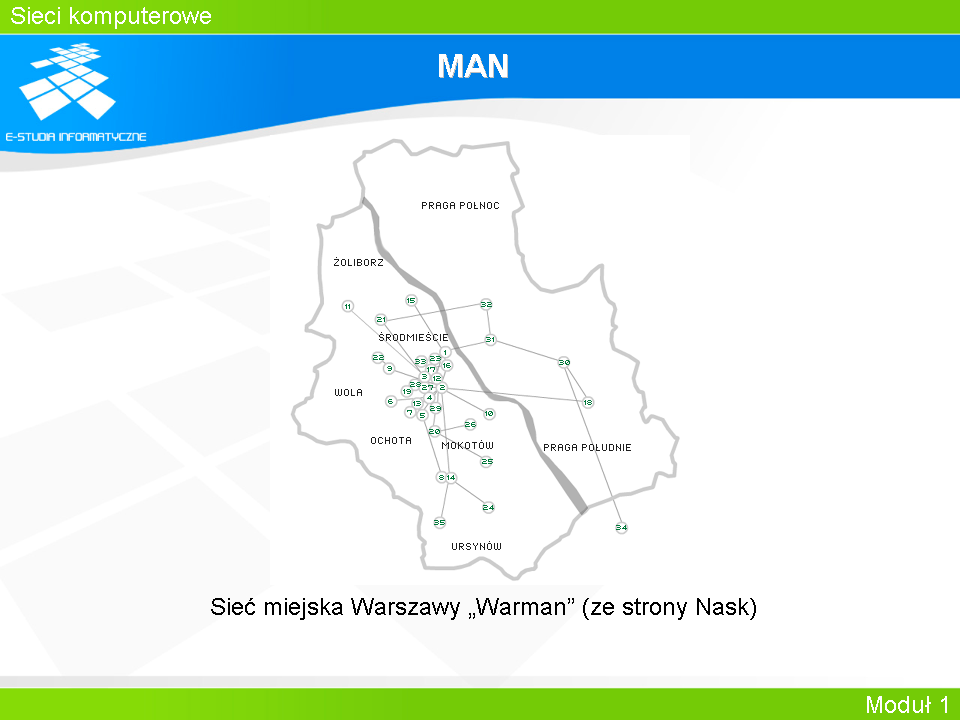

Sieci metropolitalne (MAN) charakterystyczne są dla dużych ośrodków miejskich, gdzie znajdują się siedziby wielu uczelni, urzędów oraz firm komercyjnych a także istnieje specyficzna dla tego środowiska infrastruktura techniczna. | Sieci metropolitalne (MAN) charakterystyczne są dla dużych ośrodków miejskich, gdzie znajdują się siedziby wielu uczelni, urzędów oraz firm komercyjnych a także istnieje specyficzna dla tego środowiska infrastruktura techniczna. | ||

Ostatnio powstał jeszcze jeden termin definiujący prywatne sieci komputerowe (PAN). Określenie to dotyczy sieci instalowanych w domach lub w obrębie jednego lub kilku stanowisk pracy znajdujących się w niewielkiej odległości od siebie (do ok. 10m). | Ostatnio powstał jeszcze jeden termin definiujący prywatne sieci komputerowe (PAN). Określenie to dotyczy sieci instalowanych w domach lub w obrębie jednego lub kilku stanowisk pracy znajdujących się w niewielkiej odległości od siebie (do ok. 10m). | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 99: | Linia 112: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd11.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd11.png]] | ||

|valign="top"| | |valign="top"| | ||

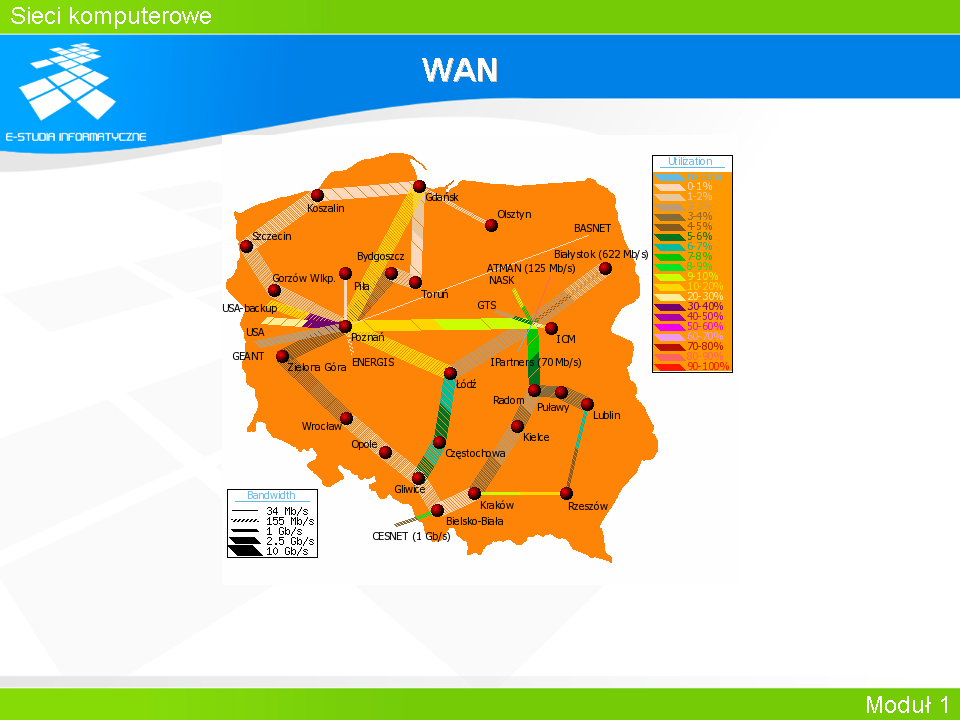

Sieci rozległe charakteryzują przede wszystkim długie połączenia zlokalizowane na stosunkowo dużym obszarze takim jak województwo, kraj, kontynent czy cały glob. | Sieci rozległe charakteryzują przede wszystkim długie połączenia zlokalizowane na stosunkowo dużym obszarze takim jak województwo, kraj, kontynent czy cały glob. | ||

Realizacja połączeń na ogół związana jest z niską przepustowością i stosowaniem interfejsów szeregowych. | Realizacja połączeń na ogół związana jest z niską przepustowością i stosowaniem interfejsów szeregowych. | ||

Zapewniają łączność w pełnym lub ograniczonym wymiarze czasowym. | Zapewniają łączność w pełnym lub ograniczonym wymiarze czasowym. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 109: | Linia 124: | ||

|valign="top"| | |valign="top"| | ||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 115: | Linia 131: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd13.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd13.png]] | ||

|valign="top"| | |valign="top"| | ||

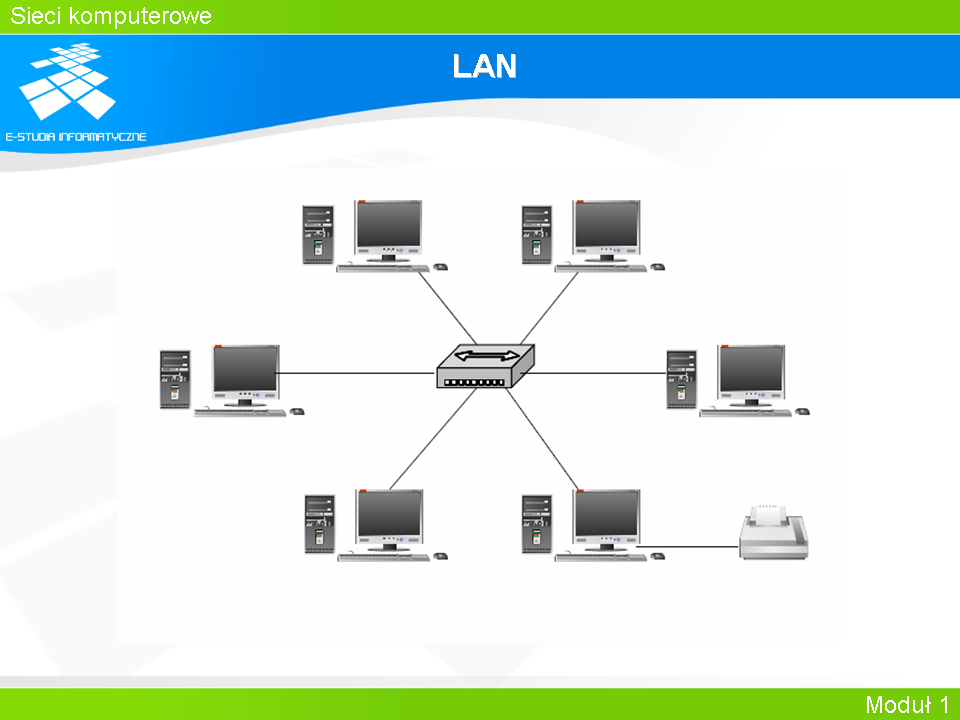

Sieci lokalne dotyczą instalacji zlokalizowanych na stosunkowo niewielkim obszarze. Teoretyczna średnica sieci lokalnej może wynosić nawet kilkaset metrów, jednak po uwzględnieniu geometrii pomieszczeń obszar instalacji ogranicza się do jednego budynku lub jego części, np. piętra. | Sieci lokalne dotyczą instalacji zlokalizowanych na stosunkowo niewielkim obszarze. Teoretyczna średnica sieci lokalnej może wynosić nawet kilkaset metrów, jednak po uwzględnieniu geometrii pomieszczeń obszar instalacji ogranicza się do jednego budynku lub jego części, np. piętra. | ||

W sieciach lokalnych stosuje się krótkie łącza (do ok.. 100m) o wysokiej przepustowości lub rozwiązania oparte na technice radiowej. | W sieciach lokalnych stosuje się krótkie łącza (do ok.. 100m) o wysokiej przepustowości lub rozwiązania oparte na technice radiowej. | ||

Sieci lokalne charakteryzuje też wysoka niezawodność działania | Sieci lokalne charakteryzuje też wysoka niezawodność działania | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 124: | Linia 142: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd14.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd14.png]] | ||

|valign="top"| | |valign="top"| | ||

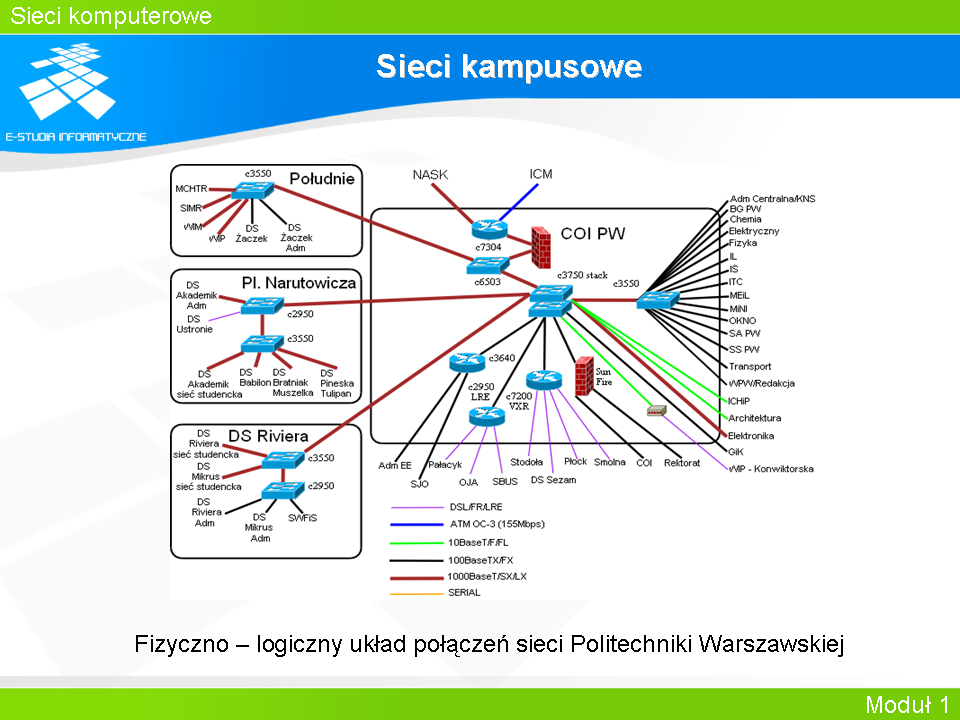

W przypadku uniwersytetów na ogół stosuje się rozwiązanie polegające na łączeniu poszczególnych, wewnętrznych sieci lokalnych łączami charakterystycznymi dla technik stosowanych w budowie lokalnych, a nie rozległych sieci komputerowych. | W przypadku uniwersytetów na ogół stosuje się rozwiązanie polegające na łączeniu poszczególnych, wewnętrznych sieci lokalnych łączami charakterystycznymi dla technik stosowanych w budowie lokalnych, a nie rozległych sieci komputerowych. | ||

Wynika to przede wszystkim ze względów praktycznych i ekonomicznych. Wszystkie sieci lokalne albo ich zdecydowana większość znajdują się na stosunkowo niewielkim obszarze o bardzo rozwiniętej infrastrukturze technicznej, której zarządzanie znajduje się w gestii uczelni. | Wynika to przede wszystkim ze względów praktycznych i ekonomicznych. Wszystkie sieci lokalne albo ich zdecydowana większość znajdują się na stosunkowo niewielkim obszarze o bardzo rozwiniętej infrastrukturze technicznej, której zarządzanie znajduje się w gestii uczelni. | ||

Ponadto charakter działalności i związane z tym potrzeby i rygory bezpieczeństwa z jednej strony pozwalają, z drugiej wymagają dużej swobody w konfiguracji sieci. | Ponadto charakter działalności i związane z tym potrzeby i rygory bezpieczeństwa z jednej strony pozwalają, z drugiej wymagają dużej swobody w konfiguracji sieci. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 133: | Linia 153: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd15.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd15.png]] | ||

|valign="top"| | |valign="top"| | ||

Sieci metropolitalne przypominają swoją budową zarówno sieci kampusowe jak i sieci rozległe. Ich zadaniem jest łączenie wielu sieci lokalnych znajdujących się w obrębie aglomeracji miejskiej, co nadal stanowi stosunkowo niewielki obszar. Jednak w tym przypadku względy formalne oraz względy bezpieczeństwa sprawiają, że połączenia te mają na ogół charakter typowy dla sieci rozległych. Dodatkowo, do zadań sieci metropolitalnych należy łączenie indywidualnych komputerów, głównie osób prywatnych do Internetu. | Sieci metropolitalne przypominają swoją budową zarówno sieci kampusowe jak i sieci rozległe. Ich zadaniem jest łączenie wielu sieci lokalnych znajdujących się w obrębie aglomeracji miejskiej, co nadal stanowi stosunkowo niewielki obszar. Jednak w tym przypadku względy formalne oraz względy bezpieczeństwa sprawiają, że połączenia te mają na ogół charakter typowy dla sieci rozległych. Dodatkowo, do zadań sieci metropolitalnych należy łączenie indywidualnych komputerów, głównie osób prywatnych do Internetu. | ||

Konstrukcja sieci metropolitalnych oparta jest zazwyczaj na sieci szkieletowej, do której podłączane są sieci lokalne różnego rodzaju organizacji oraz osób prywatnych za pomocą indywidualnych łączy typowych dla sieci rozległych. | Konstrukcja sieci metropolitalnych oparta jest zazwyczaj na sieci szkieletowej, do której podłączane są sieci lokalne różnego rodzaju organizacji oraz osób prywatnych za pomocą indywidualnych łączy typowych dla sieci rozległych. | ||

Oczywiście, ze względu na rozbudowaną infrastrukturę techniczną jaka zazwyczaj występuje w środowisku miejskim stosowane są konfiguracje charakterystyczne dla sieci kampusowych w przypadku uczelni, urzędów, czy dużych firm. | Oczywiście, ze względu na rozbudowaną infrastrukturę techniczną jaka zazwyczaj występuje w środowisku miejskim stosowane są konfiguracje charakterystyczne dla sieci kampusowych w przypadku uczelni, urzędów, czy dużych firm. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 142: | Linia 164: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd16.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd16.png]] | ||

|valign="top"| | |valign="top"| | ||

Sieci prywatne (PAN), to konstrukcje stosowane głównie w domach i niewielkich biurach. Charakteryzuje je niewielki zasięg geograficzny (do ok. 10m) i dość duża różnorodność mediów, jak: | Sieci prywatne (PAN), to konstrukcje stosowane głównie w domach i niewielkich biurach. Charakteryzuje je niewielki zasięg geograficzny (do ok. 10m) i dość duża różnorodność mediów, jak: | ||

skrętka UTP | skrętka UTP | ||

| Linia 151: | Linia 172: | ||

Itp.. | Itp.. | ||

Główny cel istnienia takiej sieci, to komunikacja pojedynczego komputera z Internetem, łączenie do komputera urządzeń peryferyjnych, urządzeń typu laptop, palmtop, telefon komórkowy, telefony VoIP. | Główny cel istnienia takiej sieci, to komunikacja pojedynczego komputera z Internetem, łączenie do komputera urządzeń peryferyjnych, urządzeń typu laptop, palmtop, telefon komórkowy, telefony VoIP. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 156: | Linia 180: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd17.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd17.png]] | ||

|valign="top"| | |valign="top"| | ||

Drugim elementem charakteryzującym fizyczną konstrukcje sieci komputerowej jest topologia sieci, określająca sposób łączenia poszczególnych urządzeń sieciowych. | Drugim elementem charakteryzującym fizyczną konstrukcje sieci komputerowej jest topologia sieci, określająca sposób łączenia poszczególnych urządzeń sieciowych. | ||

Fizyczne topologie sieci to: | Fizyczne topologie sieci to: | ||

| Linia 166: | Linia 189: | ||

hierarchiczna, | hierarchiczna, | ||

siatki. | siatki. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 171: | Linia 197: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd18.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd18.png]] | ||

|valign="top"| | |valign="top"| | ||

Topologia magistrali charakteryzuje się tym, że wszystkie urządzenia podłączone są do jednego, współdzielonego medium fizycznego, którym zazwyczaj jest kabel koncentryczny zakończony z obu stron terminatorami (oporniki o parametrach dostosowanych do typu kabla). | Topologia magistrali charakteryzuje się tym, że wszystkie urządzenia podłączone są do jednego, współdzielonego medium fizycznego, którym zazwyczaj jest kabel koncentryczny zakończony z obu stron terminatorami (oporniki o parametrach dostosowanych do typu kabla). | ||

Topologię magistrali stosuje się do budowy lokalnych sieci komputerowych. | Topologię magistrali stosuje się do budowy lokalnych sieci komputerowych. | ||

Zaletą tej topologii jest niska cena wynikająca z małego zużycia kabli i braku urządzeń pośredniczących w dostępie do medium. Do zalet należy zaliczyć także łatwość instalacji. | Zaletą tej topologii jest niska cena wynikająca z małego zużycia kabli i braku urządzeń pośredniczących w dostępie do medium. Do zalet należy zaliczyć także łatwość instalacji. | ||

Wadą są ograniczenia związane z rozbudową sieci i wrażliwość na awarię. Przerwanie magistrali w jednym miejscu oznacza awarię całej sieci. | Wadą są ograniczenia związane z rozbudową sieci i wrażliwość na awarię. Przerwanie magistrali w jednym miejscu oznacza awarię całej sieci. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 181: | Linia 209: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd19.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd19.png]] | ||

|valign="top"| | |valign="top"| | ||

Konstrukcja topologii pierścienia polega na bezpośrednim łączeniu urządzeń (każde urządzenie połączone jest z dwoma sąsiednimi), tak że całość tworzy krąg. | Konstrukcja topologii pierścienia polega na bezpośrednim łączeniu urządzeń (każde urządzenie połączone jest z dwoma sąsiednimi), tak że całość tworzy krąg. | ||

Topologia ta stosowana jest głównie do budowy lokalnych sieci komputerowych. | Topologia ta stosowana jest głównie do budowy lokalnych sieci komputerowych. | ||

| Linia 187: | Linia 214: | ||

Podobnie jak w przypadku topologii magistrali zaletą topologii pierścienia jest niska cena wynikająca z małego zużycia kabli i braku aktywnych urządzeń pośredniczących w komunikacji między komputerami. Dodatkowo do budowy sieci w tej topologii można użyć różnych mediów transmisyjnych (kabel koncentryczny, skrętkę, kable światłowodowe). | Podobnie jak w przypadku topologii magistrali zaletą topologii pierścienia jest niska cena wynikająca z małego zużycia kabli i braku aktywnych urządzeń pośredniczących w komunikacji między komputerami. Dodatkowo do budowy sieci w tej topologii można użyć różnych mediów transmisyjnych (kabel koncentryczny, skrętkę, kable światłowodowe). | ||

Wadą tej topologii są ograniczenia i utrudnienia związane z rozbudową i konserwacją sieci. Uszkodzenie jednego z urządzeń lub łączy oznacza przerwę w pracy całej sieci. | Wadą tej topologii są ograniczenia i utrudnienia związane z rozbudową i konserwacją sieci. Uszkodzenie jednego z urządzeń lub łączy oznacza przerwę w pracy całej sieci. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 192: | Linia 222: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd20.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd20.png]] | ||

|valign="top"| | |valign="top"| | ||

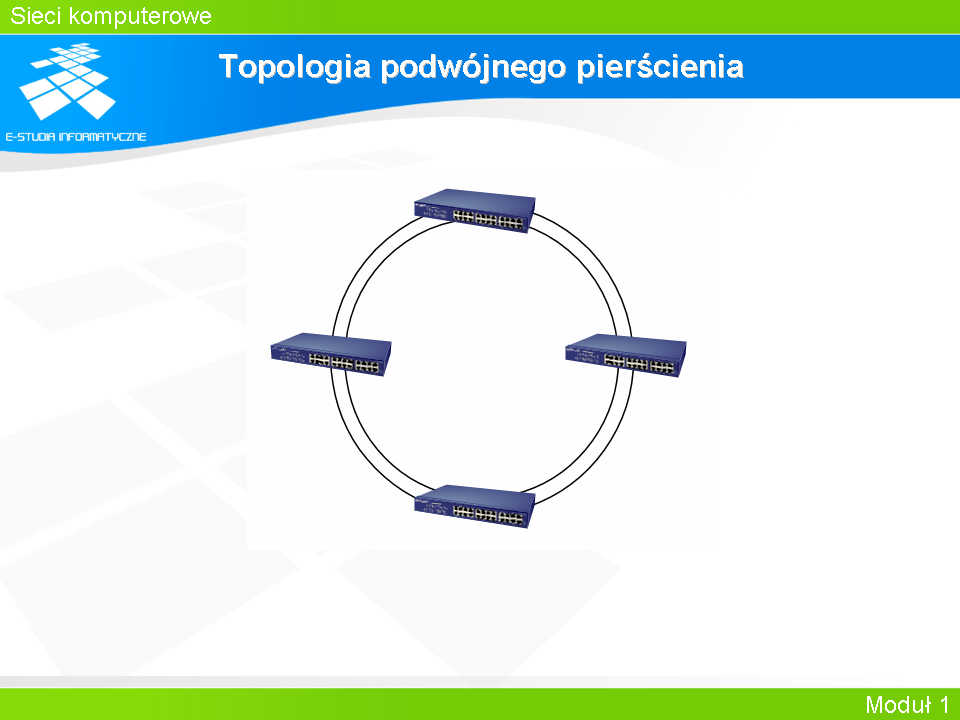

Topologia podwójnego pierścienia polega na tych samych zasadach, co topologia pierścienia, z tą różnicą, że urządzenia połączone są podwójnymi łączami, co pozwala na zachowanie transmisji w obszarach ograniczonych punktami awarii. W przypadku jednego punktu uszkodzenia sieć zachowuje możliwość działania w pełnym zakresie. | Topologia podwójnego pierścienia polega na tych samych zasadach, co topologia pierścienia, z tą różnicą, że urządzenia połączone są podwójnymi łączami, co pozwala na zachowanie transmisji w obszarach ograniczonych punktami awarii. W przypadku jednego punktu uszkodzenia sieć zachowuje możliwość działania w pełnym zakresie. | ||

Tego typu topologie stosowane są w budowie sieci szkieletowych lub w sieciach kampusowych i metropolitalnych. | Tego typu topologie stosowane są w budowie sieci szkieletowych lub w sieciach kampusowych i metropolitalnych. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 200: | Linia 232: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd21.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd21.png]] | ||

|valign="top"| | |valign="top"| | ||

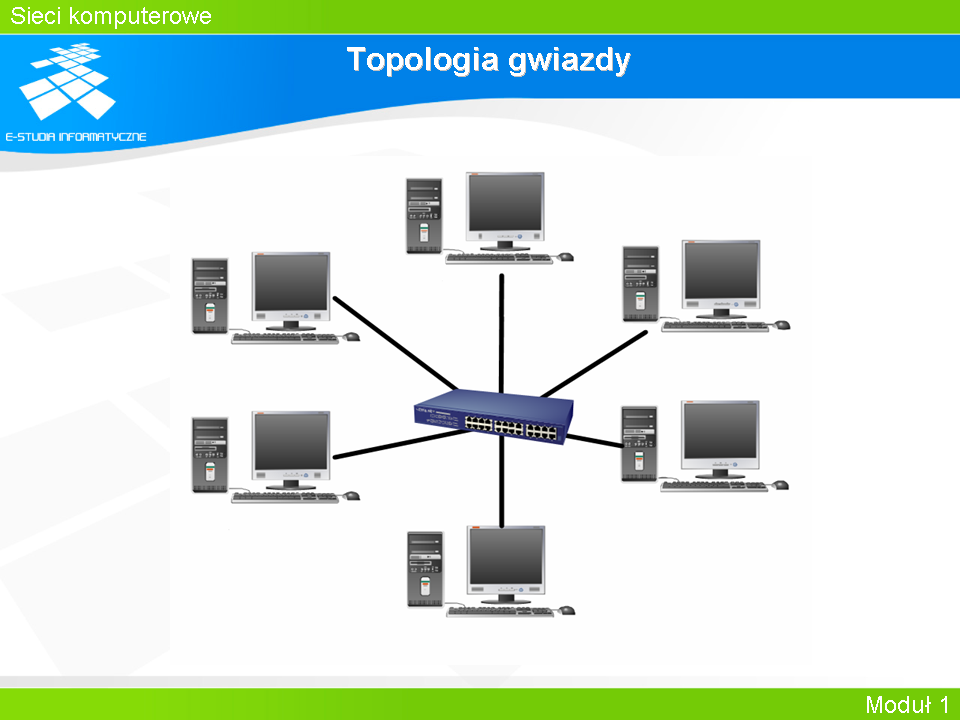

W topologii gwiazdy wszystkie urządzenia połączone są w jednym wspólnym punkcie, w którym znajduje się aktywne urządzenie pośredniczące (koncentrator) pełniące rolę regeneratora sygnału. | W topologii gwiazdy wszystkie urządzenia połączone są w jednym wspólnym punkcie, w którym znajduje się aktywne urządzenie pośredniczące (koncentrator) pełniące rolę regeneratora sygnału. | ||

Łączenie urządzeń może odbywać się przy pomocy różnych mediów transmisyjnych. | Łączenie urządzeń może odbywać się przy pomocy różnych mediów transmisyjnych. | ||

| Linia 206: | Linia 237: | ||

Wadą tej topologii jest wysoki koszt okablowania oraz dodatkowy koszt związany z obecnością koncentratora. | Wadą tej topologii jest wysoki koszt okablowania oraz dodatkowy koszt związany z obecnością koncentratora. | ||

Należy jednak zaznaczyć, że topologia gwiazdy stała się podstawową o ile nie jedyną topologią lokalnych sieci komputerowych. Jej zalety okazały się silniejsze od wad, a rosnąca popularność spowodowała obniżenie kosztów związanych z instalacją. | Należy jednak zaznaczyć, że topologia gwiazdy stała się podstawową o ile nie jedyną topologią lokalnych sieci komputerowych. Jej zalety okazały się silniejsze od wad, a rosnąca popularność spowodowała obniżenie kosztów związanych z instalacją. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 211: | Linia 245: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd22.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd22.png]] | ||

|valign="top"| | |valign="top"| | ||

Podstawą konstrukcji topologii rozszerzonej gwiazdy jest topologia gwiazdy ze wszystkimi zaletami i wadami. | Podstawą konstrukcji topologii rozszerzonej gwiazdy jest topologia gwiazdy ze wszystkimi zaletami i wadami. | ||

Topologia ta stosowana jest głównie w przypadku rozbudowanych sieci lokalnych oraz sieci kampusowych. | Topologia ta stosowana jest głównie w przypadku rozbudowanych sieci lokalnych oraz sieci kampusowych. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 219: | Linia 255: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd23.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd23.png]] | ||

|valign="top"| | |valign="top"| | ||

Topologia hierarchiczna jest łudząco podobna do topologii rozszerzonej gwiazdy jednak różni się co do sposobu działania. W topologii hierarchicznej urządzenia aktywne oprócz regeneracji sygnału pełnią rolę urządzeń sterujących dostępem do sieci. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 226: | Linia 264: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd24.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd24.png]] | ||

|valign="top"| | |valign="top"| | ||

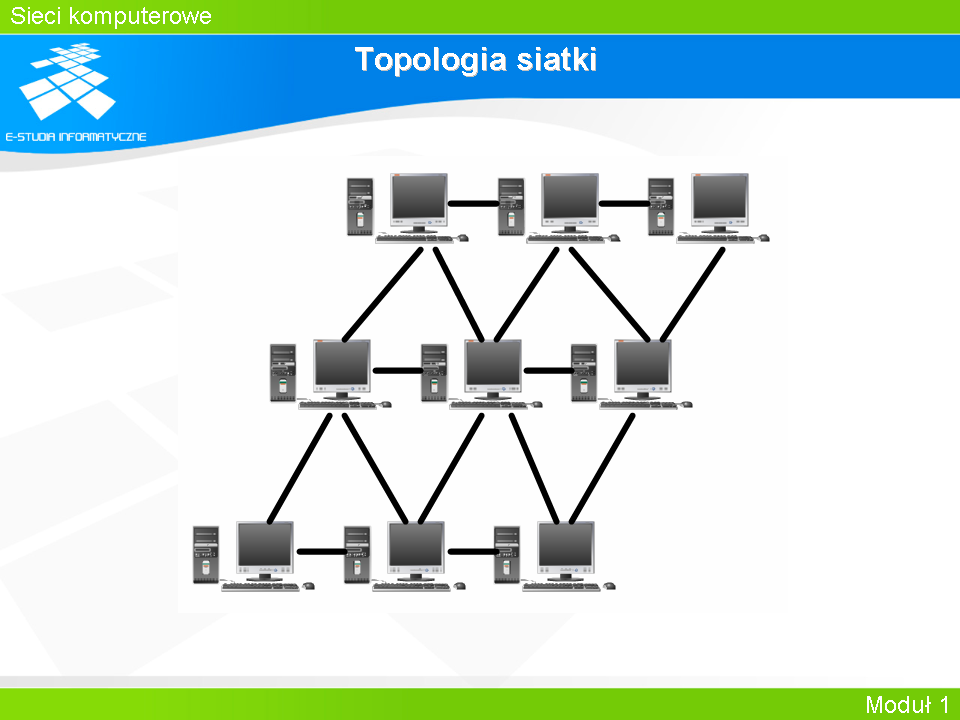

Topologia siatki jest typowa dla sieci metropolitalnych i sieci rozległych. Konstrukcja tej topologii oparta jest na takim łączeniu urządzeń, że każde z nich połączone jest z więcej niż jednym urządzeniem. | Topologia siatki jest typowa dla sieci metropolitalnych i sieci rozległych. Konstrukcja tej topologii oparta jest na takim łączeniu urządzeń, że każde z nich połączone jest z więcej niż jednym urządzeniem. | ||

Tego typu rozwiązania stosowane są w celu zapewnienia redundantnych połączeń między wszystkimi urządeniami. | Tego typu rozwiązania stosowane są w celu zapewnienia redundantnych połączeń między wszystkimi urządeniami. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 234: | Linia 274: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd25.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd25.png]] | ||

|valign="top"| | |valign="top"| | ||

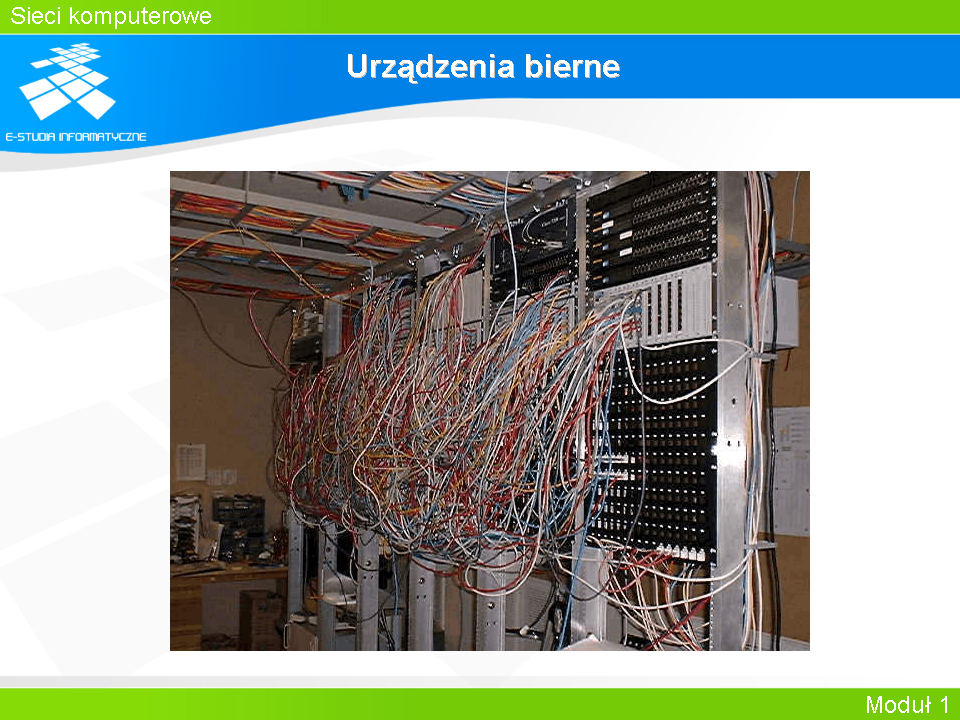

Urządzenia sieciowe stanowią trzeci element fizycznej budowy sieci. Zaliczamy do nich zarówno urządzenia bierne: | Urządzenia sieciowe stanowią trzeci element fizycznej budowy sieci. Zaliczamy do nich zarówno urządzenia bierne: | ||

kable | kable | ||

| Linia 252: | Linia 291: | ||

terminale | terminale | ||

inne sieciowe urządzenia peryferyjne | inne sieciowe urządzenia peryferyjne | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 257: | Linia 299: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd26.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd26.png]] | ||

|valign="top"| | |valign="top"| | ||

Urządzenia bierne to kable oraz koncentratory. | Urządzenia bierne to kable oraz koncentratory. | ||

W budowie sieci komputerowych wykorzystywane są trzy rodzaje kabli: | W budowie sieci komputerowych wykorzystywane są trzy rodzaje kabli: | ||

| Linia 264: | Linia 305: | ||

światłowód. | światłowód. | ||

Dokładne omówienie kabli stosowanych w instalacjach sieci komputerowych zostanie przedstawione w module 3 | Dokładne omówienie kabli stosowanych w instalacjach sieci komputerowych zostanie przedstawione w module 3 | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 269: | Linia 313: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd27.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd27.png]] | ||

|valign="top"| | |valign="top"| | ||

Koncentratory (hub’y) bierne stosowane były głównie w sieciach zbudowanych w oparciu o kabel koncentryczny. Ze względu na duże ograniczenia związane z dopuszczalną długością połączeń koncentratory wykorzystywano w sieciach o niewielkich rozmiarach. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 276: | Linia 322: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd28.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd28.png]] | ||

|valign="top"| | |valign="top"| | ||

Podstawowym zadaniem urządzeń aktywnych jest regeneracja sygnału lub łączenie różnych rodzajów mediów (huby, konwertery, modemy) | Podstawowym zadaniem urządzeń aktywnych jest regeneracja sygnału lub łączenie różnych rodzajów mediów (huby, konwertery, modemy) | ||

Bardziej skomplikowane urządzenia (mosty, przełączniki, routery) posiadają znacznie więcej funkcjonalności umożliwiających np. separację, sterowanie, monitorowanie czy filtrowanie. Szczegółowa funkcjonalność danego urządzenia zależy od roli jaką ma pełnić w sieci. | Bardziej skomplikowane urządzenia (mosty, przełączniki, routery) posiadają znacznie więcej funkcjonalności umożliwiających np. separację, sterowanie, monitorowanie czy filtrowanie. Szczegółowa funkcjonalność danego urządzenia zależy od roli jaką ma pełnić w sieci. | ||

| Linia 283: | Linia 328: | ||

W przypadku sieci bezprzewodowych stosuje się urządzenia pełniące rolę punktów dostępowych. | W przypadku sieci bezprzewodowych stosuje się urządzenia pełniące rolę punktów dostępowych. | ||

Bardziej szczegółowe omówienie urządzeń aktywnych zostanie przedstawione w następnych modułach. | Bardziej szczegółowe omówienie urządzeń aktywnych zostanie przedstawione w następnych modułach. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 288: | Linia 336: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd29.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd29.png]] | ||

|valign="top"| | |valign="top"| | ||

Przykładowa realizacja fragmentu sieci komputerowej, usytuowanego na granicy wewnętrznej sieci komputerowej firmy oraz Internetem. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 295: | Linia 345: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd30.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd30.png]] | ||

|valign="top"| | |valign="top"| | ||

Zewnętrzny modem wykorzystujący połączenia komutowane realizowane w ramach telefonii tradycyjnej. Obecnie stosowany jest głównie do celów administracyjnych, gdy wymagany jest zapasowy dostęp do urządzeń sieciowych w przypadku awarii sieci komputerowej. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 302: | Linia 354: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd31.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd31.png]] | ||

|valign="top"| | |valign="top"| | ||

Przykład wewnętrznego modemu do połączeń komutowanych. Wadą tego typu modemów jest brak pełnej kontroli przez użytkownika, co jest szczególnie dotkliwe (finansowo) w przypadku „zarażenia” systemu operacyjnego wirusem, którego działanie polega na wykonywaniu połączeń komutowanych bez wiedzy użytkownika. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 309: | Linia 363: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd32.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd32.png]] | ||

|valign="top"| | |valign="top"| | ||

Zewnętrzny modem DSL, stosowany do podłączania domowych lub firmowych sieci komputerowych do Internetu, za pomocą dzierżawionych linii telefonicznych lub sieci telewizji kablowej. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 316: | Linia 372: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd33.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd33.png]] | ||

|valign="top"| | |valign="top"| | ||

Mediakonwerter umożliwiający łączenie dwóch urządzeń, wyposażonych w interfejsy sieciowe dostosowane do różnego rodzaju mediów: | Mediakonwerter umożliwiający łączenie dwóch urządzeń, wyposażonych w interfejsy sieciowe dostosowane do różnego rodzaju mediów: | ||

skrętka/światłowód, | skrętka/światłowód, | ||

| Linia 323: | Linia 378: | ||

złącze AUI/(skrętka albo kabel koncentryczny, albo światłowód). | złącze AUI/(skrętka albo kabel koncentryczny, albo światłowód). | ||

Mediakonwertery stosowane są najczęściej do łączenia dwóch odległych urządzeń za pomocą linii światłowodowych. | Mediakonwertery stosowane są najczęściej do łączenia dwóch odległych urządzeń za pomocą linii światłowodowych. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 328: | Linia 386: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd34.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd34.png]] | ||

|valign="top"| | |valign="top"| | ||

Przykład typowego koncentratora (huba) do zastosowań w niewielkich biurach, grupach roboczych, czy w domach. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 335: | Linia 395: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd35.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd35.png]] | ||

|valign="top"| | |valign="top"| | ||

Przykład standardowego punktu dostępowego dla sieci bezprzewodowych. Zastosowanie dwóch anten w sposób zasadniczy poprawia jakość połączeń z urządzeniami końcowymi. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 343: | Linia 405: | ||

|valign="top"| | |valign="top"| | ||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 350: | Linia 413: | ||

|valign="top"| | |valign="top"| | ||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 356: | Linia 420: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd38.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd38.png]] | ||

|valign="top"| | |valign="top"| | ||

Urządzenia końcowe to na ogół różnego rodzaju komputery: terminale, stacje robocze, komputery przenośne, serwery. Okazuje się jednak, że taką rolę może pełnić inne, dowolne urządzenie, np. drukarka, faks, oscyloskop, itp. | Urządzenia końcowe to na ogół różnego rodzaju komputery: terminale, stacje robocze, komputery przenośne, serwery. Okazuje się jednak, że taką rolę może pełnić inne, dowolne urządzenie, np. drukarka, faks, oscyloskop, itp. | ||

Tym co łączy te wszystkie urządzenia jest konieczność posiadania interfejsu umożliwiającego dołączenie danego urządzenia do sieci. | Tym co łączy te wszystkie urządzenia jest konieczność posiadania interfejsu umożliwiającego dołączenie danego urządzenia do sieci. | ||

Interfejs łączący urządzenie do sieci to karta sieciowa, która może mieć postać dodatkowego układu elektronicznego instalowanego w danym urządzeniu (starsze rozwiązania) albo może stanowić integralną część urządzenia (rozwiązanie stosowane obecnie). | Interfejs łączący urządzenie do sieci to karta sieciowa, która może mieć postać dodatkowego układu elektronicznego instalowanego w danym urządzeniu (starsze rozwiązania) albo może stanowić integralną część urządzenia (rozwiązanie stosowane obecnie). | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 365: | Linia 431: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd39.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd39.png]] | ||

|valign="top"| | |valign="top"| | ||

Wewnętrzna karta sieciowa ze złączem typu PCI i interfejsem sieciowym RJ45, stosowana w stacjonarnych stacjach roboczych i serwerach. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 372: | Linia 440: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd40.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd40.png]] | ||

|valign="top"| | |valign="top"| | ||

Wewnętrzna karta sieciowa ze złączem typu PCMCIA i interfejsem sieciowym RJ45, stosowana w komputerach przenośnych. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 379: | Linia 449: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd41.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd41.png]] | ||

|valign="top"| | |valign="top"| | ||

Przykłady zintegrowanych kart sieciowych w komputerze przenośnym (na lewo) i w komputerze stacjonarnym (na prawo). | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 386: | Linia 458: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd42.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd42.png]] | ||

|valign="top"| | |valign="top"| | ||

Wewnętrzne karty sieciowe dla protokołu Bluetooth ze złączem PCMCIA. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 393: | Linia 467: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd43.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd43.png]] | ||

|valign="top"| | |valign="top"| | ||

Wewnętrzna karta sieciowa ze złączem PCMCIA do sieci bezprzewodowej. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 400: | Linia 476: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd44.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd44.png]] | ||

|valign="top"| | |valign="top"| | ||

Wewnętrzna karta sieciowa ze złączem PCI do sieci bezprzewodowej. | Wewnętrzna karta sieciowa ze złączem PCI do sieci bezprzewodowej. | ||

Karty do sieci bezprzewodowych stosowane w komputerach stacjonarnych konstruowane są na bazie kart wewnętrznych ze złączem PCMCIA. Obwód drukowany wraz z innymi elementami elektronicznymi pełni rolę adaptera między złączem PCMCIA, a złączem PCI. Dodatkowo karty dla komputerów stacjonarnych mają wyprowadzone złącze do podłączenia anteny zewnętrznej. | Karty do sieci bezprzewodowych stosowane w komputerach stacjonarnych konstruowane są na bazie kart wewnętrznych ze złączem PCMCIA. Obwód drukowany wraz z innymi elementami elektronicznymi pełni rolę adaptera między złączem PCMCIA, a złączem PCI. Dodatkowo karty dla komputerów stacjonarnych mają wyprowadzone złącze do podłączenia anteny zewnętrznej. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 408: | Linia 486: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd45.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd45.png]] | ||

|valign="top"| | |valign="top"| | ||

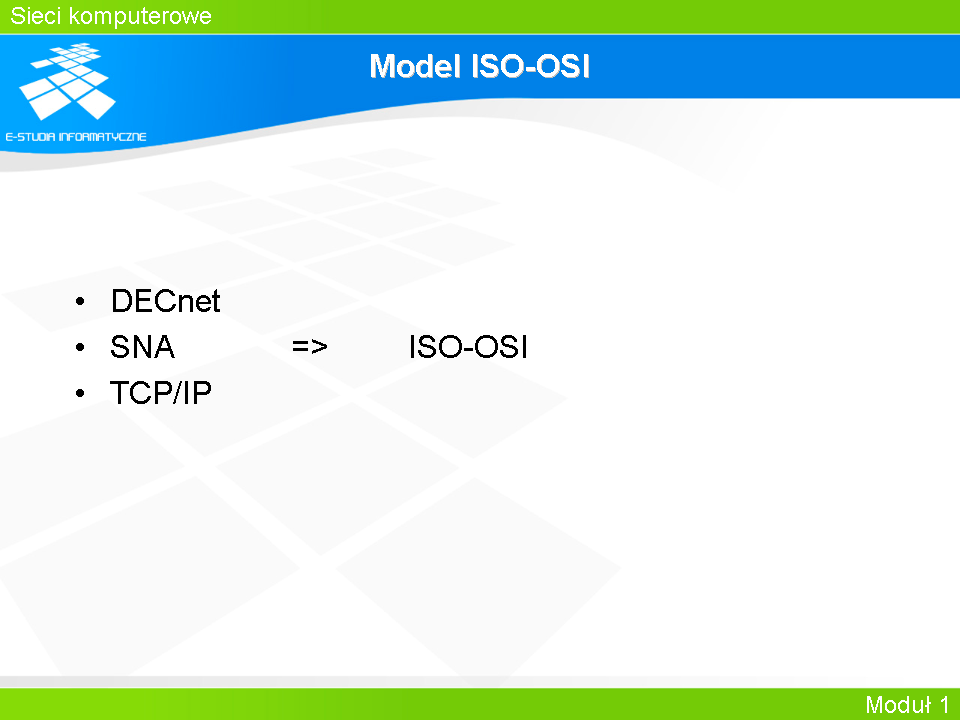

Wielość rozwiązań stosowanych w budowie pierwszych sieci komputerowych w sposób istotny utrudniała wzajemną komunikację pomiędzy sieciami działającymi na podstawie różnych specyfikacji. Fakt ten był bezpośrednią przyczyną podjęcia działań w kierunku standaryzacji rozwiązań. | Wielość rozwiązań stosowanych w budowie pierwszych sieci komputerowych w sposób istotny utrudniała wzajemną komunikację pomiędzy sieciami działającymi na podstawie różnych specyfikacji. Fakt ten był bezpośrednią przyczyną podjęcia działań w kierunku standaryzacji rozwiązań. | ||

W wyniku analizy modeli sieciowych, takich jak DECnet (ang. Digital Equipment Corporation net), SNA (ang. Systems Network Architecture) i TCP/IP, organizacja ISO (ang. International Organization for Standardization) opracowała zbiór zasad umożliwiający budowę wzajemnie zgodnych sieci, który został opublikowany w 1984 roku jako model odniesienia OSI (ang. Open System Interconnection). | W wyniku analizy modeli sieciowych, takich jak DECnet (ang. Digital Equipment Corporation net), SNA (ang. Systems Network Architecture) i TCP/IP, organizacja ISO (ang. International Organization for Standardization) opracowała zbiór zasad umożliwiający budowę wzajemnie zgodnych sieci, który został opublikowany w 1984 roku jako model odniesienia OSI (ang. Open System Interconnection). | ||

Obecnie, ze względu na ujednolicenie stosowanych technologii zawarte w modelu zasady zdezaktualizowały się ale sam model odniesienia stał się głównym modelem komunikacji sieciowej stosowanym podczas projektowania, wdrażania i użytkowania sieci komputerowych, a przede wszystkim w procesie szkolenia. | Obecnie, ze względu na ujednolicenie stosowanych technologii zawarte w modelu zasady zdezaktualizowały się ale sam model odniesienia stał się głównym modelem komunikacji sieciowej stosowanym podczas projektowania, wdrażania i użytkowania sieci komputerowych, a przede wszystkim w procesie szkolenia. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 417: | Linia 497: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd46.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd46.png]] | ||

|valign="top"| | |valign="top"| | ||

Model odniesienia ISO-OSI przedstawia proces komunikacji w postaci siedmiu warstw. | Model odniesienia ISO-OSI przedstawia proces komunikacji w postaci siedmiu warstw. | ||

Każda warstwa odpowiada konkretnemu fragmentowi procesu komunikacji, który sam w sobie stanowi zamkniętą całość. | Każda warstwa odpowiada konkretnemu fragmentowi procesu komunikacji, który sam w sobie stanowi zamkniętą całość. | ||

| Linia 429: | Linia 508: | ||

wyeliminowanie wpływu zmian wprowadzonych w jednej warstwie na inne warstwy; | wyeliminowanie wpływu zmian wprowadzonych w jednej warstwie na inne warstwy; | ||

podział procesu komunikacji sieciowej na mniejsze składowe, co pozwala na łatwiejsze jego zrozumienie. | podział procesu komunikacji sieciowej na mniejsze składowe, co pozwala na łatwiejsze jego zrozumienie. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 434: | Linia 515: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd47.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd47.png]] | ||

|valign="top"| | |valign="top"| | ||

Zadaniem warstwy fizycznej jest transmitowanie sygnałów cyfrowych pomiędzy urządzeniami sieciowymi. Jednostką informacji na poziomie tej warstwy jest pojedynczy bit. Parametry charakteryzujące tę warstwę to właściwości fizyczne łącza takie jak częstotliwości, napięcia, opóźnienie, długość, zniekształcenia, poziom zakłóceń, itp. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 441: | Linia 524: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd48.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd48.png]] | ||

|valign="top"| | |valign="top"| | ||

Warstwa łącza danych odpowiada za komunikację pomiędzy hostami, podłączonymi do tego samego medium. Jej głównym zadaniem jest sterowanie dostępem do medium. Jednostką informacji w tej warstwie jest ramka składająca się z bitów o ściśle określonej strukturze zawierająca adresy nadawcy i adresata. Adresy urządzeń mogą mieć dowolną postać, określoną w specyfikacji zastosowanego standardu komunikacji. Warstwa wyposażona jest w mechanizm kontroli poprawności transmisji, w celu zapewnienia niezawodnego przesyłania danych przez medium. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 448: | Linia 533: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd49.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd49.png]] | ||

|valign="top"| | |valign="top"| | ||

Głównym zadaniem warstwy sieci jest umożliwienie komunikacji pomiędzy hostami znajdującymi się w różnych sieciach lokalnych. Realizacja tego zadania możliwa jest dzięki dwóm mechanizmom: jednolitej adresacji urządzeń w całej sieci oraz rutingu. | Głównym zadaniem warstwy sieci jest umożliwienie komunikacji pomiędzy hostami znajdującymi się w różnych sieciach lokalnych. Realizacja tego zadania możliwa jest dzięki dwóm mechanizmom: jednolitej adresacji urządzeń w całej sieci oraz rutingu. | ||

Podstawową jednostką informacji w tej warstwie jest pakiet o ściśle określonej strukturze zawierający oprócz danych adresy: nadawcy i odbiorcy pakietu. | Podstawową jednostką informacji w tej warstwie jest pakiet o ściśle określonej strukturze zawierający oprócz danych adresy: nadawcy i odbiorcy pakietu. | ||

Warstwa ta nie gwarantuje niezawodności transmisji, natomiast wyposażona jest w mechanizmy monitorowania transmisji, co pozwala m.in. na identyfikację przyczyn uniemożliwiających komunikację. | Warstwa ta nie gwarantuje niezawodności transmisji, natomiast wyposażona jest w mechanizmy monitorowania transmisji, co pozwala m.in. na identyfikację przyczyn uniemożliwiających komunikację. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 457: | Linia 544: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd50.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd50.png]] | ||

|valign="top"| | |valign="top"| | ||

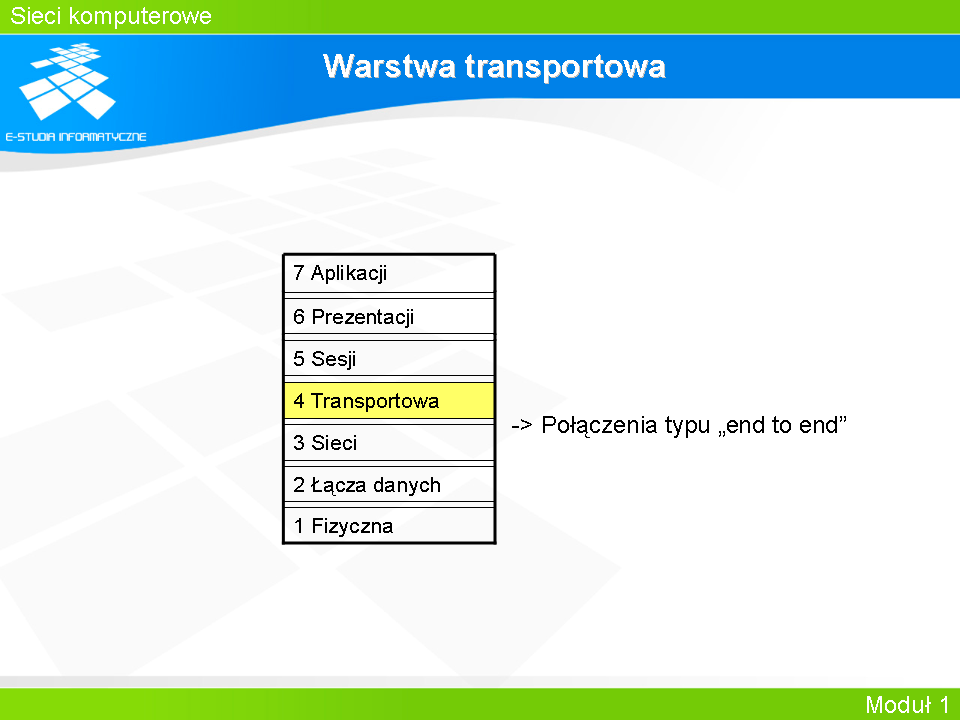

Warstwa transportowa odpowiedzialna jest za niezawodne przesyłanie danych między urządzeniami. Warstwa ta posiada mechanizmy umożliwiające inicjację, utrzymanie i zamykanie połączenia między urządzeniami, sterowanie przepływem danych oraz wykrywanie błędów transmisji. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 464: | Linia 553: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd51.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd51.png]] | ||

|valign="top"| | |valign="top"| | ||

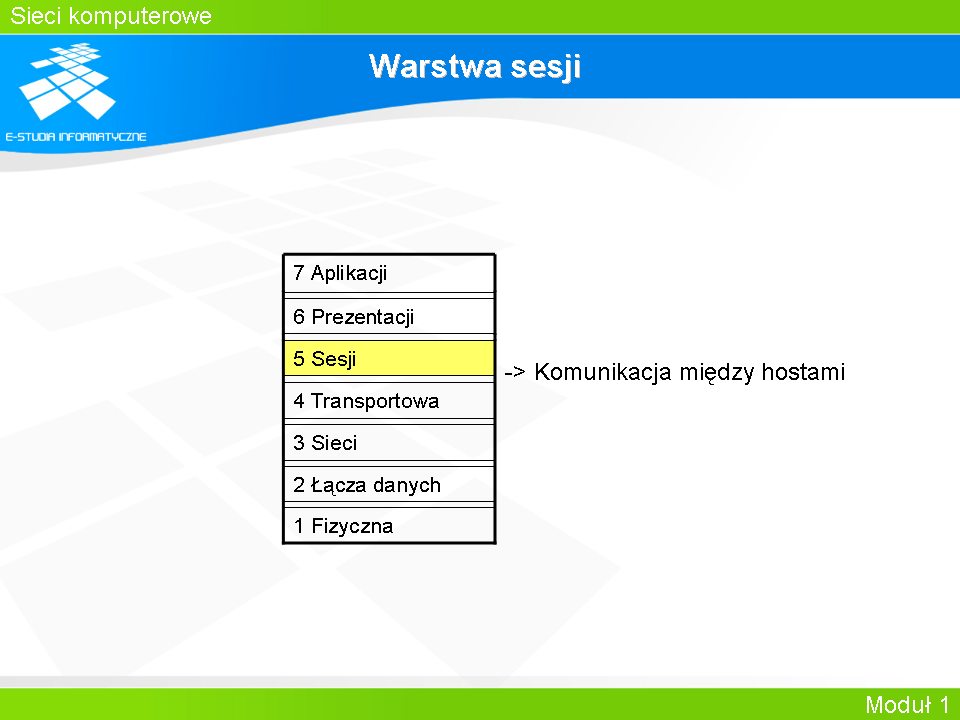

Zadaniem warstwy sesji jest zarządzanie komunikacją między aplikacjami działającymi na danym hoscie, a aplikacjami działającymi na innych hostach w sieci. | Zadaniem warstwy sesji jest zarządzanie komunikacją między aplikacjami działającymi na danym hoscie, a aplikacjami działającymi na innych hostach w sieci. | ||

Ze względu na funkcjonalność systemów operacyjnych zawsze występuje sytuacja, gdy liczba aplikacji korzystających z sieci jest większa od liczby fizycznych interfejsów sieciowych. Rola tej warstwy sieci polega na stworzeniu mechanizmu umożliwiającego dostarczanie danych jakie przyszły z sieci oraz wysyłanie danych do sieci do aplikacji, dla której te dane są przeznaczone. | Ze względu na funkcjonalność systemów operacyjnych zawsze występuje sytuacja, gdy liczba aplikacji korzystających z sieci jest większa od liczby fizycznych interfejsów sieciowych. Rola tej warstwy sieci polega na stworzeniu mechanizmu umożliwiającego dostarczanie danych jakie przyszły z sieci oraz wysyłanie danych do sieci do aplikacji, dla której te dane są przeznaczone. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 472: | Linia 563: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd52.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd52.png]] | ||

|valign="top"| | |valign="top"| | ||

Zadaniem warstwy prezentacji jest konwersja danych pod względem formatu oraz struktury aby interpretacja tych danych była jednakowa na obu urządzeniach: wysyłającym i odbierającym. | Zadaniem warstwy prezentacji jest konwersja danych pod względem formatu oraz struktury aby interpretacja tych danych była jednakowa na obu urządzeniach: wysyłającym i odbierającym. | ||

Najczęściej konieczności dostosowania danych wynika z różnic między platformami sprzętowymi, na których działają komunikujące się aplikacje. | Najczęściej konieczności dostosowania danych wynika z różnic między platformami sprzętowymi, na których działają komunikujące się aplikacje. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 480: | Linia 573: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd53.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd53.png]] | ||

|valign="top"| | |valign="top"| | ||

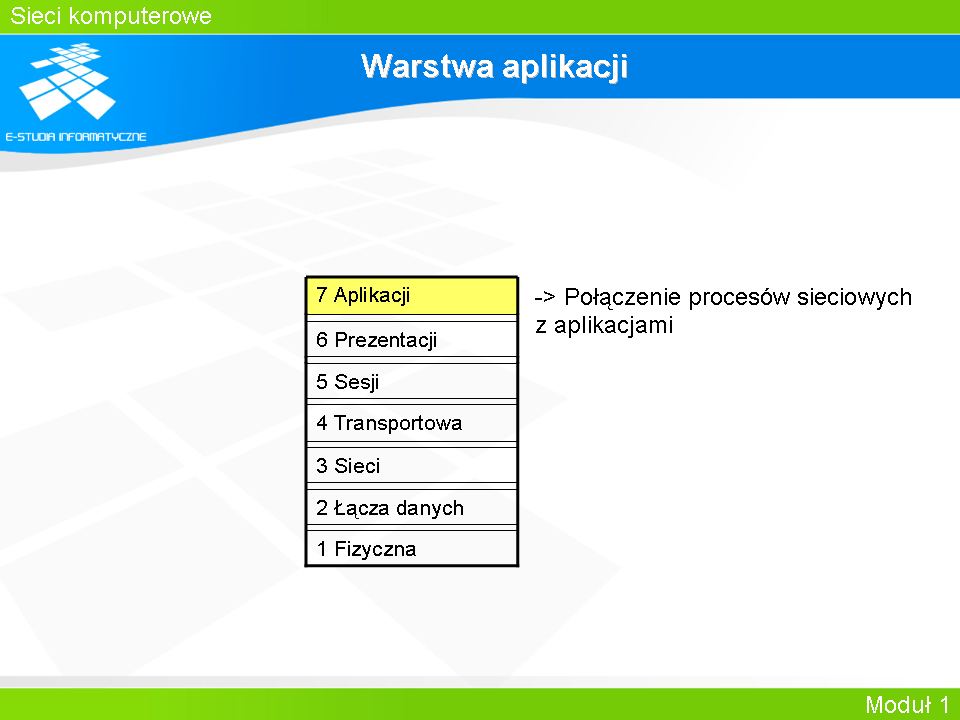

Zadaniem warstwy aplikacji jest zapewnienie dostępu do usług sieciowych procesom aplikacyjnym, działającym na danym urządzeniu. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 487: | Linia 582: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd54.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd54.png]] | ||

|valign="top"| | |valign="top"| | ||

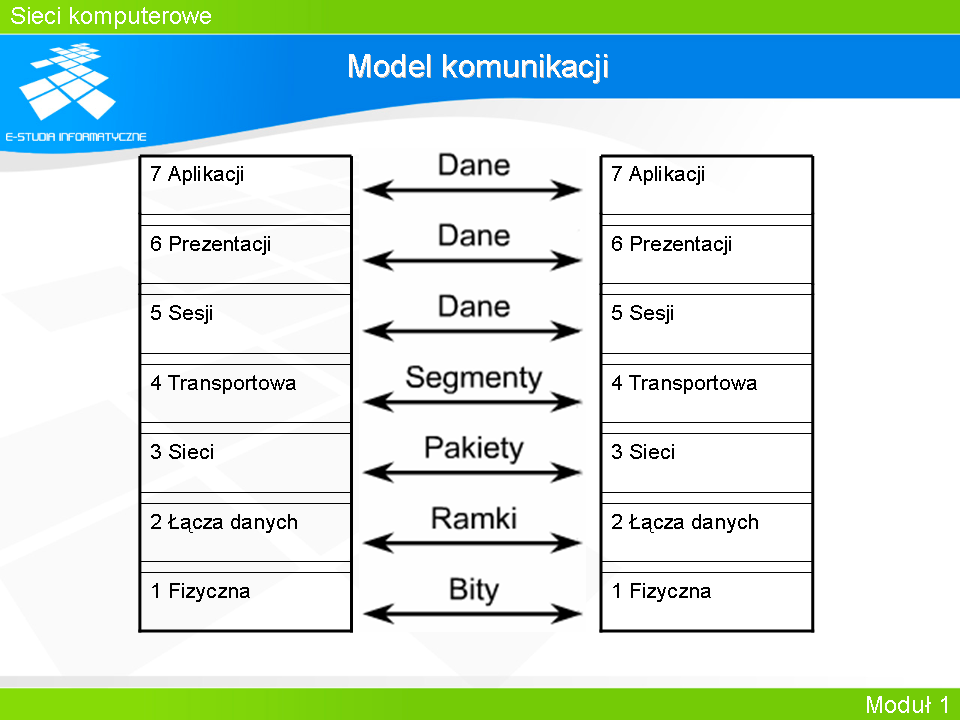

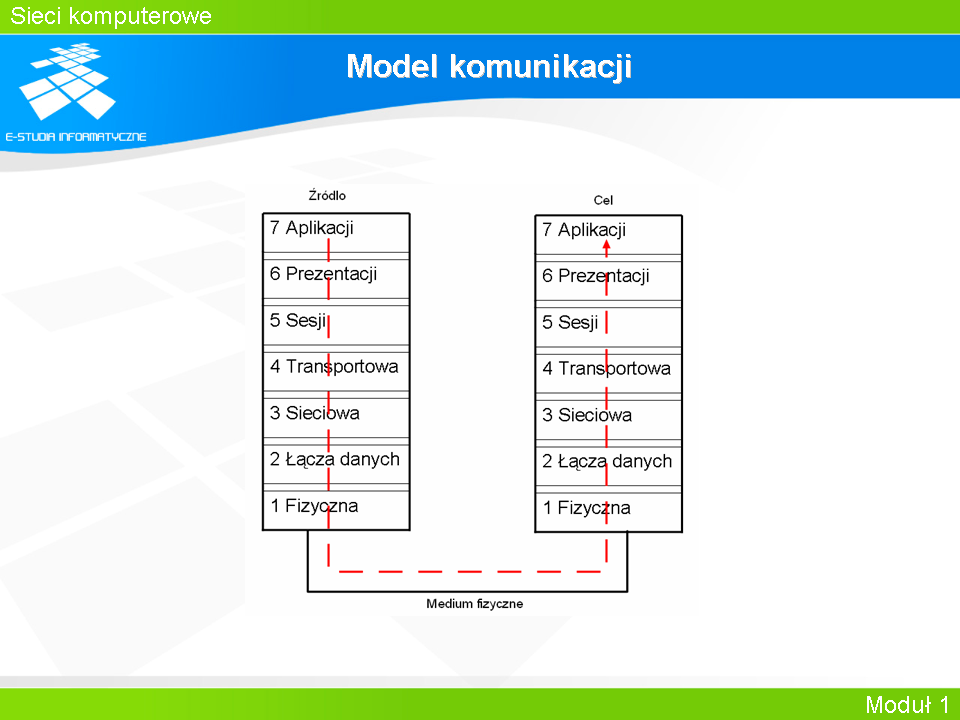

Model komunikacji w sieci komputerowej oparty jest komunikacji równorzędnej (ang. peer-to-peer). | Model komunikacji w sieci komputerowej oparty jest komunikacji równorzędnej (ang. peer-to-peer). | ||

W procesie przesyłania danych między dwoma hostami, każda warstwa sieciowa jednego hosta komunikuje się z odpowiadającą jej warstwą drugiego hosta. | W procesie przesyłania danych między dwoma hostami, każda warstwa sieciowa jednego hosta komunikuje się z odpowiadającą jej warstwą drugiego hosta. | ||

Komunikacja równorzędnych warstw odbywa się poprzez wymianę ściśle określonych dla danej warstwy jednostek informacji oznaczanych skrótowo PDU (ang. Protocol Data Unit). | Komunikacja równorzędnych warstw odbywa się poprzez wymianę ściśle określonych dla danej warstwy jednostek informacji oznaczanych skrótowo PDU (ang. Protocol Data Unit). | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 496: | Linia 593: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd55.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd55.png]] | ||

|valign="top"| | |valign="top"| | ||

Aby taka forma komunikacji mogła zostać zrealizowana warstwy wyższe hosta wysyłającego muszą skorzystać z usług świadczonych przez warstwy niższe, natomiast w przypadku hosta odbierającego odwrotnie. Polega to na tym, że warstwa wyższa przekazuje dane do wysłania warstwie niżej, która przekształca dane do odpowiedniej postaci i przekazuje następnej, niższej warstwie. Gdy dane dojdą do warstwy fizycznej zostają przekształcone do postaci ciągu bitów i przekazane za pomocą medium transmisyjnego do warstwy fizycznej hosta odbierającego, na którym zachodzi proces odwrotny. | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 503: | Linia 602: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd56.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd56.png]] | ||

|valign="top"| | |valign="top"| | ||

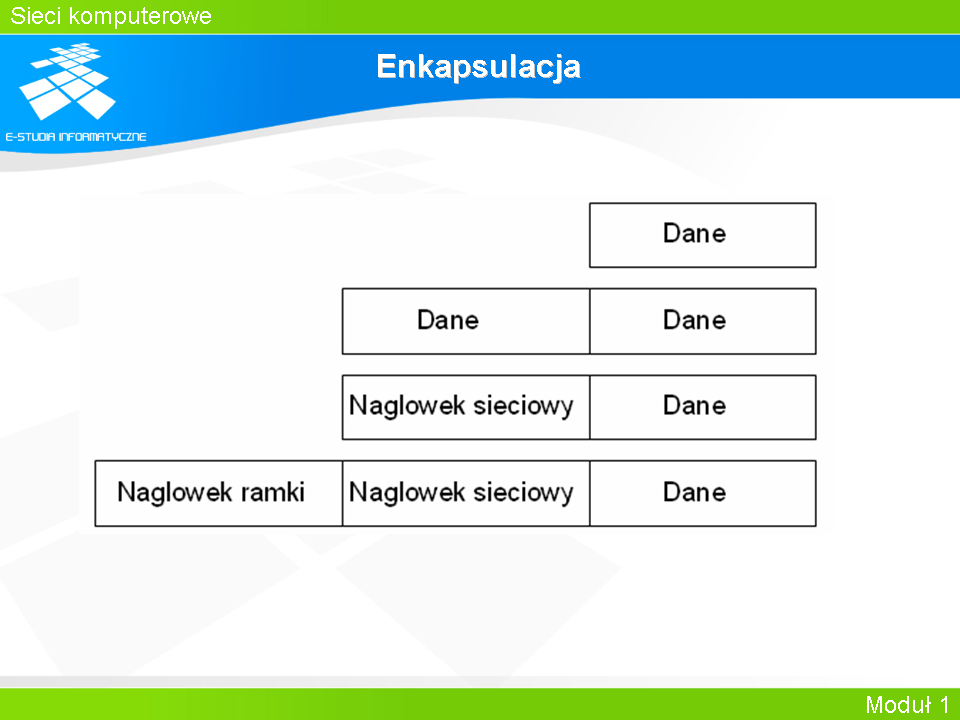

Wędrówce danych między warstwami modelu odniesienia towarzyszy proces enkapsulacji (opakowania) jeżeli dane przekazywane są w dół stosu oraz proces dekapsulacji (rozpakowania) gdy dane przekazywane są w kierunku przeciwnym. | Wędrówce danych między warstwami modelu odniesienia towarzyszy proces enkapsulacji (opakowania) jeżeli dane przekazywane są w dół stosu oraz proces dekapsulacji (rozpakowania) gdy dane przekazywane są w kierunku przeciwnym. | ||

Warstwa niższa przekształcając dane do odpowiedniej postaci dodaje niezbędne informacje (enkapsulacja), aby dane te mogły zostać poprawnie przesłane do równorzędnej warstwy hosta odbierającego i poprawnie przez nią zinterpretowane. Następnie, równorzędna warstwa hosta odbierającego dokonuje procesu dekapsulacji i przekazuje dane warstwie wyższej. | Warstwa niższa przekształcając dane do odpowiedniej postaci dodaje niezbędne informacje (enkapsulacja), aby dane te mogły zostać poprawnie przesłane do równorzędnej warstwy hosta odbierającego i poprawnie przez nią zinterpretowane. Następnie, równorzędna warstwa hosta odbierającego dokonuje procesu dekapsulacji i przekazuje dane warstwie wyższej. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 511: | Linia 612: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd57.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd57.png]] | ||

|valign="top"| | |valign="top"| | ||

Wszystkie procesy związane z dwustronną komunikacją zarówno między warstwami równorzędnymi komunikujących się urządzeń, jak i warstwami sąsiednimi danego urządzenia opisane są w postaci zestawu reguł zwanych protokołami. | Wszystkie procesy związane z dwustronną komunikacją zarówno między warstwami równorzędnymi komunikujących się urządzeń, jak i warstwami sąsiednimi danego urządzenia opisane są w postaci zestawu reguł zwanych protokołami. | ||

Protokoły określają wszystkie aspekty komunikacji w sieci: | Protokoły określają wszystkie aspekty komunikacji w sieci: | ||

| Linia 526: | Linia 626: | ||

Electronic Industries Alliance (EIA), | Electronic Industries Alliance (EIA), | ||

International Telecommunications Union (ITU, dawny Comité Consultatif International Téléphonique et Télégraphique (CCITT)). | International Telecommunications Union (ITU, dawny Comité Consultatif International Téléphonique et Télégraphique (CCITT)). | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 531: | Linia 634: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd58.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd58.png]] | ||

|valign="top"| | |valign="top"| | ||

Zadaniem modelu odniesienia ISO-OSI było uporządkowanie i ujednolicenie procesów związanych z komunikacją w sieci: | Zadaniem modelu odniesienia ISO-OSI było uporządkowanie i ujednolicenie procesów związanych z komunikacją w sieci: | ||

budowa sieci, | budowa sieci, | ||

| Linia 539: | Linia 641: | ||

Można zaryzykować stwierdzenie, że momentem decydującym było opracowanie rodziny protokołów TCP/IP, zaimplementowanie ich w sieci ARPANET oraz w systemach UNIX’owych. | Można zaryzykować stwierdzenie, że momentem decydującym było opracowanie rodziny protokołów TCP/IP, zaimplementowanie ich w sieci ARPANET oraz w systemach UNIX’owych. | ||

Z czasem, w celu zachowania jednolitego modelu komunikacji w całym Internecie rodzina protokołów TCP/IP stała się także podstawowym standardem wykorzystywanym w sieciach lokalnych. | Z czasem, w celu zachowania jednolitego modelu komunikacji w całym Internecie rodzina protokołów TCP/IP stała się także podstawowym standardem wykorzystywanym w sieciach lokalnych. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 544: | Linia 649: | ||

|valign="top" width="500px"|[[Grafika:SK_M1_Slajd59.png]] | |valign="top" width="500px"|[[Grafika:SK_M1_Slajd59.png]] | ||

|valign="top"| | |valign="top"| | ||

Model TCP/IP składa się z czterech warstw: | Model TCP/IP składa się z czterech warstw: | ||

warstwy dostępu do sieci, | warstwy dostępu do sieci, | ||

| Linia 555: | Linia 659: | ||

Pozostałe zadania warstwy sesji modelu ISO-OSI oraz zadania warstwy prezentacji i aplikacji zostały umieszczone w modelu TCP/IP w warstwie aplikacji. | Pozostałe zadania warstwy sesji modelu ISO-OSI oraz zadania warstwy prezentacji i aplikacji zostały umieszczone w modelu TCP/IP w warstwie aplikacji. | ||

Obecnie rodzina protokołów TCP/IP jest podstawowym modelem komunikacji w Internecie i zdecydowanej większości lokalnych sieci komputerowych nie podpiętych do Internetu. | Obecnie rodzina protokołów TCP/IP jest podstawowym modelem komunikacji w Internecie i zdecydowanej większości lokalnych sieci komputerowych nie podpiętych do Internetu. | ||

|} | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 561: | Linia 668: | ||

|valign="top"| | |valign="top"| | ||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

Wersja z 13:10, 20 wrz 2006

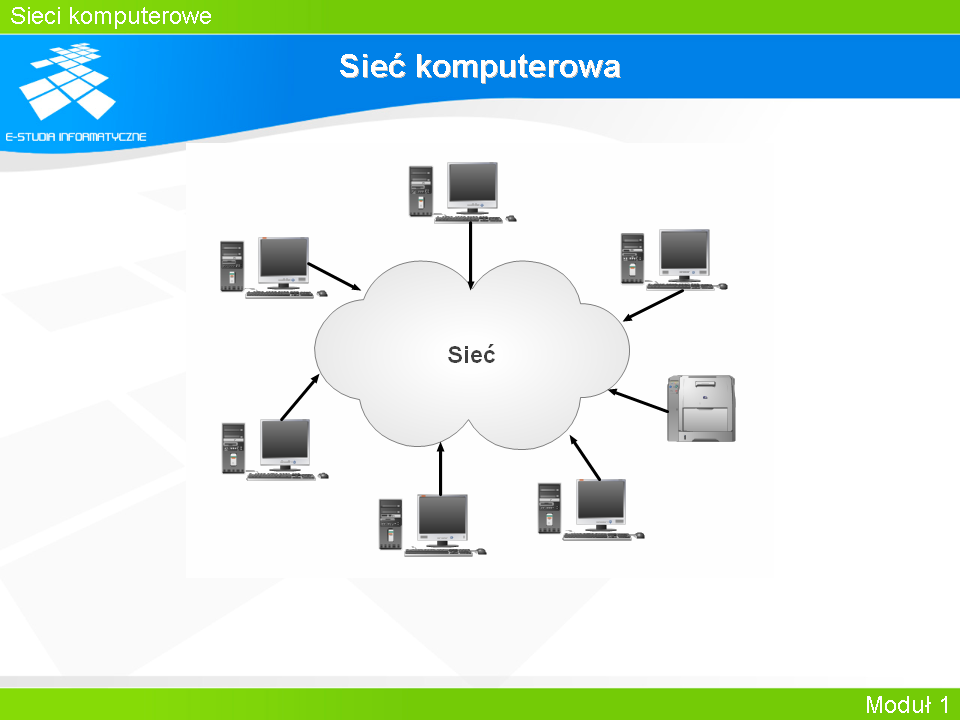

| Plik:SK M1 Slajd1.png | Sieć komputerowa to medium umożliwiające połączenie dwóch lub więcej komputerów w celu wzajemnego komunikowania się. |

| Plik:SK M1 Slajd7.png |

|

|

Przykładowa realizacja fragmentu sieci komputerowej, usytuowanego na granicy wewnętrznej sieci komputerowej firmy oraz Internetem. |

|

Zewnętrzny modem DSL, stosowany do podłączania domowych lub firmowych sieci komputerowych do Internetu, za pomocą dzierżawionych linii telefonicznych lub sieci telewizji kablowej. |

|

Przykład typowego koncentratora (huba) do zastosowań w niewielkich biurach, grupach roboczych, czy w domach. |

|

Przykład standardowego punktu dostępowego dla sieci bezprzewodowych. Zastosowanie dwóch anten w sposób zasadniczy poprawia jakość połączeń z urządzeniami końcowymi. |

|

|

|

Wewnętrzna karta sieciowa ze złączem typu PCI i interfejsem sieciowym RJ45, stosowana w stacjonarnych stacjach roboczych i serwerach. |

|

Wewnętrzna karta sieciowa ze złączem typu PCMCIA i interfejsem sieciowym RJ45, stosowana w komputerach przenośnych. |

|

Przykłady zintegrowanych kart sieciowych w komputerze przenośnym (na lewo) i w komputerze stacjonarnym (na prawo). |

|

Wewnętrzne karty sieciowe dla protokołu Bluetooth ze złączem PCMCIA. |

|

Wewnętrzna karta sieciowa ze złączem PCMCIA do sieci bezprzewodowej. |

|

Zadaniem warstwy aplikacji jest zapewnienie dostępu do usług sieciowych procesom aplikacyjnym, działającym na danym urządzeniu. |

|