SK Moduł 11: Różnice pomiędzy wersjami

Z Studia Informatyczne

Przejdź do nawigacjiPrzejdź do wyszukiwania

Nie podano opisu zmian |

Nie podano opisu zmian |

||

| (Nie pokazano 2 pośrednich wersji utworzonych przez tego samego użytkownika) | |||

| Linia 187: | Linia 187: | ||

|valign="top"|Przy implementacji sieci scentralizowanych trzeba liczyć się z faktem, że największym wydatkiem jest zakup kontrolera. Punkty dostępowe są tańsze w porównaniu z punktami autonomicznymi. Dlatego sieci scentralizowane przeznaczone są do miejsc, gdzie trzeba umieścić wiele interfejsów radiowych i możliwe będzie wykorzystanie dodatkowych funkcjonalności. | |valign="top"|Przy implementacji sieci scentralizowanych trzeba liczyć się z faktem, że największym wydatkiem jest zakup kontrolera. Punkty dostępowe są tańsze w porównaniu z punktami autonomicznymi. Dlatego sieci scentralizowane przeznaczone są do miejsc, gdzie trzeba umieścić wiele interfejsów radiowych i możliwe będzie wykorzystanie dodatkowych funkcjonalności. | ||

|} | |} | ||

<hr width="100%"> | |||

--> | --> | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd22.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd22.png|thumb|500px]] | ||

| Linia 277: | Linia 277: | ||

|valign="top"|Pomiędzy hostem a koncentratorem budowany jest tunel. Od strony użytkownika wszystko wygląda tak, jakby znajdował się w sieci LAN swojej firmy. Dane wysyłane przez niego są szyfrowane w ESP, a następnie opakowywane nowym nagłówkiem z adresem IP korespondującym do rzeczywistej sieci, w której znajduje się użytkownik. VPN uwierzytelnia zarówno użytkownika do sieci jak i sieć do użytkownika, ale jest droższy w implementacji od innych rozwiązań. Główną zaletą jest natomiast gwarancja zachowania poufności przesyłanych informacji. Tego typu dostęp do sieci powinien być stosowany wszędzie tam, gdzie sieć bezprzewodowa jest słabo zabezpieczona lub użytkownik nie posiada dostatecznych informacji dotyczących poziomu jej bezpieczeństwa. | |valign="top"|Pomiędzy hostem a koncentratorem budowany jest tunel. Od strony użytkownika wszystko wygląda tak, jakby znajdował się w sieci LAN swojej firmy. Dane wysyłane przez niego są szyfrowane w ESP, a następnie opakowywane nowym nagłówkiem z adresem IP korespondującym do rzeczywistej sieci, w której znajduje się użytkownik. VPN uwierzytelnia zarówno użytkownika do sieci jak i sieć do użytkownika, ale jest droższy w implementacji od innych rozwiązań. Główną zaletą jest natomiast gwarancja zachowania poufności przesyłanych informacji. Tego typu dostęp do sieci powinien być stosowany wszędzie tam, gdzie sieć bezprzewodowa jest słabo zabezpieczona lub użytkownik nie posiada dostatecznych informacji dotyczących poziomu jej bezpieczeństwa. | ||

|} | |} | ||

--> | |||

<hr width="100%"> | |||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd33.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd33.png|thumb|500px]] | ||

| Linia 300: | Linia 300: | ||

<hr width="100%"> | <hr width="100%"> | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd36.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd36.png|thumb|500px]] | ||

| Linia 314: | Linia 314: | ||

<hr width="100%"> | <hr width="100%"> | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd37.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd37.png|thumb|500px]] | ||

| Linia 338: | Linia 338: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd40.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd40.png|thumb|500px]] | ||

|valign="top"|Kismet pozwala ustawić kartę sieciową na żądanym kanale w dowolnej chwili, a następnie wyświetla listę klientów, którzy biorą udział w transmisji, podaje moc ich sygnału, czas jaki upłynął od ostatniej transmisji, adresy IP, mac adresy, sposób szyfrowania oraz wiele innych przydatnych informacji. Ten program pozwala stosunkowo łatwo podsłuchać ruch w słabo zabezpieczonej sieci a następnie wykorzystując zebrane informacje można podszyć się pod dowolnego klienta. Prawdziwa moc Kismeta to jednak wykrywanie punktów dostępowych, których SSID nie jest wysyłane publicznie. Informacja o sieci wykrywana jest np. na podstawie ramki asocjacyjnej, w której jako jeden z parametrów przesyłany jest SSID. | |valign="top"|Kismet pozwala ustawić kartę sieciową na żądanym kanale w dowolnej chwili, a następnie wyświetla listę klientów, którzy biorą udział w transmisji, podaje moc ich sygnału, czas jaki upłynął od ostatniej transmisji, adresy IP, mac adresy, sposób szyfrowania oraz wiele innych przydatnych informacji. Ten program pozwala stosunkowo łatwo podsłuchać ruch w słabo zabezpieczonej sieci, a następnie wykorzystując zebrane informacje można podszyć się pod dowolnego klienta. Prawdziwa moc Kismeta to jednak wykrywanie punktów dostępowych, których SSID nie jest wysyłane publicznie. Informacja o sieci wykrywana jest np. na podstawie ramki asocjacyjnej, w której jako jeden z parametrów przesyłany jest SSID. | ||

|} | |} | ||

Aktualna wersja na dzień 23:02, 6 lut 2007

|

Materiały zawarte w tym module są częściowym efektem pracy pana Grzegorza Gondka, dyplomanta w Zakładzie Sterowania, Instytutu Sterowania i Elektroniki Przemysłowej Politechniki Warszawskiej. |

|

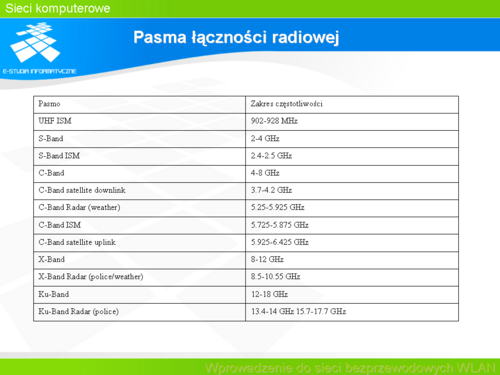

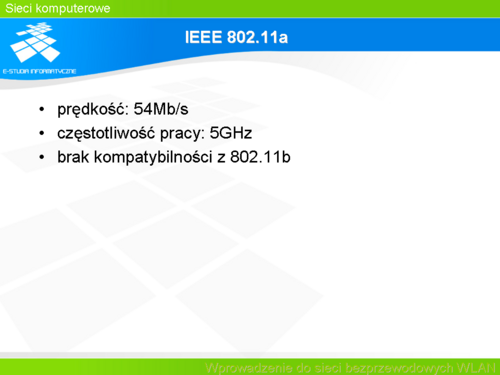

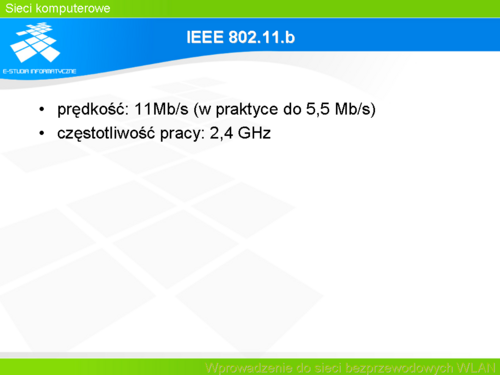

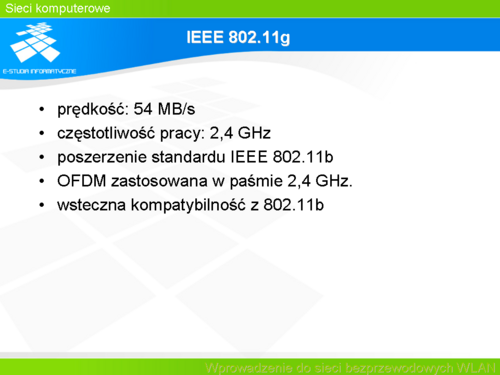

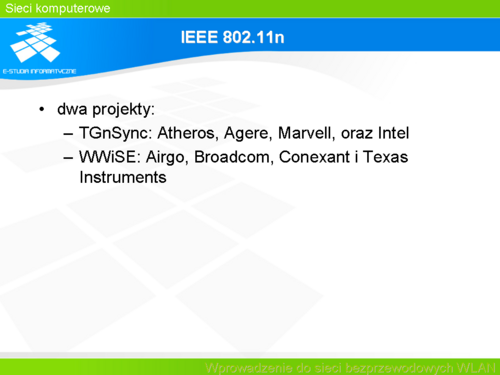

W tabeli zostały zestawione podstawowe informacje na temat najważniejszych standardów z grupy 802.11 |

|

Jednym z możliwych podziałów sieci bezprzewodowych, zależnym od topologii oraz logiki zawartej w urządzeniach dostępowych, jest podział na sieci autonomiczne oraz scentralizowane. |

| Jednym z podstawowych problemów związanych z użytkowaniem sieci bezprzewodowych jest kwestia bezpieczeństwa. Jest wiele wyspecjalizowanych programów, które mogą być użyte do wykrycia luk w stosowanych systemach. Przykładem takich programów są:

Ethereal Kismet Airsnarf Airsnort, Aircrack AirJack Programy te zostaną omówione na kolejnych slajdach. Warto zaznaczyć, że oprócz badania zabezpieczenia sieci programy te mogą być użyte do włamywania się i kradzieży informacji - co oczywiście jest sprzeczne z prawem. |

|

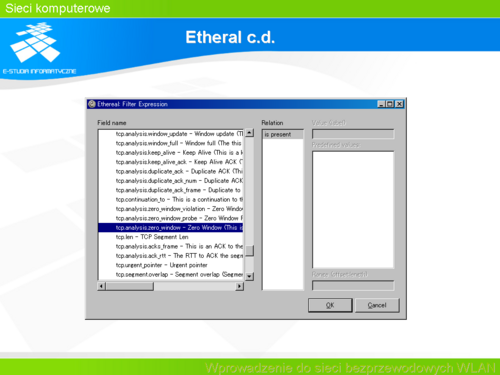

Etheral pozwala na definiowanie filtrów dla przychodzących pakietów, tak jak to zostało przedstawione na slajdzie. |