SK Moduł 11: Różnice pomiędzy wersjami

Z Studia Informatyczne

Przejdź do nawigacjiPrzejdź do wyszukiwania

Nie podano opisu zmian |

Nie podano opisu zmian |

||

| (Nie pokazano 6 wersji utworzonych przez 2 użytkowników) | |||

| Linia 1: | Linia 1: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd1.png|thumb|500px]] | ||

|valign="top"|Materiały zawarte w tym module są częściowym efektem pracy pana Grzegorza Gondka, dyplomanta w Zakładzie Sterowania, Instytutu Sterowania i Elektroniki Przemysłowej Politechniki Warszawskiej. | |valign="top"|Materiały zawarte w tym module są częściowym efektem pracy pana Grzegorza Gondka, dyplomanta w Zakładzie Sterowania, Instytutu Sterowania i Elektroniki Przemysłowej Politechniki Warszawskiej. | ||

|} | |} | ||

| Linia 7: | Linia 7: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd2.png|thumb|500px]] | ||

|valign="top"|Sieci bezprzewodowe są pod względem technologii przesyłu sygnału atrakcyjną alternatywą dla rozwiązań stosowanych dotychczas. W skład technologii bezprzewodowych wchodzą różne metody przesyłania sygnału jednak w tym module omówione zostaną przede wszystkim sieci wykorzystujące sygnał radiowy. | |valign="top"|Sieci bezprzewodowe są pod względem technologii przesyłu sygnału atrakcyjną alternatywą dla rozwiązań stosowanych dotychczas. W skład technologii bezprzewodowych wchodzą różne metody przesyłania sygnału jednak w tym module omówione zostaną przede wszystkim sieci wykorzystujące sygnał radiowy. | ||

| Linia 18: | Linia 18: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd3.png|thumb|500px]] | ||

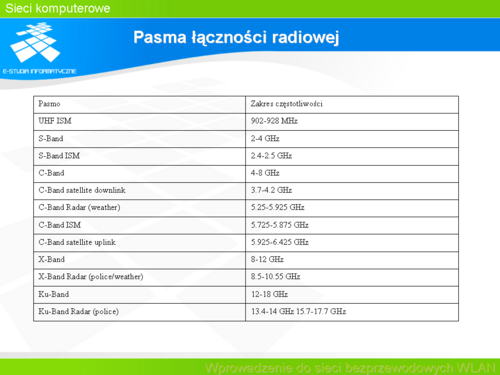

|valign="top"|Sieci bezprzewodowe działają w oparciu o propagację fal elektromagnetycznych. Z tego względu stanowią jeden ze sposobów przenoszenia informacji w ściśle określonym paśmie częstotliwościowym. | |valign="top"|Sieci bezprzewodowe działają w oparciu o propagację fal elektromagnetycznych. Z tego względu stanowią jeden ze sposobów przenoszenia informacji w ściśle określonym paśmie częstotliwościowym. | ||

| Linia 29: | Linia 29: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd4.png|thumb|500px]] | ||

|valign="top"|Sieci bezprzewodowe, ze względu na rodzaj sygnału służącego do transmisji, potrzebują dodatkowych elementów sieciowych, m.in.: | |valign="top"|Sieci bezprzewodowe, ze względu na rodzaj sygnału służącego do transmisji, potrzebują dodatkowych elementów sieciowych, m.in.: | ||

bezprzewodowych kart sieciowych - są to karty, które mogą być na stałe wbudowane w płytę główną komputera - tak jest w przypadku większości urządzeń mobilnych. Duża grupa urządzeń może być wyposażona w dodatkową kartę sieciową, która może być dołączona poprzez złącze typu PCMCIA, USB czy też USB. | bezprzewodowych kart sieciowych - są to karty, które mogą być na stałe wbudowane w płytę główną komputera - tak jest w przypadku większości urządzeń mobilnych. Duża grupa urządzeń może być wyposażona w dodatkową kartę sieciową, która może być dołączona poprzez złącze typu PCMCIA, USB czy też USB. | ||

punkty dostępowe (ang. Access Point) - są to urządzenia, które zwykle są przyłączone do sieci LAN przy pomocy tradycyjnego medium (kabla).Urządzenia mobilne komunikują się z punktem dostępowym drogą radiową. Urządzenia te mają co raz więcej funkcjonalności, np.: zapór ogniowych, DHCP itd. | |||

Anteny - umożliwiają lepszą propagację sygnału | |||

Kable, złącza, konektory, przejściówki i inne - umożliwiają podłączenie poszczególnych urządzeń. | |||

|} | |} | ||

| Linia 40: | Linia 40: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd5.png|thumb|500px]] | ||

|valign="top"|Za stosowaniem tej technologii w wybranych obszarach przemawiają następujące zalety: | |valign="top"|Za stosowaniem tej technologii w wybranych obszarach przemawiają następujące zalety: | ||

Mobilność - bez potrzeby przełączania kabla sieciowego UTP można przemieszczać się z notebookiem lub innym urządzeniem wewnątrz biura, czy też domu. | |||

Łatwość instalacji - gdy potrzeba dodać nowy komputer lub inne urządzenie do sieci to nie trzeba kłaść nowego okablowania. | |||

Elastyczność - podobnie jak w punkcie poprzednim dodanie nowego urządzenia nie wiąże się z dużym nakładem pracy. | |||

Zasięg - zwykle od kilku do kilkudziesięciu metrów, a nawet w przypadku najnowszych technologii, np. WiMax do kilkudziesięciu kilometrów. | |||

Możliwość szybkiej rozbudowy i modyfikacji | |||

|} | |} | ||

<hr width="100%"> | <hr width="100%"> | ||

<!-- | |||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd6.png|thumb|500px]] | ||

|valign="top"|Pod koniec lat 90. XX wieku, kiedy powstawały sieci bezprzewodowe, wiele osób nie wierzyło w powodzenie tej technologii. Wysoki koszt produkcji kart, małe odległości transmisji, zakłócenia czy wreszcie brak jednolitego standardu powodowały, że wiele firm nie traktowało dostępu radiowego poważnie. Kiedy okazało się, że użytkownicy końcowi zaakceptowali technologię i stosują ją na coraz szerszą skalę, z przerażeniem zaobserwowano, że stosowane mechanizmy bezpieczeństwa są naiwnie proste, a sieci nie mogą gwarantować pożądanego poziomu usług. Jednocześnie w tym samym czasie producenci sprzętu zaczęli integrować bezprzewodowe karty sieciowe w płytach głównych, co jeszcze bardziej przyspieszyło rozwój nowej technologii. | |valign="top"|Pod koniec lat 90. XX wieku, kiedy powstawały sieci bezprzewodowe, wiele osób nie wierzyło w powodzenie tej technologii. Wysoki koszt produkcji kart, małe odległości transmisji, zakłócenia czy wreszcie brak jednolitego standardu powodowały, że wiele firm nie traktowało dostępu radiowego poważnie. Kiedy okazało się, że użytkownicy końcowi zaakceptowali technologię i stosują ją na coraz szerszą skalę, z przerażeniem zaobserwowano, że stosowane mechanizmy bezpieczeństwa są naiwnie proste, a sieci nie mogą gwarantować pożądanego poziomu usług. Jednocześnie w tym samym czasie producenci sprzętu zaczęli integrować bezprzewodowe karty sieciowe w płytach głównych, co jeszcze bardziej przyspieszyło rozwój nowej technologii. | ||

Z tego względu w ramach grup roboczych IEEE opracowano szereg standardów. Główny standard dotyczący sieci bezprzewodowych opracowany został przez grupę 802.11. | Z tego względu w ramach grup roboczych IEEE opracowano szereg standardów. Główny standard dotyczący sieci bezprzewodowych opracowany został przez grupę 802.11. | ||

Kolejne standardy 802.11a, 802.11b, 802.11g | Kolejne standardy 802.11a, 802.11b, 802.11g, 802.11i zostały opracowane przez specjalnie w tym celu wydzielone grupy robocze. | ||

Standardy te zostaną omówione na kolejnych slajdach. | Standardy te zostaną omówione na kolejnych slajdach. | ||

| Linia 63: | Linia 63: | ||

<hr width="100%"> | <hr width="100%"> | ||

--> | |||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd7.png|thumb|500px]] | ||

|valign="top"|802.11 przyjęty został w roku 1997. Zakładał przesyłanie informacji z prędkościami 1-2 Mb, przy użyciu fal radiowych o częstotliwości 2,4 GHz oraz promieniowania podczerwonego. Standardy ten opisuje budowę pierwszej oraz części drugiej warstwy modelu OSI. Część standardu dotycząca użycia promieniowania podczerwonego się nie przyjęła w związku z konkurencją standardu IrDA. | |valign="top"|802.11 przyjęty został w roku 1997. Zakładał przesyłanie informacji z prędkościami 1-2 Mb, przy użyciu fal radiowych o częstotliwości 2,4 GHz oraz promieniowania podczerwonego. Standardy ten opisuje budowę pierwszej oraz części drugiej warstwy modelu OSI. Część standardu dotycząca użycia promieniowania podczerwonego się nie przyjęła w związku z konkurencją standardu IrDA. | ||

Sam standard 802.11 w celu odróżnieniu go od grupy standardów oznaczany bywa jako 802.1y | Sam standard 802.11 w celu odróżnieniu go od grupy standardów oznaczany bywa jako 802.1y | ||

| Linia 74: | Linia 74: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd8.png|thumb|500px]] | ||

|valign="top"|802.11a- działa przesyłając dane z szybkością 54 Mb/s, wykorzystując częstotliwość 5 GHz. 802.11a używa techniki kodowania OFDM. W porównaniu ze standardem 802.11b, ma dwie podstawowe zalety:szybkość i liczba nie zachodzących na siebie kanałów (osiem). W przypadku częstotliwości 2,4 GHz są to tylko trzy kanały. Również ogólna szerokość pasma jest większa niż przy 2,4GHz. W przypadku częstotliwości 2,4GHz jest to 83,5 MHz, zaś przy 5GHz - 300MHz. | |valign="top"|802.11a- działa przesyłając dane z szybkością 54 Mb/s, wykorzystując częstotliwość 5 GHz. 802.11a używa techniki kodowania OFDM. W porównaniu ze standardem 802.11b, ma dwie podstawowe zalety: szybkość i liczba nie zachodzących na siebie kanałów (osiem). W przypadku częstotliwości 2,4 GHz są to tylko trzy kanały. Również ogólna szerokość pasma jest większa niż przy 2,4GHz. W przypadku częstotliwości 2,4GHz jest to 83,5 MHz, zaś przy 5GHz - 300MHz. | ||

Oba standardy pracują na innych częstotliwościach i nie są one zgodne ze sobą. Zatem punkt dostępu 2,4 GHz nie może współpracować z karta sieciową 5 GHZ. | Oba standardy pracują na innych częstotliwościach i nie są one zgodne ze sobą. Zatem punkt dostępu 2,4 GHz nie może współpracować z karta sieciową 5 GHZ. | ||

| Linia 88: | Linia 88: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd9.png|thumb|500px]] | ||

|valign="top"|802.11b przesyła dane w paśmie 2.4GHz z prędkościami do 11 Mbps jednak w praktyce ze względu na sprawność protokołu | |valign="top"|802.11b przesyła dane w paśmie 2.4GHz z prędkościami do 11 Mbps jednak w praktyce ze względu na sprawność protokołu praktyczne pasmo wynosi połowę, czyli do 5,5 Mb/s. Zasięg określany jest na 46 m w pomieszczeniach zamkniętych i 96 w otwartej przestrzeni. Zasięg powiększa się poprzez zastosowanie anten ze wzmacniaczami. Spektrum kanału 2,4 GHz podzielono na 14 kanałów, z których każdy ma szerokość 22 MHz w praktyce oznacza to, że zakres częstotliwości wykorzystywanych przez ten standard mieści się w przedziale 2,4GHz do 2,494 | ||

|} | |} | ||

| Linia 95: | Linia 95: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd10.png|thumb|500px]] | ||

|valign="top"|802.11g to projekt, którego celem miało być rozszerzenie standardu 802.11b. Głównym problemem, jaki napotykali użytkownicy była zbyt wolna prędkość transmisji. W 2003 zaproponowano nowe podejście do zagadnienia. Podjęto próbę zastosowania techniki OFDM znanej z 802.11a do transmisji danych w paśmie 2.4GHz. Ponieważ założono wsteczną kompatybilność z 802.11b nowe karty musiały obsługiwać zarówno poprzednie – (DSSS,HR/DSSS) jak i nowe metody modulacji. Jeżeli w sieci znajdują się karty starej generacji, transmisja odbywa się z mniejszą prędkością. | |valign="top"|802.11g to projekt, którego celem miało być rozszerzenie standardu 802.11b. Głównym problemem, jaki napotykali użytkownicy była zbyt wolna prędkość transmisji. W 2003 zaproponowano nowe podejście do zagadnienia. Podjęto próbę zastosowania techniki OFDM znanej z 802.11a do transmisji danych w paśmie 2.4GHz. Ponieważ założono wsteczną kompatybilność z 802.11b nowe karty musiały obsługiwać zarówno poprzednie – (DSSS,HR/DSSS) jak i nowe metody modulacji. Jeżeli w sieci znajdują się karty starej generacji, transmisja odbywa się z mniejszą prędkością. | ||

| Linia 104: | Linia 104: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd11.png|thumb|500px]] | ||

|valign="top"|802.11n (MIMO) jest ciągle jeszcze w fazie przygotowań. Obecny draft dostępny jest dzięki pracy dwóch rywalizujących zespołów. Z początkowych sześciu projektów grupa 802.11n zaakceptowała dwa. Pierwszy pochodzi od zespołu TGnSync w skład, którego wchodzą Atheros, Agere, Marvell, oraz Intel. WWiSE (World-Wide Spectrum Efficiency) to drugi zespół składający się z Airgo, Broadcom, Conexant i Texas Instruments. Założenia obu grup są podobne. Do transmisji i odbioru sygnałów używanych jest wiele anten. Dwie anteny w znaczący sposób poprawiają jakość odbieranego oraz wysyłanego sygnału, co pozwala osiągnąć transmisję rzędu 108Mbps. Szacuje się, że ratyfikacja tego standardu nastąpi pod koniec roku 2006. | |valign="top"|802.11n (MIMO) jest ciągle jeszcze w fazie przygotowań. Obecny draft dostępny jest dzięki pracy dwóch rywalizujących zespołów. Z początkowych sześciu projektów grupa 802.11n zaakceptowała dwa. Pierwszy pochodzi od zespołu TGnSync w skład, którego wchodzą Atheros, Agere, Marvell, oraz Intel. WWiSE (World-Wide Spectrum Efficiency) to drugi zespół składający się z Airgo, Broadcom, Conexant i Texas Instruments. Założenia obu grup są podobne. Do transmisji i odbioru sygnałów używanych jest wiele anten. Dwie anteny w znaczący sposób poprawiają jakość odbieranego oraz wysyłanego sygnału, co pozwala osiągnąć transmisję rzędu 108Mbps. Szacuje się, że ratyfikacja tego standardu nastąpi pod koniec roku 2006. | ||

|} | |} | ||

| Linia 111: | Linia 111: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika: | |valign="top" width="500px"|[[Grafika:SK_M11_pop_Slajd12.png|thumb|500px]] | ||

|valign="top"|W tabeli zostały zestawione podstawowe informacje na temat najważniejszych standardów z grupy 802.11 | |valign="top"|W tabeli zostały zestawione podstawowe informacje na temat najważniejszych standardów z grupy 802.11 | ||

|} | |} | ||

| Linia 120: | Linia 120: | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd13.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd13.png|thumb|500px]] | ||

|valign="top"|Oprócz standardów wymienionych na poprzednich slajdach występują również inne regulujące działanie sieci bezprzewodowych: | |valign="top"|Oprócz standardów wymienionych na poprzednich slajdach występują również inne regulujące działanie sieci bezprzewodowych: | ||

IEEE 802.11c - opisuje sposób działania bezprzewodowych mostów pomiędzy sieciami | |||

IEEE 802.11d - opisuje sposób implementacji łączności bezprzewodowej w poszczególnych krajach | IEEE 802.11d - opisuje sposób implementacji łączności bezprzewodowej w poszczególnych krajach | ||

IEEE 802.11e - wprowadzenie QoS oraz inteligentnego zarządzania pakietami (ang. packet bursting) w transmisji strumieniowej standardów 802.11a, 802.11g i 802.11h | IEEE 802.11e - wprowadzenie QoS oraz inteligentnego zarządzania pakietami (ang. packet bursting) w transmisji strumieniowej standardów 802.11a, 802.11g i 802.11h | ||

| Linia 140: | Linia 140: | ||

<hr width="100%"> | <hr width="100%"> | ||

<!-- | |||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd15.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd15.png|thumb|500px]] | ||

| Linia 188: | Linia 189: | ||

<hr width="100%"> | <hr width="100%"> | ||

--> | |||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd22.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd22.png|thumb|500px]] | ||

| Linia 213: | Linia 214: | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd24.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd24.png|thumb|500px]] | ||

|valign="top"|Szyfrowanie za pomocą metody WEP odbywa się w następujący sposób. Pomiędzy każdym bitem danych oraz bitem ciągu klucza generowana jest operacja XOR. Wynikowy łańcuch przesyłany jest do publicznej sieci. W następnym kroku druga strona ponownie wykonuje operację XOR na otrzymanych danych oraz kluczu, w rezultacie ujawniając oryginalną wiadomość. | |valign="top"|Szyfrowanie za pomocą metody WEP odbywa się w następujący sposób. Pomiędzy każdym bitem danych oraz bitem ciągu klucza generowana jest operacja XOR. Wynikowy łańcuch przesyłany jest do publicznej sieci. W następnym kroku druga strona ponownie wykonuje operację XOR na otrzymanych danych oraz kluczu, w rezultacie ujawniając oryginalną wiadomość. | ||

WEP występuje w dwóch postaciach – dynamicznej oraz statycznej. Postać statyczna zakłada | WEP występuje w dwóch postaciach – dynamicznej oraz statycznej. Postać statyczna zakłada używanie tego samego klucza przez cały czas funkcjonowania klienta w sieci. Wersja dynamiczna ogranicza używanie zestawu kluczy do z góry określonego czasu. Ponieważ sam WEP nie definiuje sposobu propagacji kluczy funkcje te przejęte zostały m.in. przez metody uwierzytelniania z rodziny 802.1X | ||

|} | |} | ||

| Linia 252: | Linia 253: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd29.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd29.png|thumb|500px]] | ||

|valign="top"|Stosowanie protokołów szyfrowania takich jak WEP, Dynamic WEP, TKIP, WPA1 oraz WPA2 omówionych | |valign="top"|Stosowanie protokołów szyfrowania takich jak WEP, Dynamic WEP, TKIP, WPA1 oraz WPA2 omówionych w poprzednich slajdach wymaga zastosowania metod uwierzytelniania. Na początku o dostępie do sieci decydowała znajomość klucza szyfrującego. Klucze wpisywane były ręcznie, a za każdym razem, kiedy pracownik znający klucz odchodził z firmy, należało zmienić tajne hasło. Przy kilkudziesięciu stanowiskach pracy metoda jest zbyt czasochłonna. Rozwiązanie problemu stanowi protokół 802.1X. Protokół jest adaptacją EAP (Extensible Authentication Protocol) ratyfikowanego przez IEEE i stanowi zbiór zasad oraz reguł, jakimi należy się posługiwać przy uwierzytelnianiu użytkowników. | ||

EAP jako jeden protokół funkcjonuje zarówno na platformie 802.3 oraz 802.11 i umożliwia stosowanie jednocześnie różnych metod autentykacji. W procesie biorą udział EAP authenticator – strona uwierzytelniająca; EAP Authentication Server – baza danych użytkowników oraz EAP supplicant – strona uwierzytelniana. Wymiana danych pomiędzy suplikantem a stroną uwierzytelniającą odbywa się za pomocą protokołu EAPoL (EAP over Lan). Do czasu uwierzytelnienia suplikant nie ma dostępu do zasobów sieci poza | EAP jako jeden protokół funkcjonuje zarówno na platformie 802.3 oraz 802.11 i umożliwia stosowanie jednocześnie różnych metod autentykacji. W procesie biorą udział EAP authenticator – strona uwierzytelniająca; EAP Authentication Server – baza danych użytkowników oraz EAP supplicant – strona uwierzytelniana. Wymiana danych pomiędzy suplikantem, a stroną uwierzytelniającą odbywa się za pomocą protokołu EAPoL (EAP over Lan). Do czasu uwierzytelnienia suplikant nie ma dostępu do zasobów sieci poza niezbędnymi (przekazanie danych uwierzytelniających). Sprawdzenie czy użytkownik ma prawo uzyskać dostęp do sieci odbywa się podczas wymiany danych pomiędzy serwerem a stroną uwierzytelniającą. Jeśli proces zakończy się powodzeniem użytkownik uzyskuje dostęp do sieci na określony czas. Jeżeli autentykacja zakończy się niepowodzeniem użytkownik może zostać zablokowany lub otrzymać ograniczone uprawnienia. Uprawnienia nadawane są na zasadzie Access List – ACL. Zawierają one zbiory dostępnych oraz zablokowanych dla użytkownika adresów. Wynikiem poprawnego uwierzytelnienia w sieci może być np. ustalenie wspólnego klucza używanego później do szyfrowania danych. 802.1X pozwala co pewien czas odświeżyć klucz lub zażądać ponownego uwierzytelnienia. | ||

|} | |} | ||

| Linia 264: | Linia 265: | ||

<hr width="100%"> | <hr width="100%"> | ||

<!-- | |||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd31.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd31.png|thumb|500px]] | ||

| Linia 276: | Linia 277: | ||

|valign="top"|Pomiędzy hostem a koncentratorem budowany jest tunel. Od strony użytkownika wszystko wygląda tak, jakby znajdował się w sieci LAN swojej firmy. Dane wysyłane przez niego są szyfrowane w ESP, a następnie opakowywane nowym nagłówkiem z adresem IP korespondującym do rzeczywistej sieci, w której znajduje się użytkownik. VPN uwierzytelnia zarówno użytkownika do sieci jak i sieć do użytkownika, ale jest droższy w implementacji od innych rozwiązań. Główną zaletą jest natomiast gwarancja zachowania poufności przesyłanych informacji. Tego typu dostęp do sieci powinien być stosowany wszędzie tam, gdzie sieć bezprzewodowa jest słabo zabezpieczona lub użytkownik nie posiada dostatecznych informacji dotyczących poziomu jej bezpieczeństwa. | |valign="top"|Pomiędzy hostem a koncentratorem budowany jest tunel. Od strony użytkownika wszystko wygląda tak, jakby znajdował się w sieci LAN swojej firmy. Dane wysyłane przez niego są szyfrowane w ESP, a następnie opakowywane nowym nagłówkiem z adresem IP korespondującym do rzeczywistej sieci, w której znajduje się użytkownik. VPN uwierzytelnia zarówno użytkownika do sieci jak i sieć do użytkownika, ale jest droższy w implementacji od innych rozwiązań. Główną zaletą jest natomiast gwarancja zachowania poufności przesyłanych informacji. Tego typu dostęp do sieci powinien być stosowany wszędzie tam, gdzie sieć bezprzewodowa jest słabo zabezpieczona lub użytkownik nie posiada dostatecznych informacji dotyczących poziomu jej bezpieczeństwa. | ||

|} | |} | ||

--> | |||

<hr width="100%"> | <hr width="100%"> | ||

| Linia 337: | Linia 338: | ||

{| border="0" cellpadding="4" width="100%" | {| border="0" cellpadding="4" width="100%" | ||

|valign="top" width="500px"|[[Grafika:SK_M11_Slajd40.png|thumb|500px]] | |valign="top" width="500px"|[[Grafika:SK_M11_Slajd40.png|thumb|500px]] | ||

|valign="top"|Kismet pozwala ustawić kartę sieciową na żądanym kanale w dowolnej chwili, a następnie wyświetla listę klientów, którzy biorą udział w transmisji, podaje moc ich sygnału, czas jaki upłynął od ostatniej transmisji, adresy IP, mac adresy, sposób szyfrowania oraz wiele innych przydatnych informacji. Ten program pozwala stosunkowo łatwo podsłuchać ruch w słabo zabezpieczonej sieci a następnie wykorzystując zebrane informacje można podszyć się pod dowolnego klienta. Prawdziwa moc Kismeta to jednak wykrywanie punktów dostępowych, których SSID nie jest wysyłane publicznie. Informacja o sieci wykrywana jest np. na podstawie ramki asocjacyjnej, w której jako jeden z parametrów przesyłany jest SSID. | |valign="top"|Kismet pozwala ustawić kartę sieciową na żądanym kanale w dowolnej chwili, a następnie wyświetla listę klientów, którzy biorą udział w transmisji, podaje moc ich sygnału, czas jaki upłynął od ostatniej transmisji, adresy IP, mac adresy, sposób szyfrowania oraz wiele innych przydatnych informacji. Ten program pozwala stosunkowo łatwo podsłuchać ruch w słabo zabezpieczonej sieci, a następnie wykorzystując zebrane informacje można podszyć się pod dowolnego klienta. Prawdziwa moc Kismeta to jednak wykrywanie punktów dostępowych, których SSID nie jest wysyłane publicznie. Informacja o sieci wykrywana jest np. na podstawie ramki asocjacyjnej, w której jako jeden z parametrów przesyłany jest SSID. | ||

|} | |} | ||

Aktualna wersja na dzień 23:02, 6 lut 2007

|

Materiały zawarte w tym module są częściowym efektem pracy pana Grzegorza Gondka, dyplomanta w Zakładzie Sterowania, Instytutu Sterowania i Elektroniki Przemysłowej Politechniki Warszawskiej. |

|

W tabeli zostały zestawione podstawowe informacje na temat najważniejszych standardów z grupy 802.11 |

|

Jednym z możliwych podziałów sieci bezprzewodowych, zależnym od topologii oraz logiki zawartej w urządzeniach dostępowych, jest podział na sieci autonomiczne oraz scentralizowane. |

| Jednym z podstawowych problemów związanych z użytkowaniem sieci bezprzewodowych jest kwestia bezpieczeństwa. Jest wiele wyspecjalizowanych programów, które mogą być użyte do wykrycia luk w stosowanych systemach. Przykładem takich programów są:

Ethereal Kismet Airsnarf Airsnort, Aircrack AirJack Programy te zostaną omówione na kolejnych slajdach. Warto zaznaczyć, że oprócz badania zabezpieczenia sieci programy te mogą być użyte do włamywania się i kradzieży informacji - co oczywiście jest sprzeczne z prawem. |

|

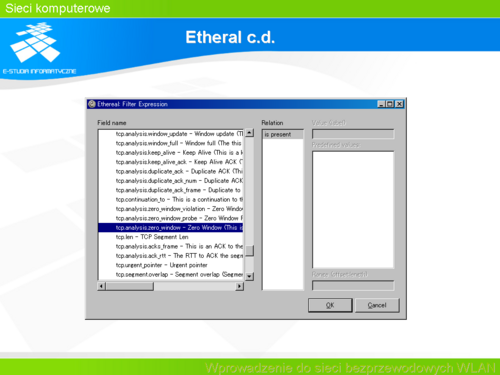

Etheral pozwala na definiowanie filtrów dla przychodzących pakietów, tak jak to zostało przedstawione na slajdzie. |